Es la medida de seguridad estrella de Windows 11; la usan para robar tus datos

Desde hace tiempo, las placas base de los ordenadores incluyen un chip de seguridad, llamado TPM, el cual se encarga de reforzar la seguridad del sistema, concretamente de gestionar todos los datos sensibles y las claves criptográficas del sistema. Este chip siempre ha pasado desapercibido hasta que, con la llegada de Windows 11, se convirtió en un requisito obligatorio para poder usar el nuevo sistema de Microsoft. Aunque su finalidad es ayudarnos a proteger el ordenador, en realidad, ahora mismo está haciendo lo contrario.

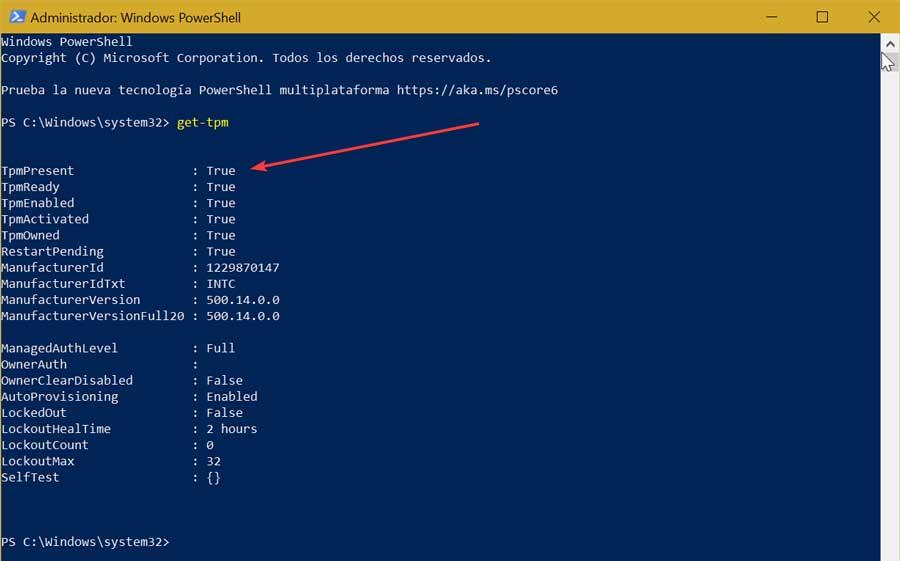

El TPM no es un programa o una configuración como tal que podamos tener en el sistema, sino un chip, de hardware, que viene soldado a la placa base y que es necesario para que el sistema pueda funcionar. Gracias a él, el sistema operativo puede hacer uso de todo tipo de funciones criptográficas de forma segura, protegido de todo tipo de hackeos. Este se encarga de controlar las claves de cifrado, las contraseñas y otro tipo de información sensible con la que trabaja el sistema operativo.

Algunas de las medidas de seguridad de Windows dependen directamente de la seguridad de este chip, como Measured Boot, Device Encryption, Windows Defender System Guard (DRTM) y Device Health Attestation, entre otras. Y no solo se usa en Windows, sino que otros sistemas, como Linux, también pueden aprovecharse del Trusted Platform Module, aunque no es un requisito esencial.

Los chips TPM 2.0 ponen en peligro tus datos

Recientemente, se han descubierto dos fallos de seguridad en estos chips criptográficos, registrados como 2023-1017 y 2023-1018. Estos fallos de seguridad ponen en peligro a miles de millones de usuarios que tienen los Trusted Platform Module en sus ordenadores.

Estas dos graves vulnerabilidades permiten leer y escribir fuera de los límites de la memoria de estos chips de seguridad. Y, con ello, se puede revelar información crítica y sensible del usuario, como sus propias claves criptográficas, e incluso ganar privilegios dentro del sistema operativo. De esta forma, un atacante, con acceso local al sistema, podría firmar y enviar malware al ordenador, y ejecutarlo con éxito sin que las medidas de seguridad sospechen del código.

Cómo protegernos

Aunque estos fallos de seguridad son de lo más peligroso que nos podemos encontrar a la hora de usar un sistema informático, en verdad es muy complicado de explotar. No solo por la complejidad de la vulnerabilidad, sino porque, para poder aprovechar estos dos fallos de seguridad, es necesario que el atacante tenga acceso físico a nuestro ordenador para poder cargar el malware firmado.

Por ello, lo mejor que podemos hacer es asegurarnos de que nadie tiene acceso a nuestro ordenador. Además, como siempre, es recomendable asegurarnos de usar solo software fiable y que venga firmado de Internet, y contar con buenas medidas de seguridad que nos protejan de posibles amenazas.

Por último, los fabricantes irán lanzado poco a poco actualizaciones de firmware para sus placas base con el fin de corregir estos dos fallos de seguridad en los chips TPM 2.0. Debemos estar atentos y actualizar el firmware tan pronto como sea posible para asegurarnos de corregir estas dos brechas de seguridad y que el Trusted Platform Module vuelva a ser tan seguro como promete ser.