La contraseña es la forma más común de proteger nuestra sesión en Windows. Cuando creamos un nuevo usuario, el propio sistema operativo nos permite establecer esta contraseña de manera que nadie, sin ella, pueda entrar. En Windows 10 y en 11, la contraseña corresponde con la de la Cuenta Microsoft, además de poder disfrutar de otros sistemas de autenticación (PIN, biométricos, etc) gracias a Windows Hello. Sin embargo, no debemos fiarnos al 100% de la contraseña del PC, ya que, como vamos a ver, cualquiera, incluso sin permisos, podría romperla.

Aunque pueda parecer que la ventana de inicio de sesión es segura e infranqueable, la verdad es que, en términos de seguridad, deja mucho que desear. La propia API de inicio de sesión, LogonUserW, por defecto, no cuenta con ningún sistema de bloqueo tras un número concreto de intentos fallidos. Esto abre la puerta a ataques de fuerza bruta muy sencillos de llevar a cabo, con los cuales podremos obtener la contraseña de cualquier usuario de nuestro PC. Otras debilidades podemos encontrarlas en otras APIs de Windows, como LogonUserA, CreateProcessWithLogonA y CreateProcessWithLogonW.

Para ello, no necesitamos más que un ordenador Windows (desde XP hasta la última versión de Windows), así como un usuario cualquiera en el equipo. Da igual que sea un usuario con permisos restringidos, o un invitado. En apenas unos segundos podremos averiguar la contraseña del administrador del PC y, con ella, tomar el control total del equipo. Y lo mejor de todo es que, a diferencia de otras alternativas, esta no borra y rompe la contraseña.

Cómo averiguar (crackear) la contraseña de un usuario en Windows

Lo cierto es que existen varias maneras, no todas ellas del 100% lícitas, de averiguar la contraseña de un sistema Windows en el PC. Es por ello la continuación os vamos a hablar de algunas maneras de lograrlo en el caso de que os veáis en la necesidad de ello. Eso sí, debemos tener en consideración que en ocasiones esto se puede considerar como ilegal y no siempre es un proceso tan fácil como podríamos imaginar.

Win Brute Logon

En primer lugar, os vamos a mostrar un sistema que os permitirá llevar todo ello a cabo, pero con la ayuda de una herramienta externa de código abierto. Para poder llevar a cabo este ataque necesitaremos descargar Win Brute Logon, un PoC diseñado para explotar estas debilidades que podemos bajar gratis desde GitHub. El script es abierto, por lo que podemos analizarlo, si queremos, para comprobar que, efectivamente, es un fichero fiable.

Al ser un ataque de fuerza bruta, es necesario pasarle una lista de contraseñas. Podemos bajar de aquí una lista con las 10.000 claves más usadas para aumentar la probabilidad de éxito. Si el administrador del equipo ha puesto una contraseña segura, entonces la cosa se complica algo más, teniendo que recurrir a herramientas generadoras de contraseñas por fuerza bruta.

Tanto Win Brute Logon como la lista de claves tenemos que descomprimirlas y guardarlas en un mismo directorio, al cual debemos poder acceder a través de CMD. Por ejemplo, uno sencillo podría ser «pass» dentro de la raíz de C:.

Lo primero que debemos hacer es tener acceso en el sistema. Da igual el tipo de usuario que consigamos, incluso si es «invitado» (el más restrictivo). El proceso será igual desde cualquiera de ellos siempre. Con el fin de abrir la ventana de la línea de comandos, no tenemos más que escribir CMD en el cuadro de búsqueda de Windows para empezar con el proceso que os describimos a continuación.

Una vez que tenemos acceso a esa ventana del PC, entonces ejecutaremos el siguiente comando para ver cuáles son los usuarios que hay creados en el PC:

net user

Elegiremos el usuario para el que queremos obtener la contraseña, y ejecutaremos el siguiente comando (cambiando <username> por el nombre del usuario, y <wordlist_file> por el nombre de la lista de contraseñas:

WinBruteLogon.exe -v -u <username> -w <wordlist_file>

Ahora solo nos queda esperar a que acabe el programa de realizar sus tareas. Al final podremos ver en la consola una línea como la siguiente en la que nos indicará la contraseña:

[ OK ] Password for username=[username] and domain=[DESKTOP-PC] found = [contraseña]

Ahora ya podemos iniciar sesión con esta contraseña en la cuenta de administrador para tener control total sobre el PC.

Recordamos que, en Windows 10 y en Windows 11, la contraseña del usuario es la misma que la de la Cuenta Microsoft. Por lo tanto, si alguien se hace con ella podría tener acceso a nuestro correo, a OneDrive y a toda la información vinculada a nuestra cuenta. Por ello, es muy importante proteger nuestra Cuenta Microsoft con funciones adicionales como la doble autenticación.

Cain & Abel

Para estas tareas que os comentamos relacionadas con la contraseña de Windows, también podemos echar mano de una solución software de terceros. Esta es una aplicación gratuita especialmente diseñada para crackear la contraseña de los equipos basados en Windows, entre otras cosas. Todo lo que necesitamos en este caso es descargar sin coste alguno la aplicación llamada Cain & Abel que se ha diseñado para estas tareas en concreto.

Hay que tener en consideración que nos encontramos ante un programa que se aprovecha de las vulnerabilidades de las aplicaciones y sistemas como Windows. Todo ello con el fin de revelar los cuadros de contraseñas y analizar todo tipo de protocolos para la recuperación de las claves.

Crear un usuario de prueba para crackear

Antes de llevar a cabo este ataque en un equipo convencional es recomendable aprender a dominar la herramienta. Para ello, lo que podemos hacer es crear un nuevo usuario en nuestro PC, con el nivel de privilegios que queramos, usando la herramienta net user de la siguiente manera. Decir que al igual que sucede en el caso anterior, aquí también tendremos la posibilidad de ejecutar todos estos comandos abriendo una ventana de CMD.

Crear usuario administrador:

- net user nombreadmin /add

- net user nombreadmin contraseña

- net localgroup administrators darkcodersc /add

Crear usuario normal:

- net user nombreusuario/add

- net user nombreusuario contraseña

Y también podemos habilitar la cuenta de invitado en nuestro PC:

- net user GuestUser /add

- net localgroup users GuestUser /delete

- net localgroup guests GuestUser /add

Ahora, iniciaremos sesión al menos una vez en la cuenta que queramos crackear (para completar su configuración inicial) y listo. Cerramos sesión, entramos con el usuario que queramos (incluso el que menos permisos tenga) y llevamos a cabo los pasos explicados en el punto anterior para averiguar si se rompe la contraseña.

A través del modo seguro

El modo seguro de Windows es la solución de Microsoft para poder arreglar cualquier problema que esté presentado el equipo y que no le permita iniciar correctamente o alguno de los componentes de hardware esté interfiriendo en el buen funcionamiento del equipo. Pero, además, también es un excelente método para acceder a una cuenta de Windows sin necesidad de conocer la contraseña y sin dejar ningún rastro. Lo único que debemos hacer es, una vez hemos iniciado el equipo en modo seguro, acceder a la línea de comandos y, seguidamente, entrar en la carpeta Users o Usuario. Dentro de esta carpeta, se encuentran todas las cuentas de usuario almacenadas en el equipo. Para acceder a los directorios desde la línea de comandos, utilizamos el comando «cd» sin las comillas, seguido del nombre del directorio.

Eliminar la contraseña de una cuenta de usuario de Windows

El método anterior nos permite crackear la contraseña de cualquier usuario del PC, siempre y cuando tengamos a una cuenta de usuario del PC (aunque sea la cuenta de invitado). Sin embargo, ¿qué pasa si no tenemos acceso a ninguna cuenta? En ese caso, la cosa se complica un poco más y vamos a necesitar un PC para poder crear una unidad de arranque que nos permite acceder al sistema y utilizar las aplicaciones que os mostramos a continuación.

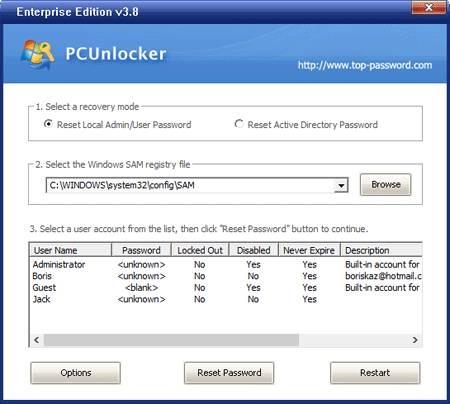

PCUnlocker

Si no podemos iniciar sesión en el equipo, entonces no vamos a poder bajar ni ejecutar ningún programa en esa instancia del sistema operativo. Y eso nos lleva a recurrir a otros sistemas algo más complejos para este fin. Por ejemplo, PCUnlocker. Esta herramienta nos brinda un sistema Live que podemos cargar en la memoria RAM antes de que arranque el propio Windows y, con él, vamos a poder romper la seguridad de cualquier Windows que haya instalado en el ordenador.

Este programa, por ejemplo, nos permite desde intentar averiguar la contraseña de cualquier usuario del PC hasta borrarla a la fuerza para poder iniciar sesión sin tener que introducir la contraseña. Incluso nos permite crear una cuenta de administrador a mano para poder entrar en el PC y poder recurrir a otras herramientas, como Win Brute LogonWin Brute Logon, para averiguar la contraseña de cualquier usuario.

PCUnlocker dispone de una versión gratuita que nos permite probar su funcionamiento, pero, si queremos poder realizar la función principal que nos ofrece, debemos comprar la correspondiente licencia de uso, una licencia que tiene un precio de 19,95 dólares. A diferencia de aplicaciones similares, con PCUnlocker podemos eliminar la contraseña de cualquier cuenta de administrador o usuario estándar de Windows a partir de Windows XP en adelante ofreciendo soporte para Windows 11. Aunque de la sensación de que la web no se actualiza, realmente no es así, ya que la última versión de esta aplicación es de finales de 2023.

Kon-Boot

Otra interesante opción que también podemos utilizar para acceder a nuestra cuenta de usuarios de Windows si hemos olvidado la contraseña es Kon-Boot. Kon-Boot es una pequeña aplicación que nos permite eliminar la contraseña de cualquier cuenta de Windows, independientemente de los permisos que tenga (administrador o estándar).

Además, también nos permite crear nuestras cuentas con permisos de administrador sin salir de la aplicación. Esta aplicación se utiliza en servicios técnicos para acceder a equipos cuyos usuarios han olvidado la contraseña, para recuperar datos y realizar auditorias. KonBoot funciona en cualquier equipo que tenga Windows XP o superior tanto en versiones de 32 como de 64 bits. Al igual que PCUnlocker no estamos hablando de una aplicación gratuita, ya que esta tiene un precio de 28 dólares.

Neceistamos un pendrive con 16 GB de espacio para poder instalar Windows OS Kon-boot el sistema operativo que nos permite acceder a las cuentas de usuario de Windows para crear nuevas o eliminarla contraseña de acceso. No es compatible con unidades que estén encriptadas, que utilicen arranque seguroo o que dispongan de varios sistemas operativos de arranque. Podemos descargar una versión de prueba desde su página web desde donde también podemos comprar la correspondiente licencia. Además, también está disponible una versión para macOS.

Cómo protegernos de estos ataques

Como vemos, es muy fácil averiguar y romper la seguridad de cualquier usuario de Windows. Microsoft no aplica una serie de medidas de seguridad extra a su sistema operativo para protegernos de esto. Solo hay dos formas de evitar que puedan romper la contraseña y acceder a nuestros datos: la primera de ellas es activando el cifrado de BitLocker, y la segunda es configurar Windows para que se bloquee tras un número de intentos fallidos.

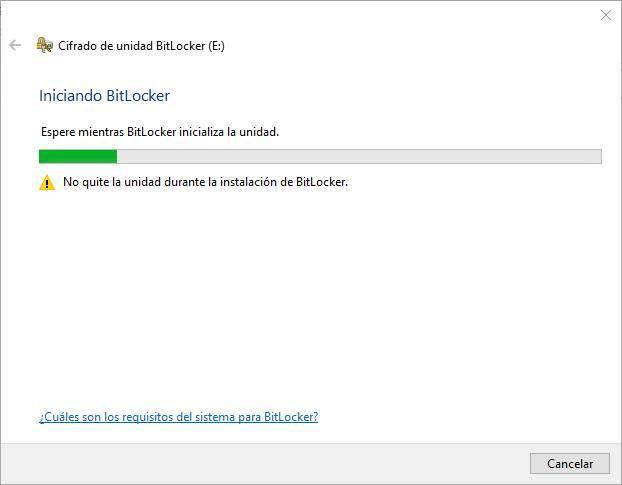

Activar BitLocker

Las versiones «Pro» de Windows 10 y Windows 11 incluyen una herramienta llamada BitLocker. El objetivo de esta herramienta es permitir a los usuarios cifrar los discos duros de manera que nadie pueda entrar a ellos, ni siquiera desde otros ordenadores o sistemas Live, sin la correspondiente contraseña de acceso.

Podemos cifrar cualquier unidad con esta herramienta. Por ejemplo, podemos usarla para proteger cualquier pendrive externo donde llevemos información importante, o el disco duro principal de nuestro sistema operativo. Si optamos por esta segunda opción, cuando apaguemos el ordenador, el sistema nos pedirá introducir una contraseña para poder volver a entrar en el PC. Y, sin ella, el disco duro estará bloqueado. De esta forma, las herramientas que se ejecutaban en modo Live desde la RAM no serán capaces de acceder al disco de Windows y modificar los datos.

Si el ordenador está encendido, y ya hemos desbloqueado la unidad, entonces los datos serán accesibles. Pero con bloquear la sesión con el atajo Windows + L estaremos seguros. Si tenemos la versión Home de Windows 10 y Windows 11, no vamos a poder activar esta función.

Usar programas de terceros para cifrar unidades

Ya hemos contado antes que las ediciones Pro de las más recientes versiones del sistema operativo de Microsoft cuentan con su propia función de cifrado de datos. Esto nos permite añadir una capa segura a los contenidos de nuestra unidad de disco de manera rápida y sencilla. Sin embargo, es muy posible que la mayoría de vosotros dispongáis de la edición Home de Windows, por lo que de forma predeterminada no dispondréis de esta funcionalidad de seguridad.

Pero con todo y con ello siempre tendremos la posibilidad de echar mano de soluciones software externas de terceros para lograr un objetivo parecido al que conseguimos con BitLocker. Y es que hay desarrolladores que nos proponen sus propias soluciones de este tipo para poder en cifrar determinados archivos, carpetas completas e incluso una unidad de disco en su totalidad. Hay una buena cantidad de software de estas características, tanto comercial como gratuito de las que podemos echar mano hoy día.

Esto nos servirá como método de seguridad y privacidad para proteger contenidos que tengamos almacenados en el equipo en el supuesto de que alguien hackee nuestra contraseña de acceso a Windows. Si no queremos realizar este proceso de cifrado para toda la unidad de disco en su totalidad, siempre podremos en criticar aquellas carpetas o archivos independientes que consideremos extremadamente privados o sensibles, sea por la razón que sea.

Entre los ejemplos más representativos del sector nos encontramos con VeraCrypt o con AES Crypt.

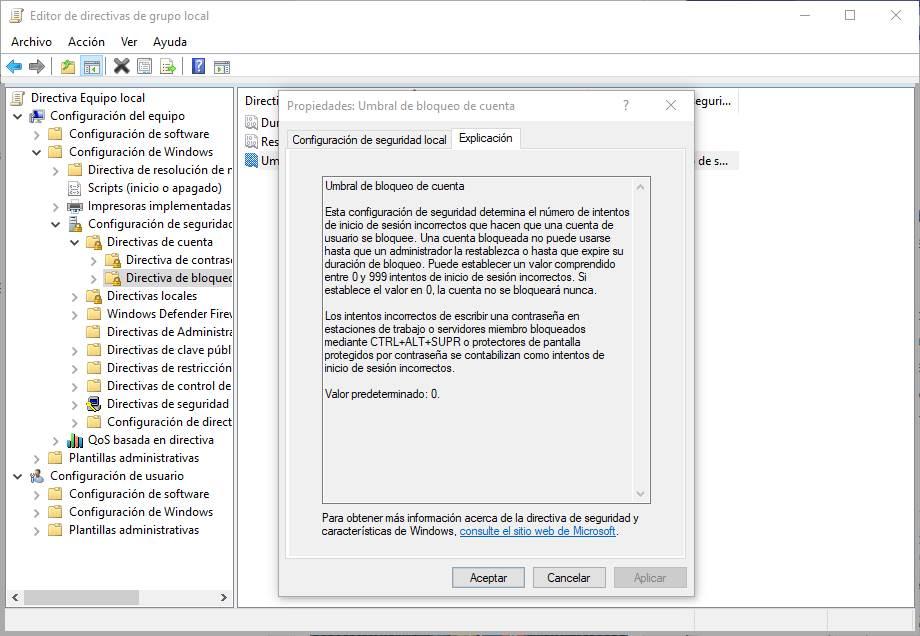

Configurar límite de intentos

Esto podemos activarlo nosotros manualmente mediante las directivas de grupo, siempre y cuando tengamos un Windows 10/11 Pro (las directivas de grupos no están disponibles en la versión Home de Windows 10 y Windows 11). Para ello, escribiremos en la barra de búsqueda «gpedit.msc«, y nos desplazaremos hasta el apartado «Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas de cuenta > Directiva de bloqueo de cuentas«.

Aquí debemos buscar la directiva «Umbral de bloqueo de cuenta«. En él tendremos que cambiar su valor «0», por defecto, al número máximo de intentos antes de bloquearla.

Y también debemos configurar la directiva «Duración del bloqueo de cuenta«, que especificará cuánto tiempo estará bloqueada la cuenta cuando se bloquee por fallos.

Además, como hemos visto, para que este ataque de fuerza bruta tenga éxito es necesario que la contraseña sea débil. Por lo tanto, si nuestro PC utiliza una contraseña fuerte, robusta y única, las probabilidades de que este tipo de ataques tengan éxito son muy bajas. Así, si creamos una contraseña que mezcle caracteres, números y símbolos, y además que sea relativamente larga y generada mediante algoritmos pseudo-aleatorios, nadie podrá conseguir entrar en nuestra cuenta de Windows, al menos mediante está técnica.

No existe ningún método único que nos permita averiguar cuál es la contraseña de un usuario de Windows, por lo que todas las aplicaciones que nos pueden ayudar a conseguirla, hacen uso de diccionarios con las contraseñas más utilizadas, contraseñas que se encarga de probar la aplicación, una por una, de ahí que para evitar que alguien intente dar con ella, uno de los mejores métodos para evitarlo es limitar el número de intentos a, por ejemplo 10 si utilizamos una contraseña complicada de escribir que combina mayúsculas con minúsculas además de signos y números.

Los diccionarios de claves se pueden ampliar manualmente, por lo que, si la persona que intenta acceder a nuestros datos nos conoce, puede intentar acceder añadiendo palabras que sepa que podemos utilizar para proteger el equipo como nuestra fecha de nacimiento, el nombre de nuestra mascota, la ciudad donde nacimos, el nombre de nuestros padres y demás, de ahí que no sea recomendable utilizar este tipo de datos como contraseñas, por fácil que sea recordarlos, ya que cualquier persona de nuestro entorno puede conocerlos e intentar acceder a nuestras cuentas, no solo de Windows, sino también del correo electrónico o cualquier otra plataforma.

Siempre usar contraseñas complejas

Cada vez que salen informes y se publican con las contraseñas más habituales utilizadas por usuarios de todo el mundo, las más sencillas siguen siendo las que se encuentran en cabeza. A pesar de que cada vez trabajamos con datos más sensibles y privados en nuestro ordenador, muchos usuarios siguen protegiendo el sistema operativo y sus aplicaciones con claves realmente absurdas. Esto facilita mucho el acceso no deseado por parte de usuarios más avanzados a nuestra cuenta de Windows, tal y como os hemos contado anteriormente.

De ahí que en la mayoría de las ocasiones lo más recomendable es utilizar contraseñas lo más complejas como sea posible. Cierto es que memorizar todas ellas si utilizamos varias plataformas en las que necesitamos autenticación, puede ser una tarea altamente complicada.

Pero precisamente aquí es donde entran en juego y son tan útiles los denominados como gestores de contraseñas. Aquí tenemos muchas opciones disponibles y se encargan de almacenar todas nuestras claves protegidas y cifradas bajo una única llave de acceso.

Windows Hello, una capa de seguridad para nuestro PC

Siendo sinceros, la mayoría de las veces usamos contraseñas poco seguras porque son más fáciles de recordar y de introducir. Una contraseña larga, aleatoria y compleja nos brinda la mejor protección frente a este tipo de ataques informáticos, pero es más complicada de introducir para iniciar sesión. En las webs no importa tanto dado que el navegador se encarga de recordarnos la contraseña. Pero al iniciar sesión, no.

Windows incorpora una nueva función conocida como «Windows Hello«. Esta función es una capa de seguridad adicional dentro del sistema operativo que nos permite simplificar toda la autenticación dentro del SO sin sacrificar la seguridad. Por defecto, podemos configurar un código PIN para poder iniciar sesión rápidamente en el PC. Sin embargo, también podemos usar sistemas de autenticación biométricos, como una huella dactilar o una cámara con reconocimiento facial, para iniciar sesión automáticamente sin necesidad de escribir una contraseña. Incluso podemos hacer que Windows se desbloquee automáticamente cuando tengamos ciertos dispositivos cerca, gracias al Bluetooth, o para desbloquear el PC usando una llave de seguridad.

Gracias a este sistema podemos configurar en el PC una contraseña larga y robusta, para tener la mejor seguridad y evitar que nos rompan la contraseña, y al mismo tiempo poder iniciar sesión rápidamente, sin complicaciones. Sin embargo, la mayoría de los portátiles que se venden en el mercado no incluyen ni reconocimiento de huella dactilar ni una cámara que incluya infrarrojos para poder analizar el rostro del sujeto y asegurarse que se trata del legítimo propietario, por lo que inicialmente muchos usuarios descartan esta opción.

Sin embargo, podemos utilizar estos métodos añadiendo estos accesorios a nuestro equipo a través de terceros. En Amazon, podemos encontrar un gran número de sensores de huellas dactilares que nos permitirán desbloquear el equipo con tan solo pasar el dedo por encima, sin embargo, no es la mejor opción, ya que, con el tiempo, el sensor acumula mucha suciedad y nos obliga a ir limpiándolo regularmente si queremos que funcione siempre a las primeras de cambio.

También podemos encontrar cámaras con sensores infrarrojos que, si son compatibles con Windows Hello, lo que nos permitirán desbloquear fácil y cómodamente el acceso a nuestro equipo tan solo sentarnos delante de nuestro ordenador. Este tipo de cámaras, son más caras que las webcams tradicionales, y las podemos encontrar en Amazon o en cualquier otra tienda online por unos 60 u 80 euros, dependiendo de las prestaciones que nos ofrezca.

¿Puedo entrar en Windows sin contraseña?

En el caso de que iniciemos sesión en nuestro ordenador con Windows con una cuenta de Microsoft, deberemos usar una contraseña obligatoriamente. Esta nos ayudará a mantener nuestra cuenta protegida, con independencia de en qué PC iniciemos sesión o de qué aplicaciones, configuraciones y servicio usemos para iniciar sesión.

En el caso de que no queramos escribir la contraseña cada vez que inicies sesión, podemos optar por crear otras opciones de inicio de sesión para usar desde nuestra cuenta, como una contraseña de imagen o un PIN. Incluso, si nuestro PC dispone de un lector de huellas digitales, también puedes iniciar sesión con una huella digital o una cámara web con sensor de infrarrojos para utilizar el reconocimiento facial de Windows Hello (no sirve cualquier cámara web). Eso sí, sea cual sea la opción de inicio de sesión que elijamos, necesitarás una contraseña «normal» para usar una cuenta Microsoft.

Si movemos el puntero del ratón, debemos apuntar a la esquina inferior derecha de nuestra pantalla, movemos el puntero hacia arriba y hacemos clic en Buscar. Escribimos inicio y hacemos clic en Opciones de inicio de sesión. Ya solo queda elegir las opciones de inicio de sesión que queramos usar y seguir las instrucciones en pantalla.

En el caso de que iniciemos sesión en Windows con una cuenta local, puedes elegir no escribir una contraseña. Sin embargo, no es lo más recomendable ya que es la forma menos segura de iniciar sesión en tu PC. También es posible cambiar una cuenta Microsoft por una cuenta local, pero no podemos usar una cuenta local para descargar aplicaciones de la Tienda Windows ni sincronizar las opciones de configuración online.

Antes de llevar a cabo un movimiento como el descrito en este momento, deberíais tener en consideración los peligros de trabajar con un sistema operativo sin protección. Y es que cualquier persona que se siente frente a la pantalla de nuestro PC tendrá acceso a todo lo almacenado aquí y a sus correspondientes aplicaciones instaladas. Incluso si trabajamos en casa o tenemos un PC propio para entretenimiento, esto no es lo más recomendable ningún caso, especialmente si utilizamos un portátil en el día a día que además llevamos siempre no nosotros en el día a día, ya sea para trabajar o para estudiar, ya que, si lo perdemos, lo dejamos olvidado o si simplemente nos los roban, todos nuestros datos importantes estarán expuestos.

Acceder a Windows sin el PIN

Si hemos olvidado el código PIN que bloquea el acceso a nuestro PC, no hay ningún problema. No hay ningún problema siempre y cuando recordemos la contraseña de la cuenta de Microsoft a la que está asociada la cuenta, ya que, de lo contrario será prácticamente imposible acceder a la cuenta y tener acceso a todo el contenido que tengamos almacenado en su interior. Si no recordamos el PIN de nuestra cuenta, desde la pantalla de inicio podemos pulsar en Olvidé mi PIN, opción situada justo debajo del cuadro donde debemos introducirlo para desbloquear el acceso al equipo.

A continuación, se mostrará una ventana donde debemos introducir los datos de nuestra cuenta de Microsoft, junto con nuestra contraseña para que Windows compruebe que somos los legítimos propietarios de ese dispositivo y nos invite a crear un nuevo código PIN para acceder nuevamente al equipo. Si tenemos la sospecha de que alguien de nuestro entorno puede conocer esos datos, debemos activar la autenticación en dos pasos, para así, recibir un mensaje en nuestro dispositivo móvil o cuenta de correo con un código que debemos introducir para confirmar que somos los legítimos dueños.

Este es el único método válido para poder acceder a nuestro equipo si hemos olvidado el código PIN. Si, además, también hemos olvidado la contraseña de nuestra cuenta de Microsoft, lo primero que debemos hacer es tratar de recuperarla desde la esta web, ya que, de lo contrario, no vamos a tener la opción de acceder a la cuenta de nuestro equipo sin la contraseña de la cuenta a la que está asociada. A la hora de recuperar la contraseña, Microsoft nos hará preguntas acerca de nuestra fecha de nacimiento, los correos que hemos enviado y recibido recientemente. También nos invitará a responder a las preguntas de seguridad que configuramos en el momento en el que creamos nuestra cuenta, por lo que, como siempre os recomendamos desde Softzone, no es recomendable inventarse estos datos si queremos tener la posibilidad de recuperar nuestra cuenta en caso de olvidar la contraseña.