Aunque hasta la semana que viene Microsoft no tenía planeado lanzar sus parches de seguridad, la gravedad de la vulnerabilidad PrintNightmare le ha obligado a lanzar un parche fuera de ciclo. Este fallo, registrado como CVE-2021-34527, permite a un atacante ejecutar código con permisos SYSTEM dentro de cualquier sistema afectado a través de los servicios de la impresora. Además de ser muy grave, este fallo cuenta con exploits públicos circulando por la red, y está siendo explotado por piratas informáticos. Por ello, es vital que, para no estar en peligro, actualicemos cuanto antes nuestro ordenador para acabar con este fallo… más o menos.

Aunque Microsoft se ha apresurado para lanzar cuanto antes este parche para proteger a sus usuarios, el parche está incompleto. Se trata de una solución parcial que impide que la vulnerabilidad se pueda explotar de forma remota, pero sigue abierta para ganar privilegios SYSTEM localmente. Sea como sea, debemos instalar la actualización cuanto antes para evitar que nuestro PC esté en peligro a raíz de este fallo.

KB5004945: el parche para solucionar PrintNightmare

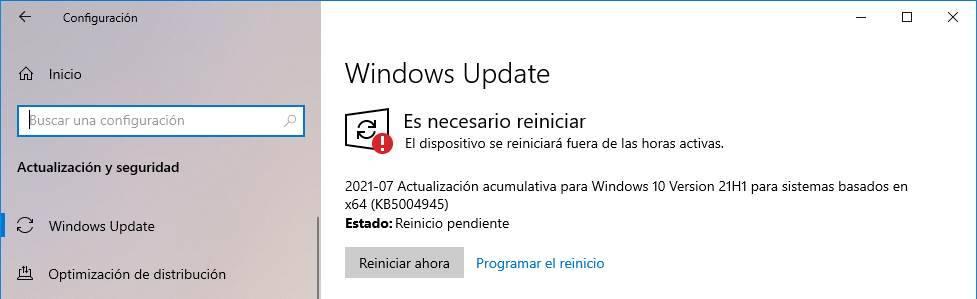

Desde hace algunas horas, los usuarios de Windows 10 están recibiendo el nuevo parche de Microsoft para solucionar esta vulnerabilidad a través de Windows Update. Dependiendo de la versión de Windows que tengamos instalada recibiremos el parche con una numeración u otra, pero todos tienen la misma finalidad:

- KB5004945: Windows 10 versión 2004/20H2/21H1.

- KB5004946: Windows 10 versión 1909.

- KB5004947: Windows 10 versión 1809 y Server 2019.

- KB5004949: Windows 10 versión 1803.

- KB5004950: Windows 10 versión 1507.

- KB5004954: Windows 8.1 y Server 2012.

- KB5004953: Windows 7 y Server 2008.

- KB5004955: Windows Server 2008 SP2.

Eso sí, debemos tener en cuenta que algunos de los parches aún no han sido liberados a través de Windows Update, como ocurre con el de la versión 1803 del sistema operativo, o el parche para versiones no listadas antes, como la 1607. Estos parches irán llegando en las próximas horas si somos de los que usamos alguna de estas versiones.

Esta actualización será obligatoria para todos los usuarios, y se bajará e instalará automáticamente en segundo plano como cualquier otro parche de seguridad. Tras instalarla será necesario reiniciar el ordenador para que los cambios terminen de aplicarse correctamente. Una vez hecho, nuestro PC estará protegido frente a los exploits que lo aprovechaban para la ejecución de código remoto. Pero, como hemos explicado, la escalada de privilegios local seguirá disponible en los sistemas, al menos por ahora.

Si necesitamos seguridad adicional frente a esta vulnerabilidad podemos optar por dos opciones. La primera de ellas es esperar a que Microsoft lance un parche completo para acabar con PrintNightmare, y la segunda es protegernos nosotros mismos.

Mitigar por completo la vulnerabilidad

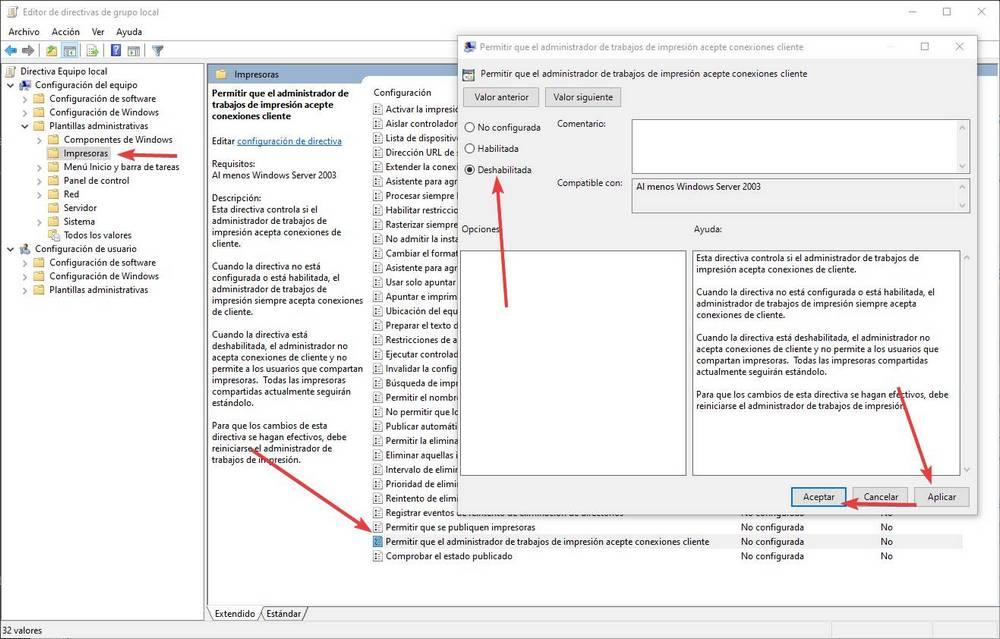

Otra forma de proteger nuestro PC de estos ataques es desactivar manualmente las funciones de impresión remota. Esto podemos hacerlo desde las políticas de grupo, dentro de «Configuración de equipo > Plantillas administrativas > Impresoras» Desde allí haremos doble clic sobre el apartado «Permitir que el administrador de trabajos de impresión acepte conexiones cliente» y marcaremos dicha directiva como «Desactivada».

Y también podemos aplicar en el sistema el parche de 0Patch que nos permite corregir el fallo de seguridad directamente en la memoria RAM, sin realizar cambios en los archivos del sistema operativo.

Sea como sea, cuanto mayor sea nuestra seguridad y protección, mejor.