La variedad y tipo de códigos maliciosos que pueden estar al acecho en Internet para atacarnos, es casi infinita. De hecho ahora os vamos a hablar de un método que abusa de la popular plataforma de juegos para PC, Steam que compromete su seguridad, hablamos de SteamHide.

Este es un código malicioso que envía cargas útiles a los descargadores de malware para que sus operadores puedan actualizar las máquinas infectadas añadiendo nuevas imágenes de perfil en Steam. Al mismo tiempo sus desarrolladores parecen tener objetivos más ambiciosos, por lo que se está viendo ahora.

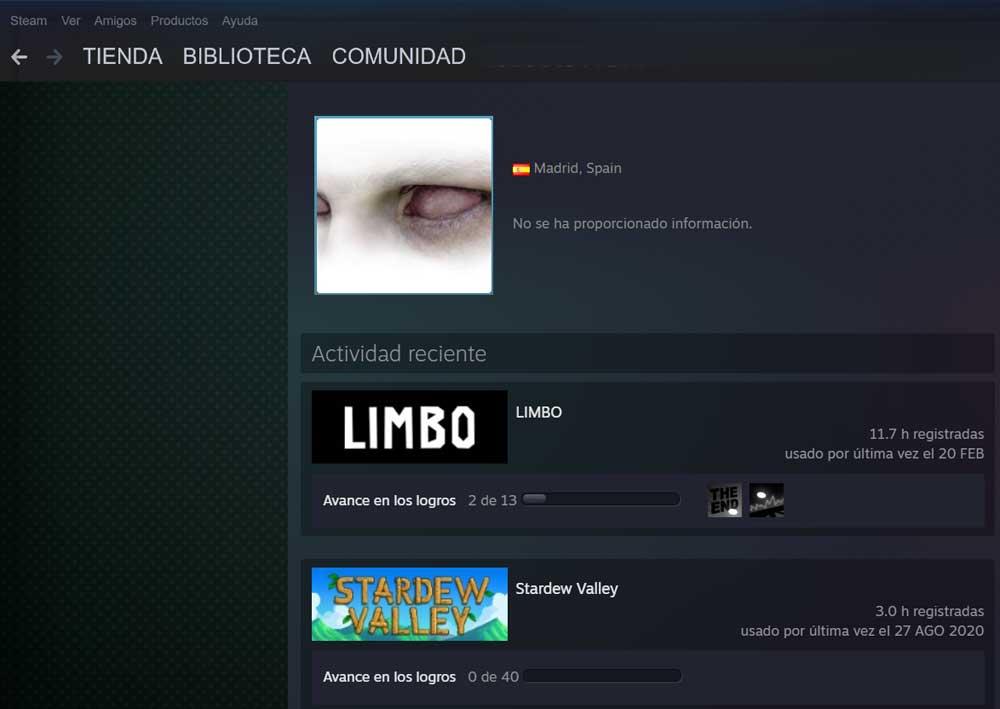

Para que nos hagamos una idea más precisa, os estamos hablando de un nuevo malware que utiliza las imágenes de perfil de Steam para ocultarse en ellas. Tal es así que en un principio las herramientas que leen los datos EXIF comunes no muestran nada fuera de lo común sobre la imagen infectada.

Cómo se añade el malware a la foto de Steam

Lo único digno de mención a este respecto es que se ve una advertencia de que la longitud de los datos del perfil ICC no es válida. Esto se debe a que en lugar de un perfil ICC, el propio malware se coloca de forma codificada dentro del valor PropertyTagICCProfile. El propósito del perfil ICC es el de mapear los colores correctamente para los dispositivos de salida, como por ejemplo las impresoras.

Decir que ocultar un virus o similar en los metadatos de un archivo de imagen no es algo precisamente nuevo. Si embargo aquí llama la atención el uso de una plataforma de juegos como Steam, algo inédito y peligroso debido a su amplio uso en todo el mundo. Desde el punto de vista del atacante, este enfoque tiene sentido, ya que hacer llegar el malware es tan fácil como sustituir un archivo de imagen de perfil.

Además, como os comentamos, hay un gran número de cuentas legítimas y el bloqueo de la plataforma Steam tendría muchos efectos secundarios no deseados por la mayoría. Al mismo tiempo hay que tener en cuenta que para ser infectado con este método, no es necesario instalar Steam. La plataforma de juegos sirve como vehículo que aloja el archivo malicioso, en este caso la foto.

Forma de actuación del nuevo malware

Decir que el proceso de descarga, desempaquetado y ejecución de la maliciosa lo maneja un componente externo que solo accede a la imagen de perfil. Esta carga se distribuiría por los medios habituales como correos electrónicos manipulados, o sitios web peligrosos.

Llegados a este punto, lo primero que debemos saber es que de entrada la imagen del perfil de Steam no es infecciosa ni ejecutable. Esta, con el método infeccioso explicado, tan solo sirve como portador del malware real. Por tanto la misma necesita un segundo malware para ser extraído el primero, algo así como un descargador que usa una contraseña codificada para descifrar la carga útil maliciosa de la imagen.

Como ya han probado de primera mano algunos expertos, este descargador que os comentamos utiliza un perfil de Steam para ocultar el malware en las imágenes. De este modo dicho código malicioso puede actualizarse a través de un perfil de Steam determinado. Y al igual que el descargador, este extrae el ejecutable de los datos de PropertyTagICCProfile de la foto. Así la configuración permite cambiar el ID de la propiedad de la misma y la cadena de búsqueda. Esto significa que otras propiedades de imagen se utilizarán en el futuro para ocultar el malware.

De igual modo debemos saber que SteamHide, el malware del que os hemos hablado, carece actualmente de funcionalidad, pero parece estar en desarrollo activo. Todavía hay partes de su código que no se utilizan por ahora. Por ejemplo el malware comprueba si Teams está instalado en el PC, pero no se hace nada con esta información. Posiblemente esto sirva para comprobar las aplicaciones instaladas en el sistema infectado y para abusar de ellas en busca de exploits.

Los expertos vaticinan que veremos este malware emerger dentro de poco tiempo, por lo que las firmas de seguridad deberán estar preparadas.