Siempre se ha dicho que Linux es mucho más seguro que Windows o macOS, y que no existen virus ni problemas de seguridad para este sistema. Lejos de la realidad, como en cualquier otro sistema, hay muchas brechas que, si se encuentran, pueden poner en peligro el PC y los datos de los usuarios. Y por ello, si somos de los que usamos una distribución Linux, como es Ubuntu, es necesario instalar siempre las últimas actualizaciones de seguridad, para evitar problemas.

Ubuntu es la distro Linux más popular que podemos encontrar hoy en día. Este sistema ofrece un equilibrio perfecto entre usabilidad, rendimiento y esa «experiencia Linux» que todos buscan. Un sistema bonito, cuidado y accesible y, aunque tiene sus mases y sus menos (como el modelo de soporte, las decisiones totalitarias de Canonical, o su radical comunidad), no podemos negar que es una de las mejores puertas de entrada para aquellos que quieren dar los primeros pasos dentro de este SO.

Ayer fue el segundo martes de abril, es decir, martes de parches. Muchas compañías, como Microsoft o Adobe, aprovechan este día para lanzar nuevos parches de seguridad para sus productos, corrigiendo todos los fallos de seguridad que hayan podido aparecer y que ponen en peligro a los usuarios. Así, Canonical ha seguido los mismos pasos que las otras compañías y ha lanzado una actualización para el Kernel de Ubuntu, actualización que debemos instalar cuanto antes.

Instalar cuanto antes las actualizaciones de Ubuntu

Canonical ha lanzado un nuevo núcleo para su distro, Ubuntu, el cual se centra en corregir un total de 20 fallos de seguridad. Estos fallos de seguridad afectan a todas las versiones con soporte, y se encuentra disponibles en los kernel de otros sabores de esta distro, como Kubuntu o Lubuntu, entre otras.

Debido a que Canonical solo da 9 meses de soporte para sus sistemas, tan solo la última versión normal de Ubuntu, 20.10, ha recibido esta actualización. Y, por supuesto, las versiones de soporte extendido, LTS, que cuentan con 5 años de soporte. Estas son la versión 20.04, 18.04, 16.04 y 14.04 ESM.

Las versiones de 2020, que ejecutan el Kernel Linux 5.8, han corregido CVE-2021-20239, CVE-2021-20268 y CVE-2021-3178. Los dos primeros fallos se deben explotar de manera conjunta, ya que, al hacerlo, conseguimos una denegación de servicio y la posibilidad de ejecutar código remoto en la máquina. Y la tercera, un fallo en NFS, permite evadir las restricciones de acceso de NFS. Las versiones con Kernel 5.4 (20.04 y 18.04) han corregido CVE-2021-20194 (permite denegación de servicio y bloqueo del sistema) y dos fallos en la virtualización Xen, CVE-2021-26930 y CVE-2021-26931, que permiten bloquear el sistema host desde uno virtualizado. Este fallo lleva presente desde el Kernel 4.4, por lo que afecta también a otras versiones más antiguas.

Otros fallos de seguridad que también han sido solucionados en los sistemas son:

- CVE-2020-25639: denegación de servicio en los drivers Nouveau.

- CVE-2021-28375: fallo en el driver fastrpc que permite ganar privilegios en el sistema.

- CVE-2021-28950: denegación de servicio a través de un fallo en FUSE.

- CVE-2021-28038: fallo en la virtualización Xen que permite bloquear un equipo.

- CVE-2015-1350: permite denegación de servicio.

- CVE-2017-16644: permite denegación de servicio y ejecutar código desde un USB.

- CVE-2017-5967: permite filtrar información personal de los usuarios.

- CVE-2019-16231 y CVE-2019-16232: dos fallos en los drivers Fujitsu ES y Marvell 8xxx Libertas WLAN que permite causar denegación de servicio.

- CVE-2019-19061: fallo en el driver ADIS16400 IIO IMU que permite causar una denegación de servicio.

- CVE-2021-20261: error en el controlador de disquetera que permite bloquear el sistema o causar denegación de servicio.

- CVE-2021-3347 y CVE-2021-3348: dos fallos en el Kernel que pueden causar una denegación de servicio o permitir la ejecución de código.

- CVE-2018-13095: fallo en el controlador XFS que puede bloquear un sistema al montar una unidad corrupta.

Como vemos hay fallos que llevaban registrados en CVE desde 2015. Un detalle que, 6 años después, finalmente Canonical haya hecho de Ubuntu un sistema un poco más seguro.

Cómo actualizar Linux

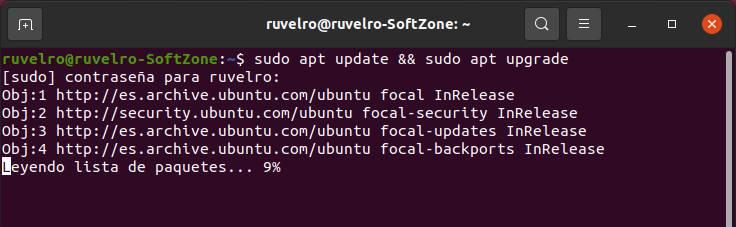

Las nuevas versiones del kernel ya están disponibles para todos los usuarios que usen versiones de Ubuntu con soporte. Para actualizar Ubuntu, tan solo debemos abrir un terminal y ejecutar el siguiente comando:

sudo apt update && sudo apt full-upgrade

También, si lo preferimos, podemos usar el actualizador de software. Una vez bajado el nuevo Kernel, y después de actualizar el sistema, ya estaremos protegidos frente a estos errores.