Cuando instalamos un nuevo software o actualizamos uno ya existente en nuestro PC, a priori consideramos que se trata de un programa seguro, pero no siempre es así. Esto es algo que se hace extensible a aplicaciones de la importancia y popularidad de Google Chrome, como es el caso que nos ocupa ahora.

Si nos centramos en todo aquello relacionado con la privacidad y la seguridad en el software que usamos en nuestro ordenador, al hablar de los navegadores web esto adquiere una importancia aún mayor. Son aquellos programas que instalamos y configuramos para movernos por Internet y trabajar con todo tipo de datos personales. Sin duda alguna Google Chrome es el líder indiscutible del sector, por lo que todo lo que suceda con este software tiene mucha trascendencia.

Os contamos todo esto porque ahora se están detectando una serie de ataques que comprometen la seguridad de ciertos sitios web. Los atacantes se encargan de inyectar una serie de scripts que muestran falsos errores de actualización automática de Google Chrome. Hay que tener consideración que los mismos envían malware a los visitantes desprevenidos que caigan en la trampa. Es importante saber que esta campaña lleva en marcha desde el pasado mes de noviembre de 2022.

Sin embargo, los expertos han podido notar una proliferación mucho mayor a partir de febrero de 2023. Esto es algo que ahora se ha hecho extensible a otros idiomas incluido el español, de ahí que se trate de algo cada vez más delicado. A su vez hay que tener en consideración que se trata de un engaño que utiliza una actualización del popular Google Chrome, lo que podría afectar a cientos de millones de usuarios.

Cómo infecta el PC este engaño de Google Chrome

De hecho, a estas alturas se han detectado multitud de sitios web que ya se han hackeado mediante esta campaña de distribución de malware que os comentamos. Entre estos podemos encontrar páginas de noticias o tiendas online, entre otros muchos enfoques. Hay que decir que el ataque comienza comprometiendo estos sitios web para inyectar un código en JavaScript malicioso.

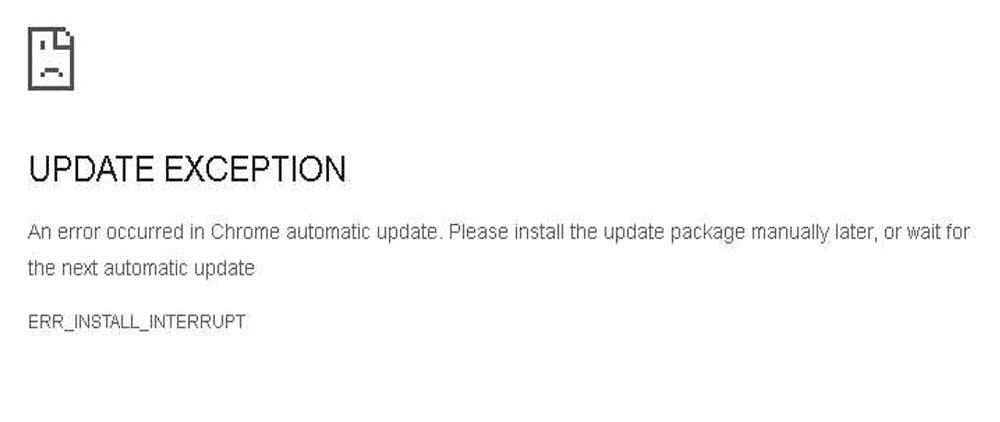

Este es precisamente el que se encarga de ejecutar scripts cuando un usuario los visita. Los mencionados scripts maliciosos se distribuyen ocultando el servidor de origen que aloja los archivos. Con esto lo que se logra en realidad es que las listas de bloqueo sean ineficaces ante este ataque en concreto. Cuando nos movemos por una de estas webs hackeadas, los scripts maliciosos nos muestran una falsa pantalla de error de Google Chrome. La misma indica que no se ha podido instalar una actualización automática necesaria para continuar navegando por la web.

El mismo nos insta a descargar e instalar el paquete de actualización. Así, a continuación, los scripts descargan automáticamente un archivo ZIP llamado release.zip que se disfraza de la actualización de Chrome que el usuario debe instalar. El archivo comprimido tiene un minero de Monero que utilizará los recursos de la CPU del PC para minar criptomoneda sin que nos demos cuenta. Al iniciarse, el malware se copia en la ruta Program Files/Google/Chrome como un fichero llamado updater.exe.

Con todo esto lo que os queremos decir es que si encontráis un mensaje de actualización de Chrome como el que os mostramos, salgáis de esa página cuanto antes. Tampoco estaría de más comprobar en la ruta especificada el fichero que os hemos mencionado para eliminarlo. Al mismo tiempo tampoco estaría de más que ejecutásemos un análisis de nuestro antivirus para así asegurarnos de que el código malicioso no está afectando a nuestro PC.