Durante muchos años se ha dicho que macOS y Linux eran sistemas operativos seguros, blindados, y protegidos frente a virus y ataques informáticos. Por desgracia, esto estaba muy lejos de la realidad. Estos sistemas operativos son tan vulnerables como cualquier otro. La principal diferencia es que, al ser sistemas con menor cuota de mercado, interesan menos a los piratas informáticos. Pero tanto macOS como, sobre todo, Linux, tienen fallos de seguridad graves que pueden poner en peligro la seguridad de los usuarios. Y, algunos de ellos, llevan pasando desapercibidos hasta 7 años, como el que acaba de salir a la luz.

Este mismo fin de semana, un investigador de seguridad de GitHub, Kevin Backhouse, ha dado a conocer un fallo de seguridad, que lleva 7 años presente en Linux, que puede permitir a cualquier atacante conseguir permisos de root, es decir, el mayor nivel de privilegios, dentro del sistema operativo.

El fallo de seguridad se encuentra dentro de Polkit

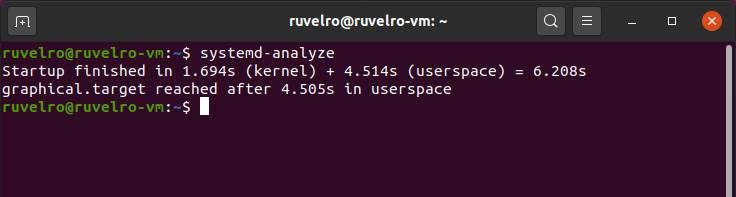

Polkit es un conjunto de herramientas, que forma parte de systemd, encargadas de pedir la contraseña de root al usuario cuando un programa requiere permisos de superusuario. Este conjunto de herramientas está presente en todas las distros que usen systemd como administrador de demonios (es decir, la mayoría de los sistemas).

Hace 7 años, concretamente en el commit «bfa5036b» de la herramienta, se introdujo un problema de seguridad que permitía a cualquier usuario de un sistema, incluso con el menor nivel de privilegios, usar algunas herramientas como bash, kill y dbus-send (incluidas por defecto en el Kernel) para elevar sus privilegios y convertirse rápidamente en root.

Este fallo de seguridad ha sido registrado con el código CVE-2021-3560, y ha obtenido una puntuación de peligrosidad de 7.8 sobre 10 puntos en CVSSv3. Para poder explotar los privilegios es necesario tener acceso local (o remoto, pero estar autenticado) y no requiere ninguna interacción por parte del usuario.

Entre las distribuciones afectadas por este fallo de seguridad podemos encontrarnos a Ubuntu, Debian testing, Red Hat Enterprise Linux y Fedora, todas ellas en sus versiones más recientes. Por supuesto, cualquier distribución de aquí a hace 7 años estará igualmente afectada.

Cómo proteger nuestro Linux

Por el momento, no existe ningún parche ni ninguna mitigación que nos permita proteger nuestros sistemas. Cualquiera de estos sistemas Linux será vulnerable a este tipo de ataques informáticos.

Tanto la comunidad de usuarios como los responsables de las principales distribuciones Linux ya están trabajando para poder solucionar cuanto antes estos problemas de seguridad. No tardaremos más de unos días en ver los primeros parches de terceros, y muy pronto las correcciones oficiales tanto de systemd como de los principales responsables del mantenimiento de las distros (Red Hat, Canonical, etc).

Mientras llegan las correcciones se recomienda extremar precauciones para evitar caer en las garras de los piratas informáticos. Y estar atentos a las actualizaciones de Linux para poder bajar y aplicar los parches de seguridad tan pronto como estén disponibles para proteger nuestro sistema de esta vulnerabilidad.

Si usamos una distro sin Systemd, como Devuan, entonces no tenemos que preocuparnos por este fallo.