Durante años, una de las técnicas más utilizadas para distribuir malware entre los usuarios de Windows era hacerlo a través de Office, ocultando la amenaza dentro de las «macros» o los pequeños códigos automatizados de Word, Excel y demás aplicaciones de Office. Desde que Microsoft empezó a bloquear este tipo de contenido por defecto, estas amenazas se han reducido considerablemente. Sin embargo, parece que los piratas informáticos han encontrado una nueva forma de seguir distribuyendo malware en Office sin depender de estas macros.

Tal como podemos leer en Bleeping Computer, expertos de seguridad han encontrado varias amenazas que circulan a través de Internet que utilizan archivos de Office (Word y Excel, principalmente) para distribuir malware entre los usuarios que abran dichos documentos y, además, sin necesidad de depender de las macros que, cada vez, lo tenían más difícil.

Para llevar a cabo esta técnica, los piratas informáticos se aprovechan de una función llamada Microsoft Dynamic Data Exchange (DDE), función que permite a las aplicaciones de Office cargar datos desde otras aplicaciones de Office, como, por ejemplo, importar desde Word una tabla de Excel.

Aunque esta función fue sustituida por el contenido OLE (Object Linking and Embedding), DDE sigue estando presente por motivos de compatibilidad en estas aplicaciones de Office, y es aquí donde empieza la amenaza.

Cómo funcionan estos nuevos ataques informáticos de Office sin macros

A grandes rasgos, la función «Microsoft Dynamic Data Exchange» no es más que un vínculo a un recurso alojado fuera del documento de manera que pueda ser insertado fácilmente dentro de este, junto a unas instrucciones necesarias para indicarle qué información cargará en el documento. Esta función estaba diseñada para poder cargar documentos desde dentro de otros documentos, sin embargo, los piratas informáticos han encontrado la forma de poder cargar cualquier otro tipo de contenido a través de esta función.

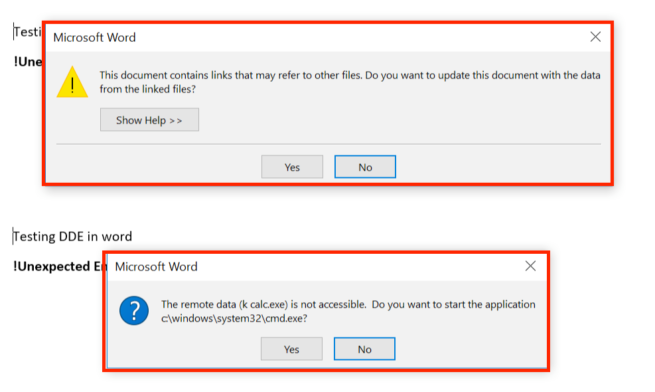

Además, cuando se intenta abrir el documento, Office muestra dos avisos, uno para informar de que este tiene enlaces a recursos externos y otro generado a partir de un error al intentar abrir una terminal remota.

Así, los piratas informáticos han encontrado la forma de utilizar esta técnica para abrir una ventana de símbolo del sistema y, además, ejecutar código malicioso en ella. También han logrado incluso evitar la segunda ventana de aviso, por lo que las probabilidades de detectar la infección son incluso menores para los usuarios que no estén entrenados en este tipo de técnicas.

Microsoft no tiene intención de poner solución. «No es una vulnerabilidad».

Últimamente Microsoft se ha aficionado a la frase «no es una vulnerabilidad», ya que, tal como hemos podido ver en las últimas semanas, la está utilizando demasiado. Cuando los expertos de seguridad han reportado a la compañía este nuevo vector de ataque, Microsoft ha respondido, de nuevo, que no se trata de una vulnerabilidad, sino simplemente de una función (muy antigua) que se utiliza con malas intenciones, por lo que no se va a solucionar.

Sea como sea, ya hay piratas informáticos, como los del grupo FIN7, que están utilizando esta técnica de forma masiva a través de Internet, por lo que debemos extremar las precauciones y evitar, siempre que sea posible, descargar y ejecutar documentos de Office desde Internet o del correo electrónico, documentos que, si no confiamos al 100% de la fuente, pueden ocultar fácilmente una amenaza como la que acabamos de ver.

¿Qué opinas de este nuevo vector de ataque a través de Office?