11 millones de sitios web HTTPS comprometidos frente a una nueva vulnerabilidad OpenSSL

Una de las peores vulnerabilidades descubiertas para OpenSSL ha sido Heartbleed, un fallo de seguridad que, enviando solicitudes específicamente diseñadas, podía permitir a un pirata informático obtener información sobre las claves criptográficas de la memoria del servidor. Aunque este fallo ya fue solucionado hace más de dos años y OpenSSL se ha sometido a varias auditorías de seguridad, aún quedan muchos fallos de seguridad, algunos bastante graves, que pueden comprometer la seguridad de los usuarios que visitan determinadas páginas web, como es el caso de la nueva vulnerabilidad DROWN.

DROWN (Decrypting RSA with Obsolete and Weakened eNcryption) es un fallo de seguridad que permite forzar el uso de SSLv2, un protocolo antiguo, obsoleto y con graves fallos de seguridad reconocidos, con el fin de poder comprometer las conexiones de las páginas web modernas.

Este fallo de seguridad supone un peligro ya prácticamente todas las webs que recopilan datos de usuarios (webs bancarias, por ejemplo) utilizan conexiones HTTPS para garantizar la seguridad de las comunicaciones. Si el servidor está mal configurado o se utiliza una versión obsoleta de OpenSSL, las conexiones de los usuarios podrían verse comprometidas.

Esta vulnerabilidad afecta casi a un tercio (más de 11 millones de webs) de todas las páginas compatibles con el protocolo HTTPS en todo el mundo. Tal como aseguran los expertos de seguridad, explotar DROWN no lleva más de un minuto y puede llevar a permitir realizar ataques MITM entre el cliente y el servidor en tiempo real, sin que ninguna de las dos partes sea consciente de ello. También aseguran que si un servidor no vulnerable a DROWN utiliza por defecto SSLv2, las conexiones pueden romperse en tan solo 8 horas con un ordenador de gama media, sin necesidad de aprovechar ningún fallo de seguridad.

Cómo comprobar y solucionar esta vulnerabilidad en OpenSSL

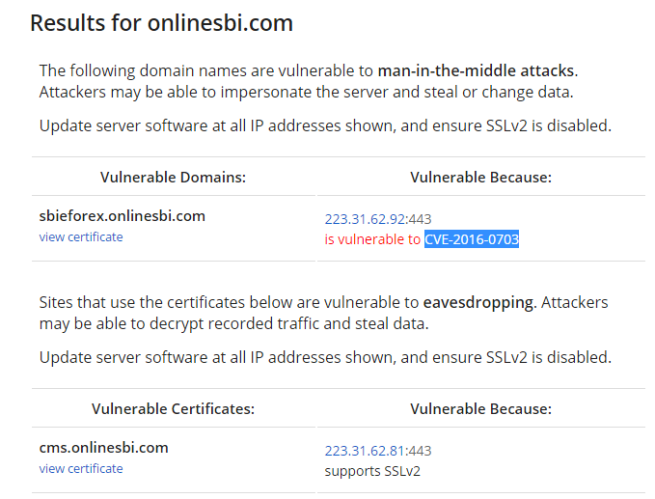

Si somos administradores de sistemas o simplemente queremos comprobar si una web, aparentemente segura, que visitamos es realmente segura, podemos utilizar la plataforma «The DROWN Attack«. Esta plataforma utiliza una base de datos creada en febrero de 2016 para comprobar si los protocolos seguros de una web pueden estar afectados por la vulnerabilidad DROWN.

La base de datos no se actualiza en tiempo real, por lo que es probable que los administradores web ya hayan solucionado la vulnerabilidad y aún no aparezca en esta plataforma, hasta que se actualice la base de datos.

Tal como aseguran los expertos de seguridad, los servidores IIS y NSS antiguos hacen que las páginas web sean vulnerables ante estos ataques informáticos

Es recomendable asegurarnos de utilizar las versiones más recientes de OpenSSL, concretamente 1.0.2g y 1.0.1s, según la rama que utilicemos, para garantizar la máxima seguridad posible frente a vulnerabilidades conocidas que puedan comprometer la seguridad de nuestro servidor.

Las versiones más recientes de OpenSSL podemos encontrarlas en su página web principal. Recordamos que la rama 1.0.1 solo tiene soporte hasta diciembre de este mismo año, a partir de entonces, esta dejará de soportarse.

¿Has encontrado alguna web vulnerable a DROWN? ¿Crees que los responsables de la seguridad de OpenSSL deberían tomar medidas tras el gran número de vulnerabilidades graves detectadas últimamente?

Quizá te interese:

- Gmail utilizará siempre HTTPS

- Cinco herramientas para recuperar documentos de Word