Aunque siempre recomendamos tener un buen antivirus instalado en el ordenador, que nos proteja constantemente de todo tipo de amenazas, hay algunos tipos de malware que quedan fuera del control de estos programas de seguridad. Y, como nos infectemos con uno de ellos, podemos tener graves problemas para nuestra seguridad. Esto es lo que ocurre con BlackLotus, el que podemos considerar el primer virus bootkit para UEFI que ha sido detectado en la red.

Cuando hablamos de virus, o malware, generalmente solemos pensar en pequeños programas malignos que se ejecutan en Windows y que buscan tomar el control del PC desde el sistema de Microsoft. Este malware es fácil de detectar, usando un antivirus, y relativamente sencillo de eliminar. Sin embargo, un ordenador tiene otras partes de software que se ejecutan incluso por debajo de Windows, que brindan un control absoluto al malware sobre todas las funciones del sistema y, además, hace que sea casi imposible eliminarlo. Hablamos, por ejemplo, de los bootkit y los virus para UEFI.

BlackLotus puede ser el virus más peligroso

Estas amenazas han sido un mito durante mucho tiempo, y un objetivo para todo tipo de piratas informáticos. Y, por desgracia, se han vuelto realidad. La firma de seguridad ESET ha detectado ya las primeras copias de BlackLotus, un bootkit para UEFI capaz de cargarse en la memoria antes que el propio Windows y que, además, se salta todas las medidas de Secure Boot.

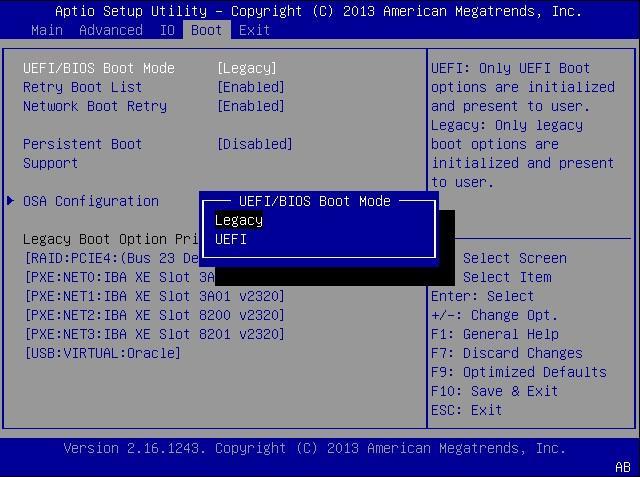

Secure Boot es una función de seguridad que tiene Windows y que permite al sistema operativo controlar todo el proceso de arranque para comprobar que no se carga ningún tipo de código sin una firma válida. Aunque esta función ha sido diseñada para evitar que un bootkit pueda tomar el control de ella misma y permitir a los piratas cargar su propio código maligno, hace tiempo que se reportaros varias vulnerabilidades en este Secure Boot. Y, al final, han conseguido poner en peligro a los usuarios.

Tal como ha podido comprobar esta firma de seguridad, BlackLotus es capaz de cargarse por completo en un sistema Windows 10 o Windows 11 con Secure Boot activado, rompiendo por completo la seguridad del sistema operativo de Microsoft. Su código podría tener incluso más privilegios que el antivirus o cualquier otra función, por lo que no podría hacer nada.

Para infectar los ordenadores, el malware se descarga y ejecuta en Windows, usando un fallo de seguridad conocido para instalarse dentro de la BIOS. Además, es capaz de deshabilitar otras medidas de seguridad adicionales del sistema, como BitLocker, Windows Defender y HVCI, dejando a Windows casi desnudo frente a los hackers. Además, instala un driver en el Kernel, para protegerse, y un downloader HTTP para poder bajar actualizaciones y otros módulos mediante comandos remotos.

Cómo evitarlo

Como hemos visto, se trata de un malware muy complejo y difícil tanto de detectar como de mitigar. Los expertos de seguridad recomiendan que la mejor forma de protegernos de él es asegurándonos de mantener nuestro ordenador siempre actualizado. Y actualizar, tanto el sistema como la BIOS/UEFI, a través de medios oficiales para evitar acabar instalando un controlador vulnerable que ponga en peligro nuestra seguridad.

El sentido común es siempre también uno de los mejores aliados. Y también, si tenemos dudas, es recomendable abrir archivos y carpetas dentro de entornos seguros, como Windows Sandbox, para reducir el riesgo de infección.