Los gestores de contraseñas se han convertido en programas muy importantes para poder mantener una buena seguridad en la red. Gracias a ellos, memorizando solo una contraseña maestra, podemos guardar todo tipo de claves seguras y aleatorias para cada una de las webs donde nos registramos. Sin embargo, debemos elegir con cuidado el programa que vamos a utilizar, o, de lo contrario, podemos acabar en jaque como ha ocurrido a todos los usuarios de KeePass.

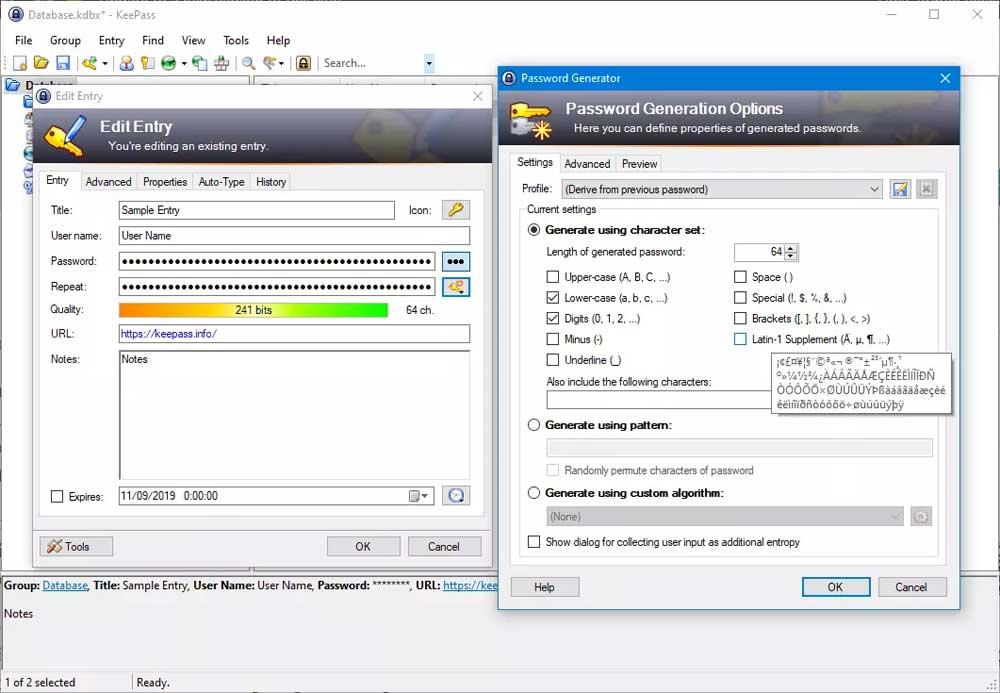

KeePass es uno de los gestores de contraseñas más conocidos y utilizados por los usuarios. Su principal peculiaridad es que, a diferencia de otros servicios para guardar contraseñas similares, este es totalmente gratuito y de código abierto, y se ejecuta localmente en el ordenador en vez de en la nube, lo que implica un extra de seguridad.

Este programa crea una base de datos segura, dentro de la cual se guardar, de forma cifrada, todas las contraseñas. Para acceder a ellas necesitamos una contraseña maestra, o apostar por un certificado digital que nos brinde mayor protección. El problema es que esta contraseña se ha estado filtrando, y cualquiera podría conseguirla.

Así filtra KeePass tu contraseña maestra

Cuando abrimos el programa, la base de datos se carga en un espacio seguro de la memoria para acceder a las contraseñas. Cuando cerramos el programa, este espacio se vacía para no dejar rastro de ellas. Hasta aquí, todo correcto. Sin embargo, un grupo de investigadores ha descubierto que es posible extraer la clave maestra de la memoria del sistema con un sencillo exploit. Y, con ella, acceder a toda la base de datos.

Además, los antivirus no pueden detectar este ataque informático, ya que no es necesario ejecutar código. Basta con generar un erro crítico en el sistema para generar un volcado de memoria

Aunque no se han detectado ataques informáticos aprovechando esta vulnerabilidad, ya existe una pequeña prueba de concepto, llamada KeePass Master Password Dumper, la cual se encuentra disponible en GitHub y nos permite comprobarlo nosotros mismos. Es solo cuestión de tiempo que este esta herramienta pase a formar parte de los kits de exploits, y los piratas informáticos empiecen a explicar vulnerabilidades de forma masiva.

Qué hacer

Por tu parte, no puedes hacer nada. Se trata de una vulnerabilidad, registrada ya con el código CVE-2023-32784, que debe ser corregida por el propio desarrollador. El creador de KeePass ya ha informado que es consciente de ella y está trabajando en una solución. La próxima versión del programa, la 2.54, corregirá esta vulnerabilidad (y otras que puedan aparecer por el camino). Eso sí, aún tendremos que esperar hasta julio de este año para poder actualizar a esta versión y que nuestras contraseñas estén seguras.

De todas formas, tampoco debemos obsesionarnos con esta vulnerabilidad, ya que para explotarla es necesario tener acceso al ordenador. Si bloqueamos la sesión para evitar que nadie lo use, y hacemos uso de algunas medidas de seguridad básicas (como evitar descargar y ejecutar archivos sospechosos de Internet, y usar un buen antivirus), nadie podrá sacar nuestras contraseñas de KeePass.