GitHub se llena de virus, este es el nuevo método usado para poner en peligro tu PC

Al utilizar todo tipo de aplicaciones y servicios que encontramos en Internet, cada vez son más las precauciones que debemos tomar. Incluso al usar webs de total confianza, al menos en un principio, como ahora sucede con la plataforma de desarrollo GitHub, que la mayoría conocéis.

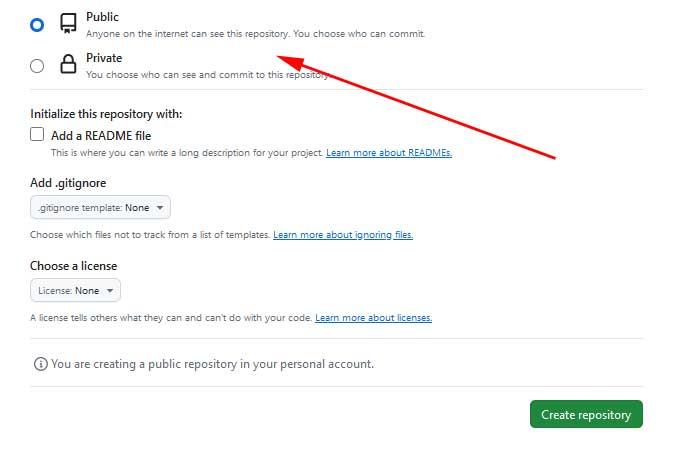

Aquí todo tipo de programadores se encargan de subir sus proyectos y compartirlos con el resto de mundo. Hablamos de una potente plataforma propiedad de Microsoft que pone a nuestra disposición todo tipo de repositorios y aplicaciones de código abierto. Pero tal y como sucede con multitud de servicios online, los atacantes andan ojo avizor para repartir sus códigos maliciosos.

Ahora están aprovechando una vulnerabilidad encontrada en la mencionada GitHub que podría poner en peligro cualquier equipo que la utilice. Para que os hagáis una idea más aproximada de lo que os contamos aquí, decir que los atacantes ahora se aprovechan de los comentarios de GitHub para subir malware. Como no podía ser de otro modo, estos vienen disfrazados de archivos de total confianza.

Y es que los enlaces de descarga que se añaden a los propios comentarios, en un principio parecen legítimos al incluir el nombre del desarrollador, por ejemplo, Microsoft. El mayor problema que encontramos en estos momentos es que los desarrolladores que comparten aquí sus proyectos de momento no tienen ninguna solución. Evidentemente, siempre pueden desactivar los comentarios en sus proyectos aquí, pero esto perjudicaría gravemente a la colaboración en GitHub.

Es por todo ello por lo que a continuación os vamos a mostrar cómo funciona este fallo de seguridad y cómo lo aprovechan los actores maliciosos.

Así funciona la vulnerabilidad de GitHub

Lo primero que debemos tener en cuenta es que hablamos de una vulnerabilidad que se acaba de descubrir en el sistema de carga de archivos de comentarios de GitHub. De esta manera, los atacantes la están explotando para propagar malware entre ordenadores de todo el mundo. Su funcionamiento es bastante sencillo, tal y como veremos a continuación.

Y es que cuando un usuario sube un archivo a un comentario de GitHub, aunque nunca se publique, se genera automáticamente un enlace de descarga. Este incluye el nombre del repositorio y el de su propietario. Esto puede inducir a las víctimas a pensar que el archivo es totalmente legítimo debido a la afiliación de la fuente de confianza.

Por ejemplo, los atacantes pueden cargar su malware en un repositorio cualquiera a través de un comentario con un enlace de descarga que parece ser de un desarrollador o empresa conocidos. De hecho, las URL de los instaladores de este malware indican que pertenecen a la empresa, pero no hay ninguna referencia a ellos en el código fuente.

Es más, se podría decir que esta vulnerabilidad es especialmente peligrosa, ya que no requiere de conocimientos técnicos. Basta con subir el archivo malicioso como a un comentario de GitHub para que el resto del mundo lo descargue. Teniendo en cuenta este modus operandi, los actores maliciosos pueden hacer uso de los proyectos de cualquier empresa para repartir su malware. Además, se podrían utilizar para nuevas versiones de cualquier programa o controladores que aquí se comparten.

Desafortunadamente en estos instantes los desarrolladores no tienen forma de evitar este uso indebido, tan solo deshabilitar por completo los comentarios. Hasta el momento, GitHub ya ha eliminado algunas campañas de malware identificadas usando este fallo de seguridad. Pero aún no se sabe cuándo se implementará una solución definitiva.