Cuidado con los falsos parches para Meltdown y Spectre, pueden ocultar malware

Sin duda, el comienzo de 2018 ha estado claramente marcado por Meltdown, una vulnerabilidad en la arquitectura de prácticamente todos los procesadores Intel, y Spectre, un fallo de seguridad similar (aunque más peligroso y difícil de solucionar) que afecta a Intel, AMD y ARM. Poco a poco van llegando los parches de seguridad (al menos los primeros de muchos) con los que protegernos de estas vulnerabilidades, parches que es recomendable instalar cuanto antes debido a la peligrosidad de estos fallos. Sin embargo, debemos asegurarnos de instalarlos desde fuentes de total confianza, ya que los piratas informáticos ya se están aprovechando del miedo sembrado por estas vulnerabilidades.

Tal como nos cuentan los expertos de seguridad de Malwarebytes, desde hace unos días están circulando por la red una serie de parches de seguridad falsos que prometen protegernos de estas vulnerabilidades pero que, en realidad, ocultan una amenaza en su interior. Según la empresa de seguridad, la amenaza incluida dentro de estos falsos parches de seguridad es Smoke Loader, un malware utilizado para descargar de forma remota una serie de payloads en el sistema para llevar a cabo otras amenazas más complejas.

Además, cuando Smoke Loader infecta el equipo del usuario, automáticamente empieza a establecer conexiones seguras con un servidor remoto controlado por los piratas para robar todo tipo de información de la víctima.

Cómo podemos protegernos de esta amenaza oculta en los parches de Meltdown y Spectre

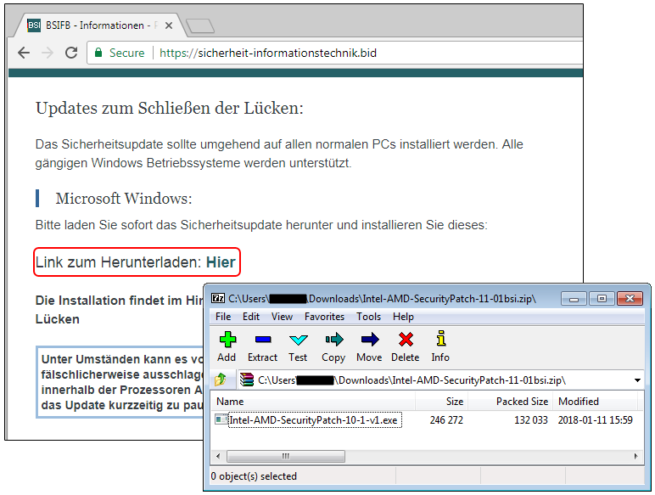

Esta amenaza llega a los usuarios a través de varias fuentes diferentes. La primera de ellas es una falsa página web en alemán que nos ofrece la posibilidad de descargar esta actualización de forma gratuita para proteger nuestros sistemas. Esta página maliciosa, además, utiliza un certificado SSL en vigor para evitar levantar sospechas entre los usuarios y, aunque la forma de seguridad lo ha recortado para que lo invaliden, de momento sigue siendo válido.

Además de a través de esta página, la falsa actualización también llega a través del correo electrónico, por lo que debemos evitar siempre descargar y, sobre todo, ejecutar estos archivos que llegan a través del correo electrónico.

Entonces, ¿cómo nos protegemos de Meltdown y Spectre?

Desde la semana pasada, los principales desarrolladores de software, como Microsoft, Apple o la comunidad de Linux, han lanzado sus correspondientes parches oficiales para proteger nuestros equipos de estas dos vulnerabilidades. Además, muchos otros desarrolladores, como Mozilla, también han lanzado actualizaciones para solucionar los fallos de seguridad en los correspondientes sistemas afectados.

Es recomendable instalar estos parches cuando antes, sí, pero debemos hacerlo siempre desde sus medios oficiales, ya sea desde Windows Update, la App Store o la herramienta de actualizaciones de Linux como desde los motores de actualizaciones de las demás aplicaciones, evitando siempre descargar e instalar actualizaciones desde webs de dudosa fiabilidad, por mucho que nos prometan.

Además, os recomendamos leer nuestra guía completa para proteger todos tus dispositivos de Meltdown y Spectre, para poder asegurarnos de tener nuestros dispositivos actualizados y protegidos de estos fallos de seguridad.

¿Tienes tu ordenador ya actualizado para protegerte de las vulnerabilidades Meltdown y Spectre que afectan a Intel, AMD y ARM?