Durante mucho tiempo se ha asegurado que Linux era invulnerable, que no tenía fallos de seguridad y que no había virus para estos sistemas. Lejos de la realidad, Linux es un sistema operativo que está igual de expuesto que Windows o macOS, con la diferencia de que, al ser minoritario, hay menos amenazas para él al ser menos rentables. Además de las muchas amenazas que existen hoy en día para este sistema operativo, también existen otras amenazas antiguas que han estado pasando desapercibidas durante mucho tiempo. Y una de las últimas en aparecer ha sido RotaJakiro.

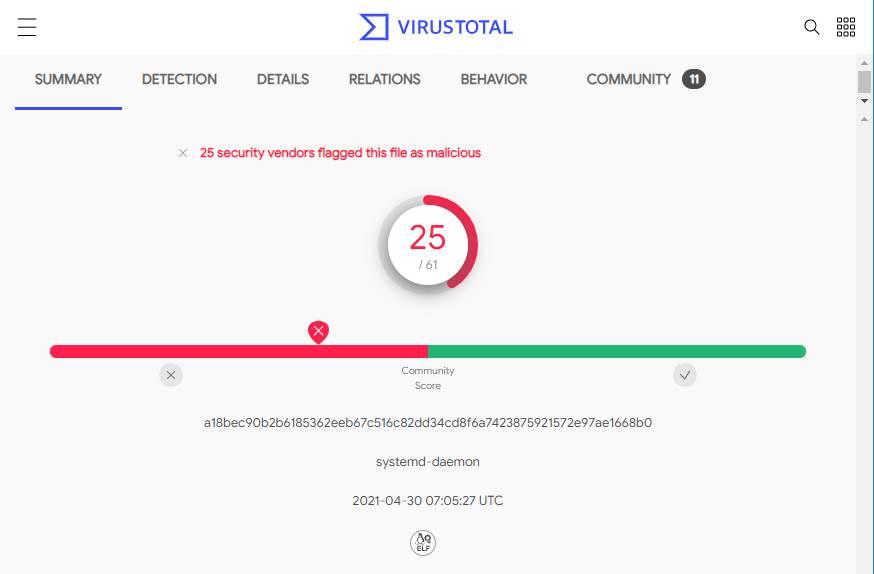

Esta misma semana, un grupo de investigadores de seguridad de 360 Netlab han detectado un troyano del tipo backdoor para Linux que llevaba años circulando por la red pasando totalmente desapercibido. Estro troyano apareció por primera vez a VirusTotal en 2018. Y, a día de hoy, sigue evadiendo la detección de la mitad de los motores antivirus de esta plataforma. En total, se han logrado detectar y analizar 4 variantes diferentes, y todas ellas con cero detecciones.

El servidor de control remoto está registrado desde 2015, por lo que se cree que las primeras muestras de este malware hayan estado circulando desde entonces.

RotaJakiro: el troyano que lleva más de 3 años en Linux

Una de las características de este troyano es que ha sido programado desde cero para ser lo más silencioso posible. Para evitar que se detecte la comunicación con el centro de control, el malware de Linux cifra todas las comunicaciones. Para ello usa algoritmos AES, XOR y ROTATE, y comprime las conexiones usando ZLIB. Por ello, los sistemas de seguridad no han sido capaces de detectar sospechas en su actividad, y, dado que se ejecuta a bajo nivel, tampoco ha levantado sospechas mientras estaba en ejecución.

Lo primero que hacía este troyano al infectar el PC era comprobar si el usuario era root o no era root. Así, dependiendo del tipo de cuenta donde se ejecute se llevarán a cabo unas u otras tareas para extraerse sin ser detectado y hacerse persistente en el sistema. Una vez listo, establecía conexión con el servidor de control, y quedaba a la espera de recibir instrucciones. El servidor tiene una IP de Ucrania, por lo que el malware podría provenir de allí.

La principal finalidad de este malware era la de recopilar y robar todo tipo de información sensible de los PCs comprometidos. También podía ampliar sus funciones mediante el uso de complementos. Sin embargo los investigadores de seguridad no han podido aún descubrir cuáles eran estos y hasta qué punto lograban tomar el control de los sistemas infectados piratas. Además, se ha encontrado relación con la botnet Torii, una de las redes de dispositivos IoT zombies más grandes que lleva en funcionamiento desde 2018.

Cómo proteger Linux de este malware

Aún no está muy claro el origen de RotaJakiro. No se sabe si es un malware global que ataca a todos los usuarios de Linux, o se trata de una amenaza diseñada para atacar empresas estratégicas. Por lo tanto, no se sabe si llega a través de correo no deseado, mediante vulnerabilidades u oculto en archivos bajados de Internet.

Los principales antivirus ya están detectando la amenaza y añadiéndola a sus bases de datos. Por lo tanto, podemos asegurarnos de no estar infectados por ella usando un buen antivirus para Linux, con la última base de datos instalada. Además, como siempre, es importante proteger el servidor Linux, mantener la distro actualizada con los últimos parches para evitar que alguna vulnerabilidad pueda ponernos en peligro.