Los piratas informáticos están constantemente buscando nuevas formas de saltarse las medidas de seguridad de los usuarios y los sistemas operativos. Y esto a veces nos hace descubrir técnicas de ataque de lo más complejas como la que se acaba de descubrir, que se aprovecha de un fallo de seguridad en un driver de Gigabyte que permite a los piratas informáticos desactivar el antivirus e instalar un complejo ransomware en nuestro PC.

Hace apenas unas horas, la empresa de seguridad Sophos advertía de un nuevo ataque de ransomware que está sumando numerosas víctimas en todo el mundo. Este ransomware viene junto con un exploit, el cual se aprovecha de un fallo en un driver de Gigabyte (gdrv.sys) que, al explotarlo, permite al atacante desactivar el antivirus del PC. Y además, no es necesario ni siquiera tener ningún componente de Gigabyte conectado a nuestro ordenador.

Los piratas informáticos se aprovechan de este driver vulnerable para instalar un segundo controlador en el ordenador, uno creado por ellos, y sin firma digital (algo que Windows no debería permitir). La finalidad de este driver es desactivar cualquier antivirus y permitir al ransomware instalarse sin interrupciones.

Cómo actúa el ransomware RobbinHood

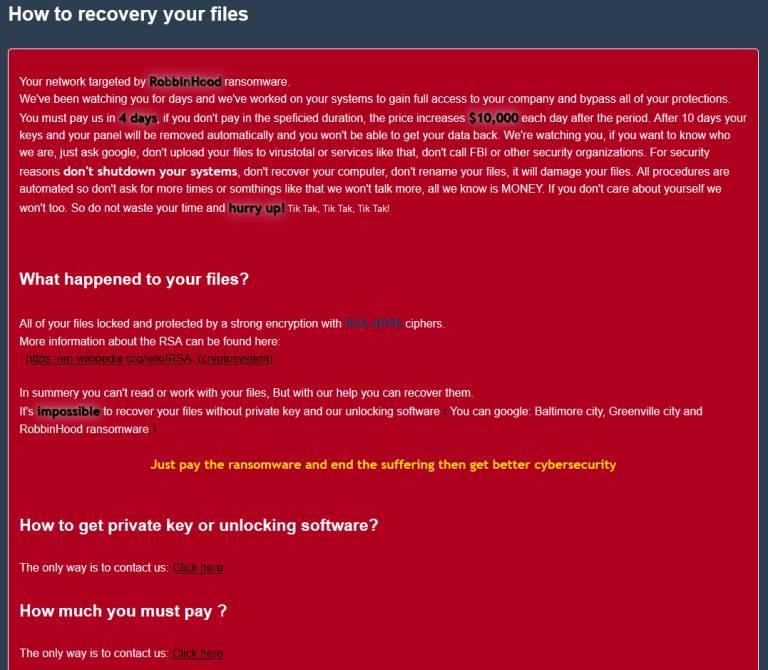

Con el antivirus desactivado, el ransomware se instala en el PC, cifra todos los datos que tenemos guardados en nuestros discos duros, y nos muestra un mensaje de rescate como el siguiente en el que nos pide pagar o, de lo contrario, no podremos recuperar nuestros datos.

El exploit que se aprovecha del fallo de seguridad en este driver viene oculto en un fichero llamado «Steel.exe«. Al ejecutarse, se extrae un ejecutable con el ransomware (ROBNR.EXE), además de los dos controladores, el vulnerable (firmado por Gigabyte) y el desarrollado por los piratas informáticos.

No es necesario tener en el ordenador ningún componente de Gigabyte. El propio ransomware instalará el driver de Gigabyte en nuestro PC y llevar a cabo el ataque.

El ransomware pide pagar una cantidad de dinero (no especificada) en los próximos 4 días en Bitcoin. De no hacerlo, durante los 6 siguientes días se irá incrementando el coste a 10.000 dólares al día. Y al cabo de 10 días, las claves se eliminarán del servidor y los datos se perderán para siempre.

Tal como aseguran los investigadores de seguridad, es la primera vez que un ransomware utiliza un controlador de terceros fiable, pero vulnerable, para atacar directamente el kernel de Windows, cargar un segundo driver malicioso sin firmar y conseguir desactivar los antivirus directamente desde el kernel del sistema operativo.

Gigabyte conocía el fallo, pero se negó a solucionarlo

El fallo de seguridad de este driver no es de día cero. Es más, este fallo lleva registrado desde diciembre de 2018 con el código CVE-2018-19320. Y Gigabyte es consciente del fallo desde entonces. Sin embargo, después de reconocer el fallo en 2018, el fabricante decidió abandonar el soporte del controlador en lugar de solucionarlo, dejando a los usuarios expuestos ante este problema de seguridad hasta que, al final, ha ocurrido la desgracia.

Los responsables de seguridad de Sophos aseguran que no hay ninguna forma de protegernos de este ataque informático. Incluso los usuarios con un buen antivirus instalado en el ordenador y todos los parches de seguridad son vulnerables.

La única forma de evitar caer en las garras de los piratas informáticos es manteniendo unas buenas prácticas de seguridad. Es decir, evitar descargar y ejecutar archivos ilegales y que puedan ser peligrosos, desconfiar de todo lo que recibamos a través del correo electrónico y, por supuesto, hacer uso del sentido común.