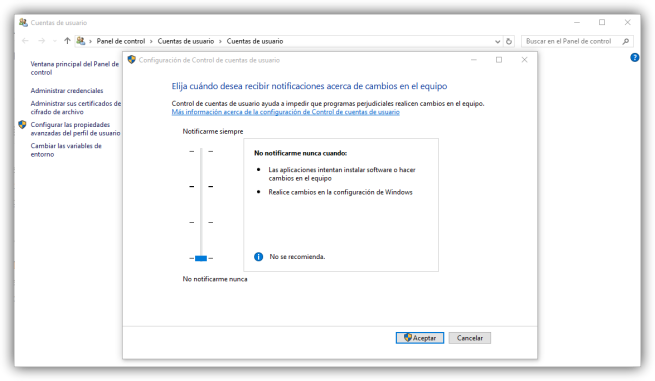

El Control de Cuentas de Usuario, también conocido como UAC, es una función que llegó a los sistemas Windows con Vista y que permite mejorar la seguridad y controlar la administración de un ordenador si varias personas hacen uso de él al mismo tiempo evitando que los usuarios con menos permisos puedan ejecutar ciertas aplicaciones o que una determinada pieza de malware pueda realizar cambios no autorizados en el equipo. Sin embargo, recientemente se ha descubierto un fallo de seguridad que puede permitir a un atacante desactivar UAC y evadir esta medida de seguridad y ejecutar código aprovechando las tareas programadas del sistema operativo.

Dos expertos en seguridad, llamados Matt Nelson y Matt Graeber, han descubierto una forma muy simple a través de la cual evadir el sistema de control de cuentas de usuario hasta llegar a ejecutar archivos maliciosos en el sistema sin mostrar al usuario la molesta ventana de control de cuentas de usuario. El proceso para explotar esta vulnerabilidad es muy sencillo y no requiere el uso de ningún exploit ni inyección de código, sino que tan solo basta con tomar el control de una de las tareas programadas de Windows que se ejecuta con el nivel máximo de permisos.

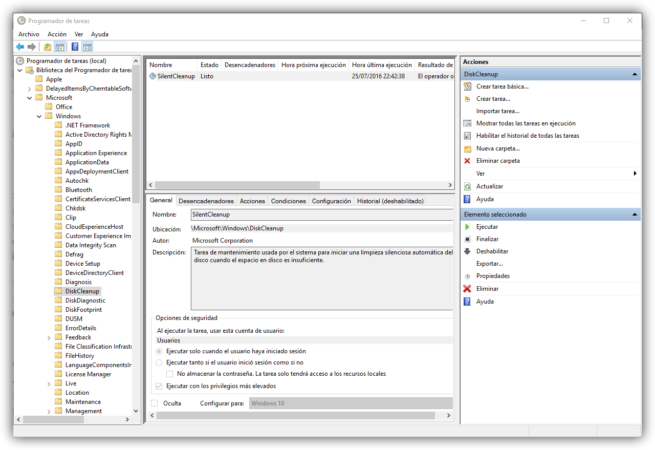

La tarea programa que se utiliza para este fin hace uso del limpiador de discos de Windows 10, una herramienta incluida por defecto en los sistemas operativos de Microsoft que limpia de forma periódica los datos basura e innecesarios de los discos duros para mejorar el rendimiento del equipo y aumentar el espacio disponible.

Los expertos de seguridad han descubierto que, al ejecutarse la tarea programada de limpieza del disco, el propio sistema operativo copia un archivo, llamado DismHost.exe y un gran número de librerías DLL a una carpeta temporal alojada en C:Users<usuario>AppDataLocalTemp. Estos expertos han demostrado cómo con un sencillo script que monitorice el estado de la carpeta temporal es posible sustituir la versión original de la librería LogProvider.dll por una propia creada por ellos con instrucciones maliciosas que, al llamarla, comprometerá el sistema sin haber sido conscientes de ello.

Esta tarea programada se ejecuta con el máximo nivel de permisos por lo que, además de no mostrar la ventana de UAC, el atacante puede lograr control total sobre el sistema.

Microsoft no tiene planes de solucionar esta vulnerabilidad en el control de cuentas de usuario, al menos a corto plazo

Estos investigadores reportaron el fallo a la compañía tan pronto como lo detectaron para que esta fuera capaz de solucionarlo antes de que los piratas informáticos empezaran a aprovecharse de él, sin embargo, la compañía ha contestado a la notificación que nada relacionado con el sistema de control de cuentas de usuario se considera fallo de seguridad por lo que, además de no obtener recompensa por el programa Bug Bounty, la compañía no tiene intenciones de solucionarlo.

Por suerte, los usuarios pueden protegerse fácilmente de este fallo de seguridad abriendo el programador de tareas del sistema operativo, buscando el apartado Microsoft-Windows-DiskCleanup, buscar la entrada «SilentCleanup» y deshabilitarla para que no se ejecute manualmente y así nadie pueda suplantar las librerías originales por las maliciosas.

Una vez desactivada esta opción, lo único que nos queda por hacer es ejecutar este limpiador manualmente y con cuidado de que ningún script pueda comprometer nuestros datos o, más seguro, utilizar otras alternativas como Ccleaner para llevar a cabo el mantenimiento básico del PC.

¿Crees que esta vulnerabilidad es digna de preocupar o no supone peligro para los usuarios?

Quizá te interese:

- Ya están aquí los boletines de seguridad de Microsoft de julio

- Por qué los antivirus mueven el malware a cuarentena en lugar de eliminarlo