Actualiza Ubuntu para protegerte de los fallos de seguridad Meltdown y Spectre en Intel, AMD y ARM

El principio de 2018 ha sido realmente movido en cuanto a seguridad se refiere. El inicio de este nuevo año ha estado marcado principalmente por Meltdown y Spectre, dos fallos de seguridad en la arquitectura de los procesadores Intel, AMD y ARM que han puesto en jaque la seguridad informática de todo el mundo en una de sus brechas de seguridad más graves de su historia. Tras una caótica semana, poco a poco las principales desarrolladoras de software han lanzado una serie de actualizaciones para sus aplicaciones y sistemas con las que solucionar, parcialmente, estos problemas, y ahora le ha tocado a Ubuntu.

Tal como se había anunciado la semana pasada, Canonical acaba de lanzar hace algunas horas una serie de actualizaciones de seguridad para su sistema operativo, Ubuntu, con las que proteger a todos los usuarios, básicamente, de estos dos graves fallos de seguridad. Os recordamos que Meltdown y Spectre puede permitir a un atacante acceder a los datos de la memoria de cualquier proceso en ejecución, incluido el kernel, lo que es especialmente peligroso, sobre todo, de cara a servidores, y es en estos donde Ubuntu tiene ya una cuota de mercado importante.

Actualiza el Kernel de Ubuntu y el driver de Nvidia para protegerte de Meltdown y Spectre

Para proteger a todos los usuarios de Meltdown y Spectre, Canonical ha actualizado los Kernel de sus principales distribuciones que aún cuentan con soporte, es decir, Ubuntu 17.10 (Artful Aardvark), Ubuntu 16.04 LTS (Xenial Xerus) y Ubuntu 14.04 LTS (Trusty Tahr), implementando así en ellas el primer parche provisional que, aunque no soluciona por completo el fallo de seguridad, lo mitiga para evitar que los datos de sus usuarios puedan estar en peligro.

Además, los usuarios de Ubuntu 17.10 también han recibido unos parches de seguridad adicionales en su Kernel que corrige una serie de fallos de seguridad (CVE-2017-17863, CVE-2017-16995, CVE-2017-17862 y CVE-2017-17864) en la implementación de Berkeley Packet Filter (BPF) que podía permitir a un atacante local ejecutar código en el sistema sin permiso.

Las versiones del Kernel actualizadas para cada uno de estos sistemas actualizados son:

- linux-image 4.13.0.25.26 para 17.10

- linux-image 4.4.0-108.131 para 16.04 LTS

- linux-image 4.4.0-108.131~14.04.1 para 14.04.5 LTS con kernel Xenial HWE

- linux-image 3.13.0.139.148 para 14.04 LTS

Además de las nuevas versiones del Kernel, Canonical ha lanzado una actualización de sus controladores de Nvidia, la Nvidia 384.111, que corrige igualmente la vulnerabilidad Spectre en estos controladores.

Cómo actualizar Ubuntu para protegernos de Meltdown y Spectre

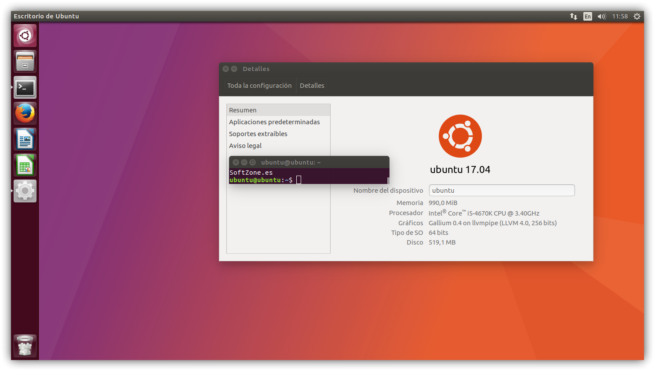

Los usuarios que ejecuten el sistema Ubuntu en modo escritorio verán un mensaje de notificación en el que se les informará de la nueva actualización de seguridad y que les permitirá, desde el gestor de actualizaciones, instalarlas manualmente en su sistema.

Si no nos aparece esta notificación, o estamos utilizando un sistema operativo servidor sin escritorio, entonces debemos actualizar el sistema manualmente ejecutando, en un terminal, el siguiente comando:

- sudo apt update && sudo apt dist-upgrade

Una vez finalice el proceso de actualización, nuestro sistema ya tendrá los primeros parches provisionales de seguridad frente a Meltdown y Spectre.

Aunque no es obligatorio, y no tiene por qué fallar, Canonical recomienda a los usuarios que, al ser un parche tan grande, recompilen los módulos de terceros del Kernel para evitar problemas.

¿Eres usuario de Ubuntu? ¿Has actualizado ya tu sistema o servidor para protegerte de Meltdown?