Windows Defender es el antivirus de Windows. Este antivirus viene instalado por defecto junto al sistema operativo y, desde el lanzamiento de este, se ha convertido en una de las mejores alternativas que podemos encontrar para proteger nuestro PC.

Cierto es que los usuarios tienen la posibilidad de instalar otros programas de seguridad de estas características en sus ordenadores. Automáticamente en ese caso la alternativa que nos propone Microsoft se desactiva. Esto nos permite utilizar otros antivirus que podríamos denominar de toda la vida, en nuestro PC con Windows de manera sencilla. De hecho, multitud de usuarios aún desconfían de la propuesta que nos propone Microsoft en su sistema operativo para proteger sus datos y aplicaciones.

Pero al mismo tiempo debemos tener en consideración que esta solución no ha parado de crecer en los últimos años convirtiéndose en una de las más efectivas del sector. En la interfaz gráfica de Windows nos encontramos con multitud de funciones de seguridad que nos propone este antivirus y de las que nos podemos beneficiar de inmediato. Es más, de manera predeterminada ya viene configurado y funcionando cuando empezamos a trabajar con nuestro PC desde un principio. Pero a continuación veremos cómo sacar aún más provecho a Windows defender de otras maneras.

Este antivirus cuenta con una interfaz muy sencilla de usar y entender desde la que poder acceder a todas las opciones y funciones de este antivirus. Sin embargo, también cuenta con una serie de comandos de CMD que nos permiten controlar, administrar y automatizar mucho mejor todo lo relacionado con la seguridad de Windows Defender.

Todas estas tareas se llevan a cabo a través del archivo «MpCmdRun.exe«, que se encuentra dentro de %ProgramFiles%/Windows Defender. Según el parámetro que le asignemos realizará una actividad u otra, algo que os mostraremos a continuación. Y es que el motor de Windows Defender fue diseñado para que tanto los administradores de sistemas como los usuarios más avanzados, pudieran controlar el software de seguridad mediante línea de comandos. Estas funciones, pueden ser usadas indistintamente desde la interfaz del programa como desde CMD.

Esta es una herramienta para usarse a través de diferentes comandos que aprovechan los usuarios más experimentados de Windows para sacar más partido al sistema operativo. De hecho, os podemos asegurar que desde la propia interfaz tendremos más opciones disponibles que desde CMD, pero mediante estos accesos directos tendremos una ventaja principal. Y que usar Windows Defender desde la línea de comandos nos va a ofrecer la posibilidad de crear scripts personalizados, automatizarlos y ejecutar un análisis, todo mediante un atajo de teclado.

Todo ello no deja lugar a dudas a que a través de las órdenes que os vamos a hablar, tendremos un mayor control sobre el sistema en general, más si sabemos manejarlas. Como inconveniente, como cabría de esperar, nos encontramos que los comandos no son precisamente intuitivos, por lo que no resultará nada fácil el poderlos memorizar.

Pero claro, debemos tener en consideración que estos comandos de los que os hablamos se suelen utilizar en tareas similares a las de la programación. Esto quiere decir que estas órdenes tan solo se utilizan una vez para crear el correspondiente script o proceso por lotes en el que estemos trabajando.

Para qué nos sirve esto

La verdad es que la mayoría de la gente va a usar el antivirus de Windows desde su interfaz. Es más, muchos ni siquiera prestan atención al antivirus, puesto que confían en que siempre actúe de forma automática. Sin embargo, si somos usuarios avanzados, y queremos tener más control sobre el sistema, es cuando entra en juego esta herramienta.

Programar análisis

La primera de las utilidades que nos viene a la mente con la que podremos aprovecharnos de esta posibilidad es programar análisis para que se ejecuten de forma periódica sin tener que hacer nosotros nada. Por ejemplo, podemos hacer que Microsoft Defender analice nuestro PC siempre que lo encendemos, o cuando vamos a apagar el ordenador, pudiendo verificar que estamos libres de virus.

También podemos programar análisis, actualizaciones y otras tareas en otros momentos. Simplemente debemos crear el script que queramos (como explicaremos más adelante), y colocarlo para que se ejecute (con permisos de administrador siempre) dentro del programador de tareas. De esta forma tendremos control total sobre nuestra seguridad sin que tengamos que hacer nada para controlarlo.

Automatizar Windows Defender con accesos directos

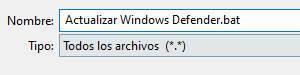

Seguro que para muchos memorizar y usar los comandos de CMD para controlar Windows Defender será una tarea bastante tediosa. Sin embargo, podemos encontrar mucha más utilizar a estos comandos si los usamos para crear scripts en .bat para desempeñar determinadas tareas.

Para ello, no tenemos más que abrir una ventana del bloc de notas de Windows, pegar el comando, o los comandos, que queramos que se ejecuten y guardarlo con extensión .bat.

Una vez tengamos este fichero ya guardado en ese formato, cada vez que lo ejecutemos con doble clic se llevará a cabo su correspondiente tarea. Podemos configurarlo para que se ejecute al inicio, programarlo o lanzarlo cuando nosotros queramos, todo dependerá de las necesidades o del tipo de proyecto que necesitemos realizar en ese momento.

Eso sí, se recomienda dar a estos scripts permisos de Administrador. De no hacerlo, es posible que tengamos problemas, tanto en el análisis como a la hora de eliminar alguna amenaza.

Buscar virus desde CMD

A continuación, vamos a ver cómo podemos buscar virus con Windows Defender desde CMD. Para ello será imprescindible ejecutar la consola con permisos de administrador. Para ello, debemos escribir «cmd» en el buscador del menú de inicio de Windows 10o Windows 11, y seleccionar «Ejecutar como administrador» y nos aparecerá la ventana con la línea de comandos.

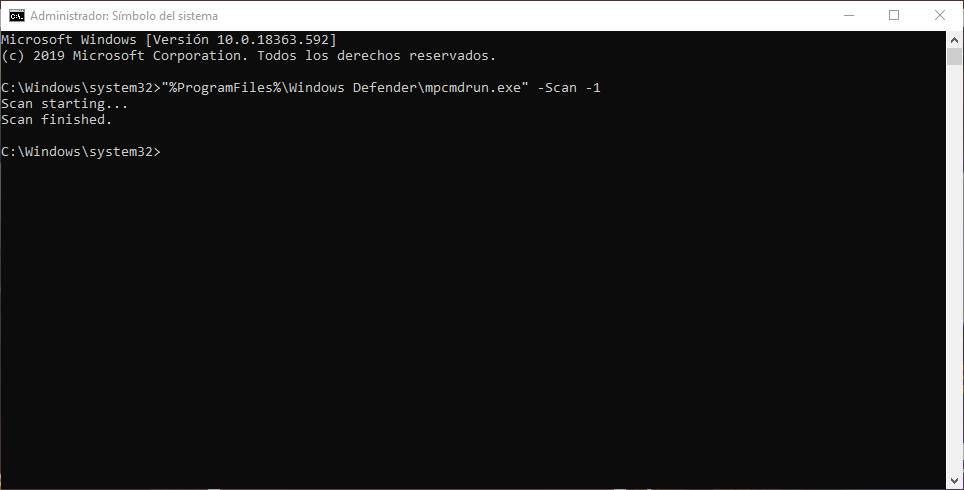

Si queremos buscar un virus, podremos a través de CMD, podremos hacerlo gracias al parámetro «-Scan» vamos a poder analizar cualquier directorio de nuestro ordenador con el propio antivirus de Microsoft. A este parámetro deben seguirle otras instrucciones según el tipo de análisis que queramos realizar:

- 0: análisis por defecto.

- 1: análisis rápido.

- 2: análisis completo del PC.

- 3: análisis personalizado con un directorio propio.

Por ejemplo, podemos hacer un análisis rápido de nuestro Windows con el comando:

"%ProgramFiles%Windows Defendermpcmdrun.exe" -Scan -1

O un análisis completo de todo nuestro PC con:

"%ProgramFiles%Windows Defendermpcmdrun.exe" -Scan -2

Si elegimos análisis personalizado (es decir, el parámetro -3) vamos a poder añadir otros parámetros adicionales que nos ofrecerán más control sobre el análisis en cuestión. Por ejemplo, podemos lanzar un análisis a nuestra carpeta personal de Windows con:

"%ProgramFiles%Windows Defendermpcmdrun.exe" -Scan -3 -File "C:Usersusuario"

Si optamos por usar el parámetro «-DisableRemediation«, entonces nuestro escáner personalizado:

- No analizará las exclusiones.

- Analizará los ficheros de archivo.

- No se aplicarán acciones después del análisis.

- No se guardará un log con las detecciones.

- Las detecciones no aparecerán en la interfaz.

- Solo veremos las detecciones en la consola de CMD.

El parámetro «-BootSectorScan» nos permitirá analizar también los sectores de arranque, o boot, para descartar la posibilidad de que aparezca algún virus.

Por último, con el parámetro -Cancel cancelaremos cualquier análisis, tanto rápido como completo, que se esté ejecutando en el PC. Útil por si hemos ejecutado un análisis y queremos detenerlo sin esperar a que acabe.

Cómo eliminar un virus desde CMD

Una vez hemos detectado cuál es el virus que está afectado a nuestro PC y tenemos su localización, llega el momento de eliminarlo directamente de nuestro equipo, sin necesidad de utilizar la interfaz gráfica de Windows. Antes de nada, debemos cerrar el explorador de Windows ya que, si está asociado a él, no vamos a poder eliminarlo del equipo. Para cerrarlo, utilizaremos el siguiente comando:

taskkill /f /im explorer.exe

A continuación, debemos hacer es acceder a la ruta donde se encuentra el archivo infectado. Una vez en su ubicación, debemos utilizar el comando attrib para quitar todos los atributos que tenga y que, no nos permiten borrarlo como cualquier otro archivo. Utilizaremos este comando con los paramétros A, R y H para eliminar los permisos de almacenamiento, lectura y oculto de la siguiente forma:

attrib -a -r -h nombrevirus.exe[code]

Debemos ejecutar este comando desde la ruta donde se encuentra el archivo. Si podemos acceder a ella, en lugar de establecer el nombre del virus, debemos acompañarlo del directorio donde se encuentra:

[code]attrib -a -r -h c:/softzone/nombrevirus.exe[code]

Una vez hemos eliminado atributos / permisos del archivo, tan solo debemos escribir el siguiente comando para eliminar el virus.

[code]del nonmbrevirus.exe

o si no podemos acceder al directorio

del c:/softzone/nonmbrevirus.exe

Es muy importante añadir la extensión del archivo, ya que, de lo contrario, el sistema no será capaz de encontarlo.

Otros parámetros para controlar Windows Defender desde CMD

Microsoft nos ofrece muchos otros parámetros que nos permiten controlar Windows Defender desde CMD con el programa MpCmdRun.exe.

Por ejemplo, el parámetro "-Restore" nos permite comprobar todas las amenazas que hay en la cuarentena y, además, restaurar cualquiera de ellas. Todo ello según el parámetro correspondiente que le acompañe:

- -ListAll: nuestra una lista con todos los archivos de cuarentena.

- -Name (nombre): restaura la amenaza más reciente de la cuarentena que coincida con ese nombre.

- -All: restaura todas las amenazas de la cuarentena.

- -FilePath (ruta): restaura elementos según un directorio especificado.

El parámetro "-CheckExclusion -path (ruta)" nos permite comprobar si un directorio específico está, o no, excluido de los análisis del antivirus.

Si queremos consultar todos los comandos y parámetros que nos ofrece este programa, simplemente debemos consultar su ayuda en CMD escribiendo en la consola:

"%ProgramFiles%/Windows Defender/mpcmdrun.exe" -?

Realizar un análisis de malware del sector de arranque

En el caso de que tengamos un virus, pude darse el caso de que nos haya atacado el sector de arranque, que es la parte del sistema donde quedan almacenadas las instrucciones que informan del proceso de inicio. Dado que modificaciones pueden dificultar el inicio de su sistema operativo y causar otros comportamientos no deseados, esto puede ser difícil de solucionar.

Por fortuna, Windows Defender cuenta con una herramienta específica para encontrar y resolver estos problemas: el análisis del sector de arranque, el cual podemos ejecutar desde la línea de comandos.

Para ello escribimos CMD en el cuadro de búsqueda del menú Inicio y ejecutamos el Símbolo del sistema como administrador. Posteriormente, vamos a navegar hasta la carpeta de Windows defender escribiendo:

cd C:ProgramDataMicrosoftWindows DefenderPlatform4.18*

Posteriormente ejecutamos el siguiente comando:

MpCmdRun -Scan -ScanType -BootSectorScan

De esta forma, herramienta antivirus de línea de comandos se encargará de escanear nuestro sector de arranque en busca de cualquier código malicioso y lo eliminará si fuera posible.

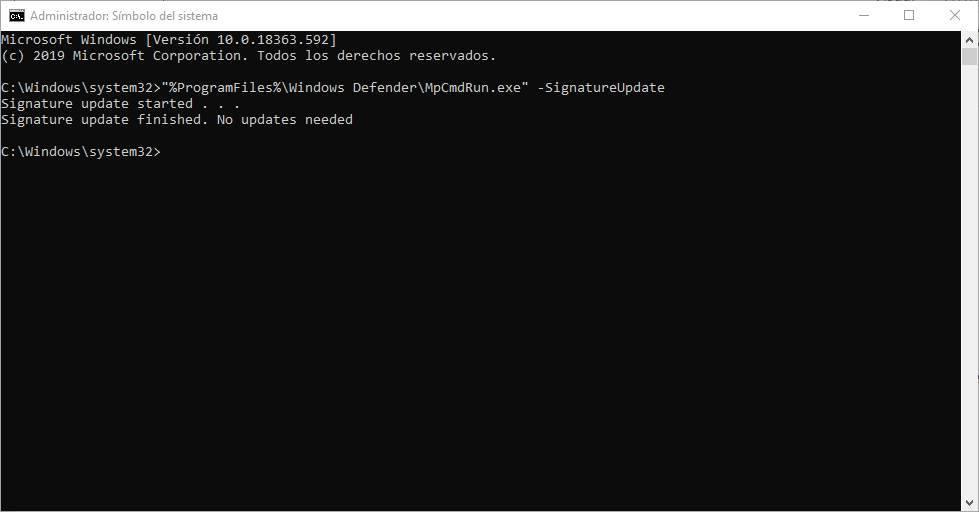

Actualizar el antivirus desde CMD

Para finalizar, otro parámetro muy interesante y útil para controlar nuestro antivirus desde la consola de Windows es "-SignatureUpdate". Este parámetro nos permite actualizar Windows Defender desde CMD, descargando la última versión de la base de datos y asegurándonos de tener siempre la última versión de la base de datos.

Además, con los parámetros "-removedefinitions" y "-dynamicsignatures" también podemos borrar la caché de actualizaciones, útil para solucionar todo tipo de problemas relacionados con el antivirus.

Eliminar actualizaciones de Microsoft Defender

En el caso de que instalemos una actualización de Windows Defender que sea defectuosa, será posible desinstalar las más recientes desde el Símbolo del sistema.

Para ello, desde el buscador del menú Inicio, escribimos CMD y seleccionamos el Símbolo del sistema ejecutándolo como administrador.

Desde la ventana de CMD debemos de escribir lo siguiente para navegar hasta la carpeta de Windows Defender.

cd C:ProgramDataMicrosoftWindows DefenderPlatform4.18*

Posteriormente, vamos a ejecutar el siguiente comando para poder desinstalar las definiciones más recientes:

MpCmdRun -RemoveDefinitions -All

La opción -All se encargará de restaurar las actualizaciones anteriores del antivirus de Microsoft.

Igualmente, podemos desinstalar solo las firmas dinámicas, escribiendo el siguiente comando y pulsando Enter:

MpCmdRun -RemoveDefinitions -DynamicSignatures

Cancelar tareas en marcha

En el caso de que hayamos ejecutado por error un comando y Windows Defender ha empezado a analizar nuestro PC posiblemente nos echaremos las manos al a cabeza. Y es que, al no tener la interfaz abierta, no podremos controlar la actividad del antivirus desde ella. Sin embargo, podemos echar mano de un truco gracias al cual vamos a poder detener cualquier escaneo manual que se encuentre en marcha. Para ello, simplemente debemos ejecutar este comando para detener todo lo que haya en ejecución:

MpCmdRun -Cancel

Una vez detenida toda la actividad, podremos empezar una nueva tarea usando cualquiera de los comandos que ya hemos visto.

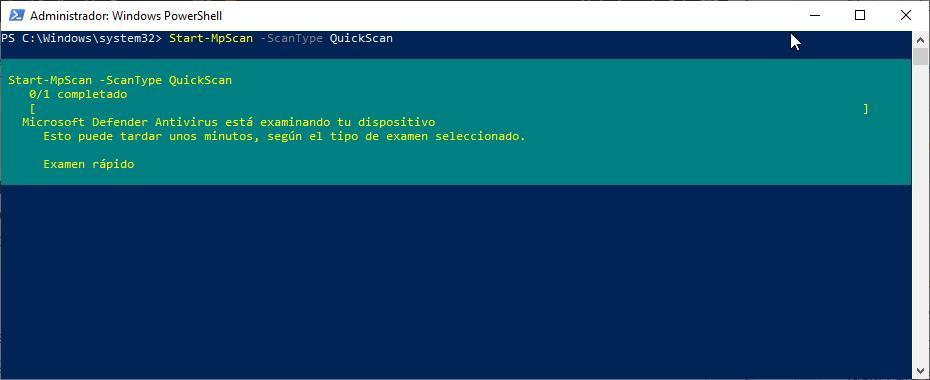

También desde PowerShell

PowerShell es la evolución de la línea de comandos de Windows creada para cubrir las carencias que ofrecía CMD a la hora de trabajar en redes. Gracias PowerShell, los administradores de sistemas pueden acceder de forma remota a equipos a través de scripts y ejecutar múltiples comandos y múltiples dispositivos a la vez. Teniendo en cuenta esta funcionalidad, obviamente con PowerShell también podemos buscar virus en el equipo, al igual que actualizar el antivirus.

Lo primero que debemos hacer para acceder a PowerShell y analizar el equipo en busca de virus es ejecutar la aplicación como administrador y actualizar Windows Defender para asegurarnos que está preparado para detectar las vulnerabilidades más recientes. Para ello, utilizamos el comando

Update-MpSignature

Para analizar el equipo en busca de virus, el comando que vamos a utilizar es el siguiente para realizar un escaneo rápido:

Start-MpScan -ScanType QuickScan

Pero, si queremos realizar un escaneo en profundidad para verificar todos y cada uno de los archivos que forman parte de nuestro equipo, debemos sustituir en el comando anterior, QuickScan por FullScan. Este proceso lleva mucho más tiempo, por lo podemos dejar el ordenador trabajando en segundo plano sin cerrar la ventana de PowerShell.

Start-MpScan -ScanType FullScan

A través de PowerShell podemos crear un script que se ejecute periódicamente para que, a partir de determinada hora, analice el equipo en busca de software malicioso.

El comando que debemos utilizar para hacer un escaneo rápido sería:

Set-MpPreference -ScanScheduleQuickScanTime 22:00:00

Para realizar un escaneo completo, el comando sería el siguiente:

Set-MpPreference -ScanScheduleFullScanTime 22:00:00

Microsoft Defender: interfaz vs CMD

Windows Defender está diseñado por Microsoft para que los usuarios puedan utilizarlo desde su interfaz gráfica. Es un programa muy intuitivo donde las opciones esenciales para utilizarlo están a la vista, mientras que las opciones más avanzadas están escondidas para evitar que las puedan tocar sin permiso. Lo ideal es que utilicemos siempre la interfaz gráfica de este antivirus en lugar de optar por el truco de controlarlo desde CMD. Entonces, ¿para qué existe?

Microsoft ha habilitado esta posibilidad en su antivirus para que algunos usuarios, especialmente administradores de sistema, puedan controlar los análisis bajo demanda de los ordenadores de un dominio lo que permite actualizar de forma conjunta todos los equipos que forman parte de una red sin necesidad de ir equipo por equipo, ahorrando una gran cantidad de tiempo a los departamentos de IT y, además, asegurándose de que todos están protegidos con las últimas versiones disponibles en ese momento de Windows Defender.

La interfaz de CMD está pensada también para aquellos casos en los que la interfaz principal del antivirus no está disponible, como, por ejemplo, si Windows no arranca y debemos actuar desde el modo de recuperación. De todas formas, si aun así queremos usar este método, podemos usarlo para nuestra comodidad. Y es que, al ser comandos de CMD, podemos crear fácilmente un archivo BAT con el que vamos a poder, por ejemplo, ejecutar análisis de virus con un doble clic, entre otras muchas funciones.

Si tenemos localizado este archivo fuera del escritorio de Windows, también podemos ejecutarlo directamente si tenemos problemas con el equipo y necesitamos utilizar otras funciones de arranque de Windows que no cargan la interfaz gráfica sino únicamente la línea de comandos.

Cuándo es útil utilizar este método

Todas las versiones de Windows, incluyendo las más antiguas, incluye la opción de acceder a la línea de comandos utilizando CMD, por lo que podemos utilizar este método en cualquier equipo, tanto moderno como antiguo para eliminar cualquier antivirus que se haya colado en el equipo. Pero, siendo sinceros, el proceso es no intuitivo ni sencillo de utilizar a no ser que estemos acostumbrados a utilizar la línea de comandos de Windows. La mayoría de los usuarios, por no decir el 99,9% utilizando la interfaz gráfica de Windows para acceder a Microsoft Defender o al antivirus que tenga instalado el equipo, ya que la interfaz es muy sencilla de utilizar y no requiere de tener unos conocimientos de la línea de comandos.

Sin embargo, este método es extremadamente útil cuando no conseguimos que Windows cargue la interfaz gráfica del equipo, ya sea por un problema de virus, por un problema con el sector de arranque o por cualquier otro motivo por el que Windows no sea capaz de iniciar correctamente. Con este panorama en mente, utilizar la línea de comandos tiene todo el sentido ya que podemos analizar el equipo para comprobar si hay algún virus y, si fuera así eliminarlo del sistema. Pero, antes, debemos acceder a la unidad.

Una vez hemos accedido a la unidad desde un disco de instalación de Windows o utilizando el software Hiren's Boot, podemos acceder a la línea de comandos de la unidad donde se encuentra en el sistema operativo y tratar de dar con el origen del problema, siempre y cuando esté relacionado con algún virus. Es importante tener en cuenta que no todos los virus afectan por igual, por lo que puede que el problema que impide a Windows iniciarse correctamente esté relacionado con otros factores.

¿Podemos tener problemas?

La verdad es que, aunque muchos tienen miedo a los comandos de CMD, en realidad no debemos preocuparnos. Todo lo que podemos hacer con esta herramienta es lo mismo que podemos hacer, de una forma u otra, desde la propia interfaz del programa. Eso sí, siempre usando el sentido común, y sabiendo bien lo que ejecutamos.

El único problema que sí podemos tener, y al que debemos prestar atención, es que, si ejecutamos mal los comandos, el análisis, o el borrado del virus, no sea tan eficaz como debería. Por ello, siempre debemos prestar atención a lo que hacemos con esta herramienta para que, si apostamos por ella, realmente cumpla su función.