En poco menos de tres meses, todos los indicios apuntan a que Windows 11 será lanzado de forma oficial. Esto será posible dado los buenos resultados que está dando su versión para usuarios Insider. Desde que se anunciara oficialmente el pasado mes de junio, todo han sido elegios en cuanto a su diseño e interfaz, así como el rediseño de su tienda de aplicaciones. Sin embargo, ha recibido constantes críticas por la subida de requisitos mínimos para poder instalarlo, siendo necesario que nuestro equipo cuente de forma obligatoria con TPM 2.0 habilitado, algo que muchos usuarios desconocen el por qué.

No son pocos los usuarios que se sorprendieron con esta medida, pues los requisitos de Windows 11 han sido un punto de confusión y contención. Y es que muchos usuarios, incluso desconocen lo que es la tecnología TPM. Esta abreviatura de Trusted Platform Module es una tecnología diseñada para proporcionar funciones relacionadas con la seguridad basadas en hardware. Recientes problemas descubiertos en portátiles con TPM, empiezan a dar sentido al uso del TPM 2.0 en Windows 11.

Mayores requisitos de TPM por seguridad

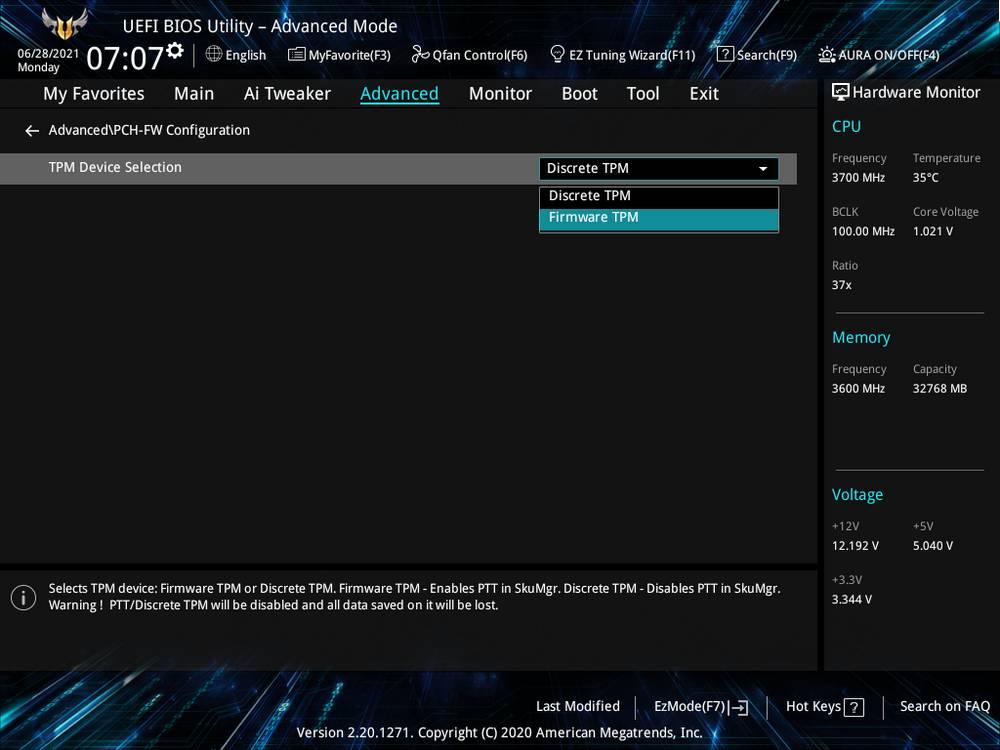

La tecnología TPM se incluye en todos los procesadores lanzados de 2016 en adelante. Su uso es necesario y obligatorio para que las funciones de criptografía funcionen de forma correcta. Estas CPU modernas cuentan con un chip TPM, el cual es usado para generar, guardar y limitar el uso de la criptografía. Gracias a ello, las funciones de cifrado y descifrado de datos no consumen recursos de nuestro ordenador. En Windows 11 será necesario disponer TPM 2.0 algo que empieza a cobrar sentido. Esto es gracias al conocimiento de un nuevo problema de seguridad, esta vez encontrados en portátiles con TPM.

No hay que olvidar que el TPM cuenta con mecanismos de seguridad física para que permita ser manipulado. Por el contrario, el software malintencionado y resistente no puede alterar las funciones de seguridad del TPM. La empresa de seguridad Dolos Group, descubrieron que alguien podría tener acceso a una red interna aparentemente segura explotando las vulnerabilidades en un portátil con Windows robado, aun teniendo el BitLocker habilitado.

No hay que olvidar que los TPM se encuentran diseñados específicamente para mantener segura toda la información confidencial de nuestro portátil. Desde Golos Group aseguran que el problema no es el hardware en sí, sino que se basa en su dependencia del protocolo SPI sin cifrar, que se utiliza para comunicarse con la CPU en el portátil.

La importancia del TPM 2.0 en Windows 11

Los investigadores de la compañía de seguridad aseguran que los portátiles podrían ser más seguros. Para ello deberían obligar a BitLocker a requerir un PIN, una clave de inicio almacenada en un dispositivo USB externo o de ambas medidas de seguridad, además de depender del TPM, algo con lo que no cuenta de manera predeterminada esta tecnología. Además, hacen hincapié en que BitLocker no utiliza ninguna característica de comunicación encriptada del estándar TPM 2.0. Esto significa que cualquier dato que salga del TPM lo hará en texto plano, incluida la clave de descifrado para Windows, lo cual podría en riesgo nuestra seguridad.

Es por ello que, Microsoft se podría estar planteando la posibilidad de mejorar BitLocker para Windows 11. A diferencia de Windows 10, el nuevo sistema operativo de Microsoft requiere de un módulo TPM 2.0 lo que podría facilitar la actualización de BitLocker para poder usar esa versión de las funciones de comunicación cifrada. Es por ello que esta característica cobra más sentido como requisito obligatorio en Windows 11.