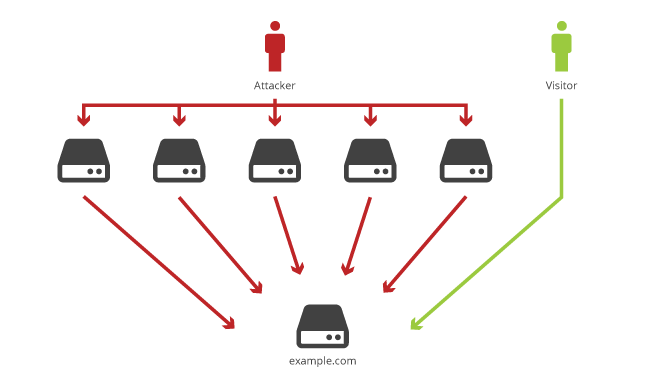

Los ataques DoS, “Denial of Service”, son un tipo de ataques informáticos, generalmente llevados a cabo localmente, por el cual el atacante busca bloquear un servidor o servicio mediante la sobrecarga del mismo o simplemente aprovechando un fallo que cause el bloqueo, y posteriormente el cierre del proceso o servicio del software afectado. Otro tipo de ataque similar al DoS es el DDoS, o «Distributed Denial of Service». Este tipo de ataque se caracteriza por llevarse a cabo por varios piratas informáticos a la vez (o por una botnet) y debe realizarse a través de Internet.

Mediante los ataques DoS, los piratas informáticos pueden, por ejemplo, saltarse las medidas de seguridad de un equipo o servidor, leer los valores de la memoria más allá de los límites del proceso e incluso conseguir permisos de administrador en el equipo, con los peligros que eso supone. A diferencia de estos, en los ataques DDoS, los atacantes generan un tráfico muy elevado hasta que, finalmente, el servidor víctima del ataque no es capaz de procesar todo el tráfico y termina por bloquearse, en el mejor de los casos.

Estos tipos de ataque no tienen como finalidad infectar un sistema con malware, sino que los atacantes buscan simplemente sobrecargar del ancho de banda de una red o un servidor, congestionar de los recursos del sistema y explotar posibles vulnerabilidades en el software y en los fallos de seguridad.

Estos son, probablemente, los ataques informáticos que más caros salen a las empresas. Por ello, los diferentes proveedores de servicios, como por ejemplo, 1and1, explican en profundidad cómo funcionan estos ataques y cómo podemos protegernos de ellos, tanto manualmente como gracias a sus propias herramientas especializadas.

Diferentes tipos de ataques DDoS

Según la naturaleza de los ataques DDoS, estos pueden ser de diferentes tipos:

Ataque pitufo. Hace uso del protocolo ICMP “Internet Control Message Protocol”, o ping, para obligar al servidor a responder a falsas solicitudes de ping hasta saturar el ancho de banda.

Ping Flood. Este ataque es similar al anterior, aunque en este caso todos los atacantes envían paquetes ICMP a la vez impidiendo que se establezcan nuevas conexiones con el servidor.

SYN Flood. Los atacantes envían conexiones SYN, envía una confirmación AYN/ACK y esperan a que el cliente confirme que ha recibido dicha respuesta ACK. En caso de que estas respuestas no se envíen, la conexión queda en la memoria, llegando a saturar el servidor cuando el número de estas es muy elevado.

UDP Flood. Los piratas informáticos envían solicitudes a través del protocolo UDP con destinos al azar, falsos, que obligan al servidor a intentar resolverlos, sin éxito, llegando a saturarlos.

Ping de la muerte. Este tipo de ataques aprovecha un fallo en el protocolo IP de manera que, al enviar un ping con un tamaño muy grande (superior a 64KB) causa un error en el sistema de el incremento de búfer.

Ataque LAND. Este tipo de ataques se basa en el envío de paquetes SYN utilizando el protocolo TCP Threeway Handshakes en los que el origen y el destino son el propio servidor, lo que puede acabar dando lugar a un bucle de paquetes SYN/ACK que pueden acabar por dejar al sistema sin servicio.

Este tipo de ataques es muy peligroso y, más que a usuarios domésticos, se centra en atacar empresas y, últimamente, servidores de videojuegos, como hemos podido ver el pasado mes de junio con los servidores de Blizzard. En la mayoría de los casos, además, los piratas informáticos engañan a los usuarios y se aprovechan de sus dispositivos para llevar a cabo estos ataques.

Cómo protegernos de estos ataques

Los ataques DDoS contra servidores son muy complicados de detectar a tiempo y, sobre todo, de mitigar. Por suerte, existen varias técnicas que podemos llevar a cabo en caso de ser atacados que nos ayudarán a reducir el impacto de estos ataques:

Bloquear IPs. En la red existen listas negras de ordenadores infectados que forman parte de una botnet. Si las bloqueamos en nuestro servidor, no podrán enviar solicitudes maliciosas.

Aplicar filtros. Estos ataques hacen uso de los diferentes protocolos que hemos visto anteriormente. Si configuramos varios filtros para omitir el tráfico a través de estos protocolos evitaremos que el ataque sea efectivo.

SYN cookies. Esta medida de seguridad se basa en enviar al cliente una cookie con la información SYN cifrada, evitando que se pueda saturar la memoria del servidor al dejarla almacenada.

Balanceo de carga. Si configuramos varios servidores en balanceadores de carga podremos hacer frente a la sobrecarga aligerando nuestros servidores y dificultando el bloqueo.

Otra forma de protegernos de estos ataques es contratando un CDN, como CloudFlare, que actúe como servidor intermedio impidiendo a los piratas informáticos conectar directamente con nuestro servidor.