El antivirus es una de las partes fundamentales para poder estar seguros cuando nos conectamos a Internet. Gracias a él podemos estar protegidos del malware que puede llegar a nuestro PC de una infinidad de maneras diferentes mientras estamos conectados a Internet. Sin embargo, ¿qué pasa cuando es el propio antivirus el que, sin saberlo, está poniendo en peligro nuestro PC? Esto ha estado pasado recientemente con el antivirus Bitdefender, uno de los mejores y más populares antivirus para Windows.

Hace algunas horas se ha dado a conocer un importante fallo de seguridad en el antivirus Bitdefender que ha puesto en peligro la seguridad de los usuarios de este antivirus en Windows 10. El fallo de seguridad ha sido registrado como CVE-2020-8102 y se ocultaba en el componente «Safepay» del navegador seguro que incluye Bitdefender Total Security 2020.

Este componente se encarga de proteger a los usuarios de los certificados falsos o desactualizados de manera que se eviten las conexiones potencialmente peligrosas. Para ello, el antivirus actúa como un intermediario (Man-in-the-Middle) para inspeccionar y controlar las conexiones HTTPS. Hasta aquí todo normal, ya que esta práctica, aunque dudosa, es utilizada por la mayoría de las soluciones de seguridad.

SafePay permite que una web ejecute código de forma remota

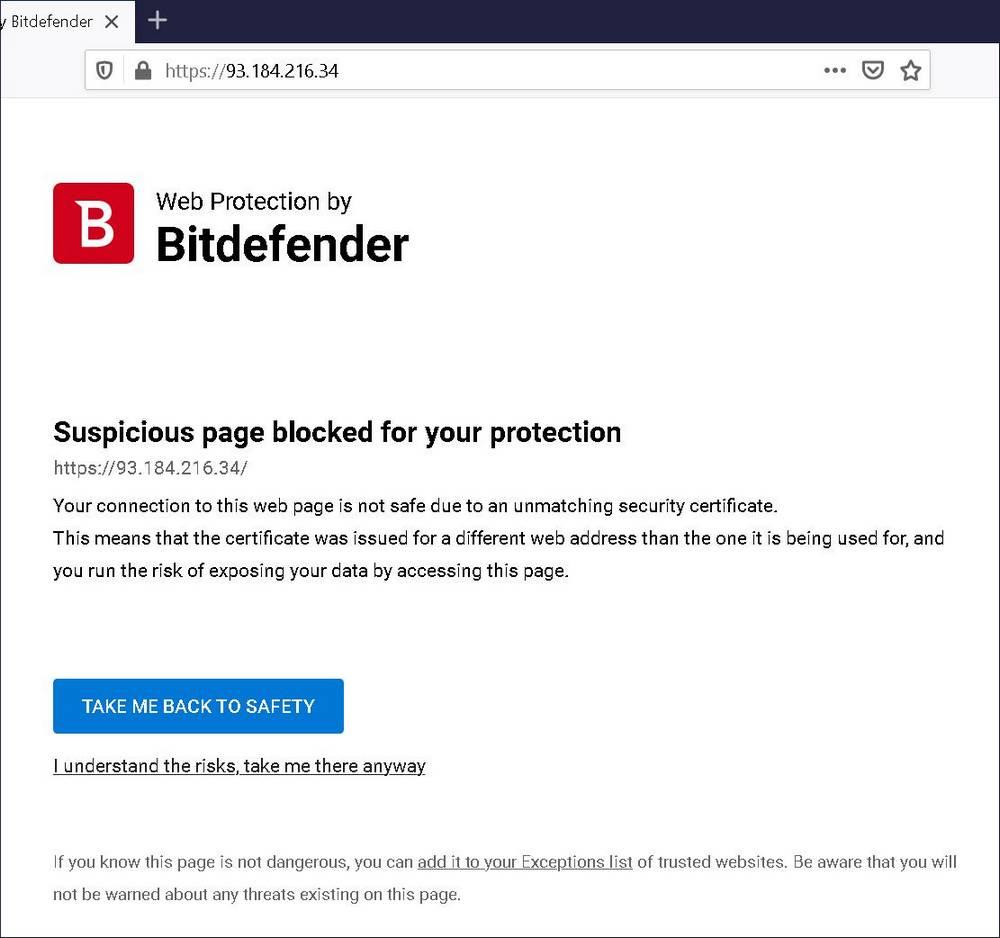

Cuando se intenta cargar una web con un certificado falso, el usuario va un mensaje como el anterior en el que se le pregunta si quiere volver atrás o acceder a la web corriendo el riesgo. Esta página es similar a la que podemos ver en los navegadores web cuando intentamos visitar páginas sospechosas o peligrosas.

Normalmente, el mensaje de error suele aparecer bajo una URL local en lugar de aparecer con la IP del servidor. Si decidimos acceder a la página, la URL cambia, o si volvemos atrás se elimina. Sin embargo, en este caso, la URL es la misma desde que aparece el mensaje hasta que llegamos a visitar la página web. De esta manera, el navegador comparte tokens de seguridad asociados a un mismo servidor y puede confiar por defecto en otras webs que se ejecuten dentro del mismo servidor, aunque sean falsas.

Esto permite que un pirata informático pueda tener una web con un certificado falso a la hora de acceder a ella, y lo cambie por uno malicioso en cuanto accedamos. Incluso se puede redirigir al usuario a otra web, dentro del mismo servidor y dominio, con otro certificado, sin que el antivirus lo detecte como amenaza.

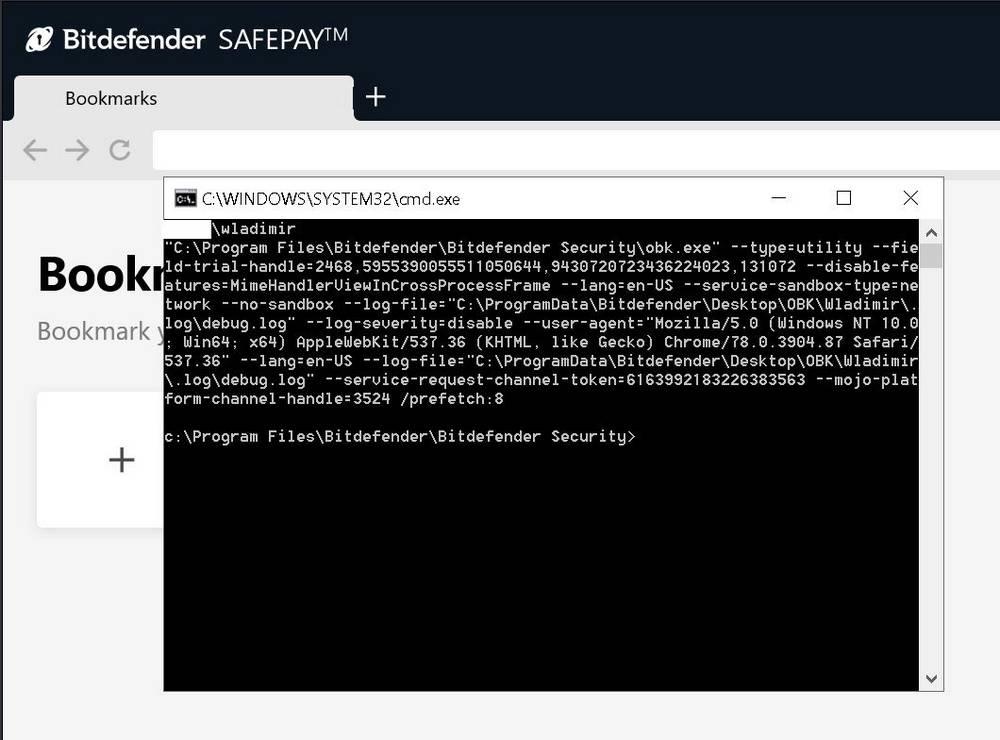

Si un pirata informático consigue los tokens de verificación de esta manera, puede utilizarlos para engañar al navegador y que este confíe por defecto en todo lo que haga. Incluso puede esconder código en una solicitud AJAX de manera que, cuando el usuario acceda a la web, esta ejecuta código remoto en el sistema sin mostrar ningún mensaje de advertencia.

Actualizar Bitdefender cuanto antes

La firma de seguridad ya ha publicado una actualización de emergencia para su suite de seguridad que aborda y corrige este problema. Este antivirus suele venir configurado para actualizarse de forma automática a las últimas versiones de manera que todos los usuarios puedan estar siempre protegidos.

Sin embargo, para poder estar seguros, es necesario asegurarnos de que estamos utilizando la versión 24.0.20.116, o una superior, de esta suite de seguridad. Estas versiones ya habrán corregido este fallo, aunque debido al uso de las técnicas MitM para controlar el tráfico HTTPS de los usuarios, no descartamos que no muy tarde vuelva a ocurrir algo similar, en este o en otro antivirus.

Las conexiones cifradas deberían permanecer siempre cifradas. Solo así se evitarán estos problemas.