La salud y la tecnología son los temas más utilizados para distribuir malware

El número de aplicaciones maliciosas para sistemas informáticos, tanto ordenadores como los dispositivos móviles que actualmente se encuentran en auge, es cada vez mayor. Los piratas informáticos buscan aprovechar tanto el desconocimiento de los usuarios convencionales como las nuevas tecnologías para infectar los dispositivos, tomar el control sobre ellos y robar tanto datos como información personal que les permita conseguir una remuneración económica en el mercado negro.

Existen muchos tipos de malware, como ya hemos explicado en otras ocasiones. Actualmente, los las amenazas más peligrosas y utilizadas por los piratas informáticos para atacar a los usuarios de Internet son los troyanos y los nuevos y peligrosos ransomware, que cifran los datos de las víctimas y piden un pago económico, en forma de Bitcoin, para que, en el mejor de los casos, poder recuperarlos.

Según la empresa de G-DATA, durante el primer semestre de este 2015 se ha registrado un 65% más de software malicioso que en el mismo periodo de 2014. Estos datos muestran como los piratas informáticos crean y distribuyen hasta 12 nuevas piezas de malware cada minuto. ¿Cómo llega este software malicioso a infectar a los usuarios?

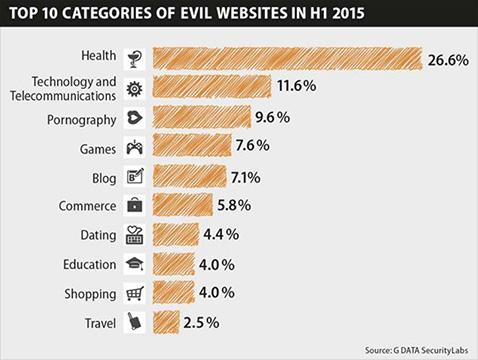

Para distribuir el malware de la forma más eficiente posible, los piratas informáticos suelen utilizar diferentes plataformas o páginas web falsas con diferentes temáticas. A parte de los correos electrónicos basura con los programas maliciosos adjuntos, los 4 ganchos más utilizados por los piratas informáticos para atraer y engañar a la gente son:

- El 26% de las webs falsas para distribuir malware están relacionadas con la salud y el bienestar.

- El 11 % de las webs maliciosas utilizan como gancho las nuevas tecnologías (informática, falsos sorteos, etc).

- Las webs pornográficas acaparan el 10% del total de páginas utilizadas para distribuir software malicioso.

- En cuarto lugar, la temática de videojuegos abarca un 8% del total.

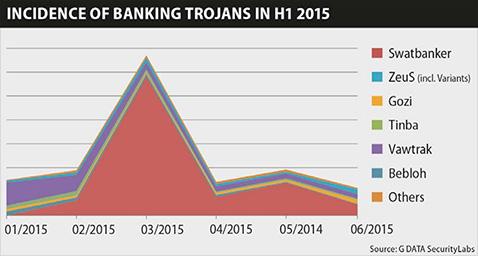

Los troyanos bancarios también han sido uno de los tipos de malware más peligroso en la primera mitad de 2015

Mientras que el ransomware lo consideraríamos como el tipo de malware más peligroso actualmente debido a que secuestra nuestros datos personales guardados en los discos duros obligando al usuario a pagar para recuperarlos, los troyanos bancarios se sitúan en segundo lugar como los más peligrosos.

Cuando este software infecta a los usuarios empiezan a controlar su actividad en la red a la espera de que estos introduzcan los credenciales en la web de su banco o realicen una compra (con tarjeta, transferencia e incluso PayPal) en una tienda online. Una vez lo hacen, el troyano recopila esta información y la envía de forma segura al servidor controlado por el pirata informático, donde se almacenan en una base de datos para luego venderlos o utilizarlos.

A la hora de atacar de forma directa los ordenadores se ha demostrado que la plataforma más explotada es Adobe Flash Player. La gran cantidad de vulnerabilidades en este plugin permite que los piratas informáticos distribuir malware entre sus víctimas sin que estas tengan que ejecutarlo manualmente, simplemente accediendo a una página web desde el navegador.

Estos resultados no tienen pinta de mejorar durante la segunda mitad de 2015, ni tampoco de cara a 2016, cuando los ataques informáticos van a seguir una línea similar o más agresiva. Está claro que el ransomware seguirá siendo una de las piezas de malware más peligrosas y que los piratas informáticos, aprovechando el auge de los dispositivos y los sistemas operativos móviles, seguirán desarrollando nuevas amenazas para los sistemas operativos móviles más utilizados: Android y iOS.

¿Qué opinas sobre el desarrollo del malware en la primera mitad de 2015? ¿Te has visto acatado en alguna ocasión por algún tipo de software malicioso?

Fuente: Help Net Security

Quizá te interese:

- Otro fallo de seguridad grave en Adobe Flash

- ESET 9, la nueva versión de este software de seguridad, ya se encuentra disponible

- El 90% de las empresas han sufrido ataques cibernéticos