Las contraseñas es el sistema de autenticación más utilizado. Para iniciar sesión en una web, o en cualquier ordenador, es necesario introducir esta clave, junto al usuario, para tener acceso. Por seguridad, y para evitar que nadie pueda hacerse con las contraseñas, estas se guardan cifradas con un hash. Sin embargo, por mucho cuidado que pongamos a la hora de cuidar las contraseñas, siempre hay puntos débiles que se pueden utilizar para robarlas. Y la herramienta Cain & Abel es una de las mejores en este sentido.

Cain & Abel nació originalmente como un software de recuperación de contraseñas para Windows. Aunque, como ocurre con todo, depende del uso que le demos. Este programa es un experto en buscar contraseñas en cualquier sistema y, en caso de estar cifradas, poder descifrarlas para obtener la clave real que se oculta tras el hash.

Debemos tener muy presente que tal y como sucede con ciertos programas que no tienen demasiada buena reputación, lo cierto es que son totalmente legales. Esto es algo que por ejemplo viene sucediendo desde hace años con los populares clientes P2P. Estos se usan para descargar archivos Torrent de todo tipo, pero claro dependiendo del uso que haga el propio usuario, esos contenidos serán legales o no tanto. Sin embargo, el programa como tal que hace de cliente es totalmente lícito y legal.

Algo similar sucede con un programa que hace las veces de centro multimedia y que no ha parado de crecer con los años, nos referimos a Kodi. La controversia que se ha generado con los años acerca de esta aplicación viene dada por los add-ons o complementos que soporta. Algunos de ellos son totalmente ilegales debido a que dan acceso gratuito a contenidos de pago. Pero igualmente muchos de estos son lícitos y de uso habitual, por lo que de nuevo es el usuario el que se salta la legalidad, no el programa como tal.

Principales características de Cain & Abel

Este programa es capaz de escanear un ordenador completo para encontrar todas las contraseñas que se guardan en él. Pero no es lo único que puede hacer este software. Este programa puede usarse también para romper contraseñas usando tablas arcoiris o técnicas de fuerza bruta. Además, es compatible con diccionarios de claves que nos permitirán hacer ingeniería inversa a cualquier contraseña en caso de que sea alguna de las más usadas o probables.

Además de buscar contraseñas en cualquier ordenador, este programa también tiene funciones de red. Con él vamos a poder espiar cualquier red y capturar todas las contraseñas que se envíen a través de ella, tanto cifradas como sin cifrar. Incluso puede utilizarse para realizar ataques de fuerza bruta a páginas web y servidores a través de una gran cantidad de protocolos, como la VoIP.

De esta manera como podemos ver la utilidad que le podemos dar a la aplicación en sí es muy variada. En ocasiones se utiliza de manera ilícita para extraer información confidencial de ordenadores de terceros, pero eso ya depende del usuario, no de la aplicación. Como no podía ser de otro modo desde aquí os recomendamos usar el programa para fines propios y dentro de la legalidad, de lo contrario podríamos meternos en serios problemas.

Por último, también es importante indicar que este programa se aprovecha de vulnerabilidades y debilidades para poder revelar los cuadros de contraseñas, ver todas las que se han guardado en una caché (por ejemplo, en el navegador) y analizar todo tipo de protocolos.

Otras de las características más relevantes que podemos destacar de este software son:

- Permite averiguar las contraseñas WEB de los routers Wi-Fi.

- Usa técnicas de inyección de paquetes para acelerar la captura de los mismos en una red.

- Permite grabar conversaciones VoIP.

- Descifra todo tipo de contraseñas seguras.

- Puede calcular hashes muy rápido para mejorar la velocidad de descifrado de contraseñas.

- Utiliza técnicas de ARP Spoofing para capturar el tráfico de red.

- Obtiene la dirección MAC de cualquier IP.

- Calcula una ruta precisa desde nuestro PC a cualquier destino.

- Lee sin problemas el contenido de los ficheros de contraseñas PWL de Windows.

Además, es capaz de hackear las contraseñas de los siguientes protocolos:

- LM y NTLM

- NTLMv2

- Cisco IOS – MD5

- Cisco PIX – MD5

- APOP – MD5

- CRAM-MD5 MD5

- OSPF – MD5

- RIPv2 MD5

- VRRP – HMAC

- VNC Triple DES

- MD2

- MD4

- MD5

- SHA-1

- SHA-2

- RIPEMD-160

- Kerberos 5

- Hashes de clave compartida RADIUS

- IKE PSK

- MSSQL

- MySQL

- Hashes de Bases de datos Oracle y SIP

¿Cain & Abel es un virus?

Cain & Abel es un programa que lleva mucho tiempo entre los usuarios. Sin embargo, dada su finalidad, es normal que los programas de seguridad lo detecten como un software sospechoso, o peligroso. Avast, por ejemplo, reconoce este software como un programa potencialmente peligroso llamado «Win32:Cain-B», al igual que Windows Defender lo identifica como «Win32/Cain!4_9:14» y lo clasifica como un software con comportamiento potencialmente peligroso.

Pero esto se debe a que, al ser una herramienta utilizada por hackers, los programas de seguridad consideran que es peligrosa. Sin embargo, su desarrollador ha afirmado en más de una ocasión que ni tiene malware ni oculta puertas traseras. Por desgracia, no podemos afirmar que este software sea 100% seguro, ya que su código fuente no se ha publicado ni se ha puesto a disposición de empresas de auditoría que nos permitan saber que realmente es seguro. Por lo tanto, es como cualquier otro software privativo más, un programa muy útil, que funciona, pero con el que debemos tener mucho cuidado.

Como os podréis imaginar después de todo lo que os hemos comentado en estas líneas, Cain & Abel no es un programa al uso como Word o Excel. Aquí nos encontramos ante una potente solución software que nos presenta muchas funciones y un comportamiento propio. Además, no es fácil de usar y configurar, por lo que está más dirigido hacia los usuarios expertos qué hacía los noveles en Windows, por ejemplo. Asimismo, se recomienda hacer un uso lícito de la aplicación para así evitar problemas con la ley.

Para quién es útil este programa

Ya os hemos contado que Cain & Abel es una herramienta que básicamente nos permite recuperar contraseñas en los sistemas operativos de Microsoft. Esto es algo que se lleva a cabo mediante un rastreo interno de la red. Además, el descifrado de contraseñas se lleva a cabo mediante ataques de diccionario, fuerza bruta y criptoanálisis. También se usa la grabación de conversaciones VoIP, la recuperación de claves de redes inalámbricas, y mucho más. Eso sí, debemos tener en cuenta que el programa no explota ninguna vulnerabilidad de software. Esto quiere decir que su propósito principal es la recuperación simplificada de contraseñas y credenciales a través de varias fuentes para usuarios de Microsoft Windows.

Básicamente se podría decir que el software se desarrolló con la esperanza de que sea útil para administradores de redes, consultores y profesionales de la seguridad. Asimismo, también podría ser de extrema utilidad para determinados comerciales de software de seguridad. Algo que debemos tener muy presente es que esta herramienta debe ser usada por aquellas personas que planeen utilizarla por razones éticas, nada fuera de la ley. Es más, sus desarrolladores no ayudaran ni apoyaran ninguna actividad ilegal realizada con este programa.

Aspectos a favor y en contra de Caín y Abel

Si nos centramos en lo mejor que nos ofrece esta aplicación que nos permite recuperar contraseñas de todo tipo de aplicaciones y sistemas, no cabe duda de que merece la pena destacar la funcionalidad y las diferentes herramientas disponibles. Además, es altamente compatible con una enorme cantidad de protocolos para el crackeo de contraseñas, por lo que no tendremos problema alguno en este sentido. Antes os hemos mostrado un listado con todos los protocolos aquí soportados para que podáis echar un vistazo por si os surgen dudas con algunas de estas password.

Por el contrario, lo primero que nos llama la atención sí tenemos que ponerle alguna pega a este software, es que su interfaz de usuario está muy anticuada. A pesar de que la funcionalidad que nos ofrece de forma predeterminada, lo cierto es que queda muy lejos del aspecto que nos ofrece el software más actual. Además, para sacar el máximo provecho a esta aplicación es casi imprescindible que tengamos ciertos conocimientos avanzados en este tipo de tratamientos con contraseñas.

Cómo hackear contraseñas con Cain & Abel

Aunque Cain y Abel siempre se ha considerado como un solo programa, en realidad está formado por dos partes. La primera de ellas es Cain, la aplicación responsable de descifrar contraseñas. Y la segunda es Abel, el servicio de Windows NT que protege el envío de las contraseñas dentro de redes locales.

Este software ocupa tan solo 10 MB y, salvo que tengamos problemas con el antivirus, como acabamos de explicar, en un principio su instalación y puesta en marcha no tiene ningún misterio. Además, no oculta software no deseado ni publicidad. De ahí que sea fácil deducir que la aplicación apenas consume recursos del equipo donde la instalamos y no notaremos que está ahí en funcionamiento. Esto será muy de agradecer en ciertas ocasiones en las que tengamos que dejar la herramienta en funcionamiento durante largos periodos de tiempo en segundo plano.

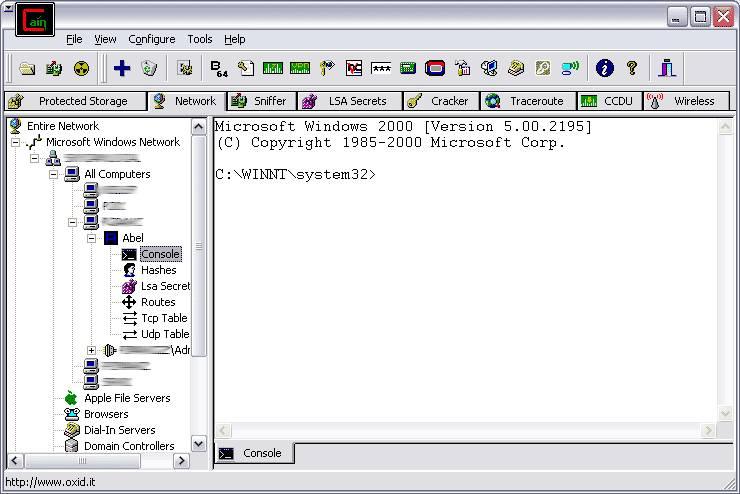

Una vez que el programa está instalado en el ordenador ya podemos empezar a utilizarlo. Para ello, iniciaremos Cain y lo que veremos será una interfaz muy sencilla, como la siguiente, donde tendremos todas nuestras herramientas.

Lo cierto es que uno de los puntos más flojos que encontramos en este programa para averiguar contraseñas de Windows, es precisamente su interfaz de usuario. No tenemos más que echarle un vistazo por encima para darnos cuenta de que se trata de una interfaz bastante anticuada con un aspecto de hace años. Sin embargo, esto es algo que no afecta de manera directa al funcionamiento de utilidad del software como tal.

La interfaz del programa está dividida en pestañas, dentro de cada una de las cuales vamos a encontrar los distintos módulos para el hackeo de las contraseñas: Decoders, Network, Sniffer, Cracker, Traceroute, CCDU, Wireless y Query.

Dentro de cada pestaña podemos encontrar todo lo necesario tanto para buscar las contraseñas como para descifrarlas. Algunas de las técnicas disponibles son muy sencillas, y cualquier usuario podrá llevarlas a cabo cualquier usuario, pero otras son bastante más complicadas y, si no somos usuarios avanzados, tendremos problemas.

Esto quiere decir que aquí entran en juegos diversos factores a la hora de averiguar las contraseñas que buscamos gracias a esta aplicación. Dependiendo de nuestros conocimientos, de la seguridad de esa password o del tiempo del que dispongamos, podremos decantarnos por un método u otro de aquellos que nos propone esta herramienta software.

Dependiendo del tipo de contraseña que estemos intentando romper podemos tardar más o menos tiempo. De ahí precisamente la importancia de los pocos recursos que consume del equipo para que no notemos que está en funcionamiento en segundo plano.

Descargar la última versión de Caín y Abel

El desarrollador de esta herramienta es un programador italiano llamado «Massimiliano Montoro«. Aunque el programa era privativo, este lo distribuía a través de su página web de forma totalmente gratuita para todo aquel usuario que quisiera bajarlo. Sin embargo, su web principal lleva tiempo caída, por lo que, para bajarlo, recomendamos usar otras webs fiables.

En este enlace vamos a encontrar la última versión oficial de Cain & Abel, la 4.9.56 publicada en 2014. Desde entonces, el programa está descontinuado. Debemos tener cuidado a la hora de bajar este programa, ya que muchas páginas ocultan malware en este programa. Debemos buscar siempre webs de descarga alternativas como la que os hemos enlazado, y evitar caer en engaños.

Algo que debemos tener presente es que, a pesar del claro aspecto anticuado de la interfaz de usuario de este programa, su funcionalidad sigue siendo igual de efectiva que hace años, todo ello a pesar del tiempo que lleva sin recibir actualizaciones ni mejoras.

Alternativas a Cain & Abel

Es cierto que Cain y Abel es una de las herramientas más conocidas en este ámbito desde hace mucho tiempo. Pero, desde luego, no es la única que podemos encontrar en Internet para este tipo de tareas que os contamos. Podemos encontrar una gran variedad de alternativas para hackear contraseñas como las que vamos a ver a continuación.

John the Ripper

Esta es otra de las herramientas favoritas para recuperar (o hackear) contraseñas. John the Ripper es un software gratuito y de código abierto, disponible para todo tipo de sistemas operativos que nos va a permitir capturar y descifrar todo tipo de contraseñas y hashes en cualquier sistema operativo. Un software más completo que Caín y Abel, con soporte y, además, 100% de fiar al estar el código fuente disponible para todos.

Podemos descargar este programa desde aquí.

Bueno

Esto es un potente proyecto de código abierto para estas tareas relacionadas con las contraseñas que lleva entre nosotros muchos años y se ha ganado multitud de adeptos. Merece la pena destacar que es compatible con la práctica totalidad de los sistemas operativos.

Malo

Si el software para este tipo de tareas del que os hablamos antes, Caín y Abel, no exacto para cualquier usuario, esta alternativa es aún más completa a la vez que compleja.

hashcat

Esta herramienta está especializada en revertir los hashes de las contraseñas para obtener la clave que esconden. Este software es compatible con más de 200 protocolos diferentes, siendo capaz de obtener, mediante todo tipo de técnicas, cualquier tipo de contraseña que queramos adivinar. Normalmente, hashcat suele usarse para complementar otros programas de obtención de contraseñas similares.

Podemos descargar esta herramienta desde su web.

A favor

Si nos decantamos por el uso de esta otra potente alternativa, cabe mencionar que aquí nos vamos a encontrar con la compatibilidad con más de 2000 protocolos, por lo que en este sentido no tendremos problema.

En contra

Las funciones y herramientas adicionales disponibles a la hora de trabajar en el crackeo de contraseñas en este caso es inferior a la propuesta mencionada antes.

Wireshark

Wireshark no es un programa de crackeo de contraseñas como tal. Más bien es un sniffer de red (una de las funciones que tiene Caín y Abel) que permite, entre otras muchas cosas, localizar todo tipo de contraseñas y demás información que pueda viajar por la red. Este software solo nos permitirá capturar los hashes de las contraseñas que enviemos por nuestra red local, pero luego tendremos que recurrir a otro software especializado, como cualquiera de los dos anteriores, para revertir la contraseña.

Podemos descargarlo desde este enlace.

Me gusta

Aquí nos encontramos con un software más específico que se centra en una de las funciones de Caín y Abel. Esto significa que si lo que necesitamos es capturar los hashes de las contraseñas en Internet, esta es la solución.

Me gusta menos

Por el contrario la funcionalidad y versatilidad que nos propone esta alternativa es mucho menor al software del que os hablamos antes

Ettercap

Ettercap es un programa similar a Wireshark, es decir, una herramienta diseñada para funcionar como un interceptor/sniffer/registrador para redes LAN de todo tipo. Esta herramienta es compatible con SSH1 y HTTPS, además de ser capaz de inyectar caracteres en paquetes en tiempo real y realizar ataques «Man in the Middle» contra túneles PPTP. Una herramienta must-have para todo aquel interesado en realizar auditorías de seguridad.

Podemos bajarla desde aquí.

Top

Si hay algo que podemos destacar de esta herramienta en concreto es que está preparada para inyectar caracteres en paquetes en tiempo real. A su vez es compatible con SSH1 y HTTPS.

Menos top

Las funciones herramientas disponibles en esta alternativa para crackear todo tipo de contraseñas es bastante limitada, al contrario de lo que sucede con Caín y Abel.