Microsoft, al igual que Google, y, a diferencia de Apple, todos los meses lanza una nueva ronda de actualizaciones de seguridad para corregir todas las vulnerabilidades que se hayan detectado desde el lanzamiento de la versión anterior, y, de paso, solucionar los problemas de funcionamiento y rendimiento que puedan estar sufriendo algunos equipos.

Como todos los meses, sobre mediados de mes y siendo martes, Microsoft ha lanzado un nuevo parche, parche que corresponde al mes de marzo de 2023 y que soluciona un total de 79 vulnerabilidades y fallos de seguridad que pueden haber sido explotados por amigos de lo ajeno ya que suponen una vía de entrada a los dispositivos con este sistema operativo, aunque esto último no ha sido confirmado por la compañía.

De estas 79 vulnerabilidades detectadas, 9 son consideradas como críticas. Las vulnerabilidades críticas son las más peligrosas ya que permiten ganar privilegios como administrador, ejecutar código de forma remota y denegación de servicio.

- 27 vulnerabilidades que permitían ejecutar código de forma remota

- 21 vulnerabilidades que permitían ganar privilegios

- 15 fallos que permitían robar información de los equipos

- 10 vulnerabilidades enfocadas a suplantar la identidad de los administradores

- 4 vulnerabilidades que permitían realizar ataques de denegación de servicios

- 2 fallos que omitían el sistema de seguridad de Windows

Además de estas vulnerabilidades de Windows, el pasado lunes, Microsoft corrigió más de una veintene de vulnerabilidades que se habían detectado en Microsoft Edge, el navegador nativo y predeterminado de Windows.

2 peligrosas vulnerabilidades corregidas

De todas las vulnerabilidades que se han detectado, debemos destacar especialmente dos de ellas, ya que se trata de fallos de seguridad de Windows que siempre han estado presentes en el sistema operativo. Estas vulnerabilidades, denominadas Zero-Day o ataque de día cero son las siguientes:

- CVE-2023-23397. Se trata de un error que, a través de un código malicioso, obligada a Microsoft Outlook a visitar una URL determinada y transmitir el hash Net-NTLMv2 de la cuenta del usuario de Microsoft, es decir, los datos de acceso de la cuenta. Esta vulnerabilidad ha sido explotada en el pasado por un grupo de piratas informáticos patrocinado por el gobierno ruso.

- CVE-2023-24880. Se trata de otra vulnerabilidad utilizada en el pasado por los amigos de lo ajeno que permitía crear archivos ejecutables que se saltaban la advertencia de la función de seguridad SmartScreen de Windows, saltándose las protecciones de seguridad de Windows Defender. Esta vulnerabilidad ha sido utilizada en el pasado por el ransomware Magniber.

Descargar los parches de seguridad de marzo 2023

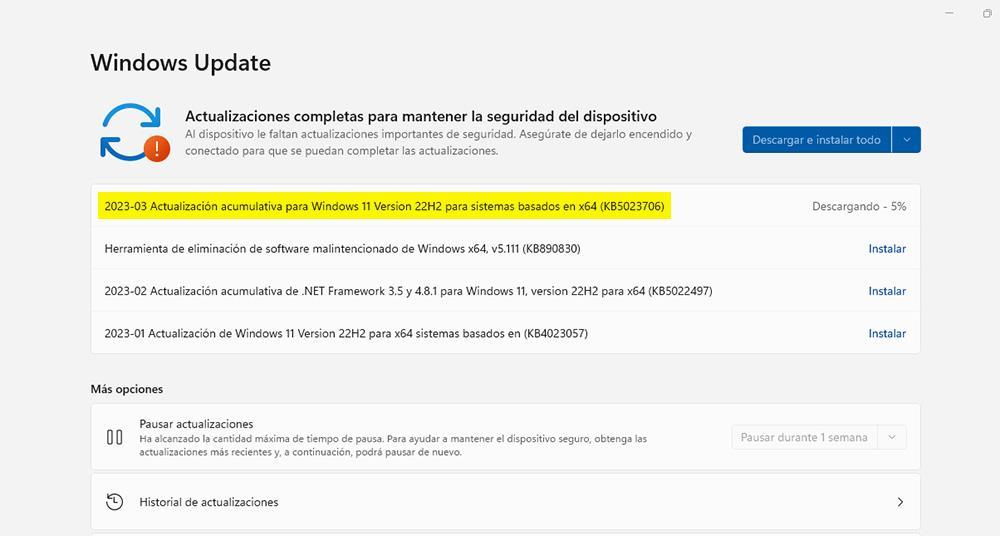

Siempre y cuando tengamos activadas las actualizaciones automáticas tanto en Windows 10 como en Windows 11, únicos sistemas operativos de Microsoft que en la actualidad reciben soporte, estas ya deberían haberse descargado en nuestro equipo y este estará pendiente de reiniciarse para acabar de instalarse correctamente.

Pero, si no nos gusta que Windows marque nuestra forma de trabajar con el PC, y tenemos desactivadas las actualizaciones automáticas, algo que desde SoftZone no recomendamos, podemos descargar e instalar directamente los parches que solucionan estos problemas a través de los siguientes enlaces.

Para Windows 10 21H2 y 22H2 – KB5023696

Para Windows versión 2021 – KB5023698

Para Windows versión 2022 – KB5023706