Todo lo relacionado con la seguridad de nuestros equipos es un tema clave en la mayoría de los entonos de uso con el PC. Para poder estar seguros en Internet, lo que debemos hacer es instalar un buen antivirus, o una buena suite de seguridad, capaz de protegernos frente a todas estas amenazas. Y una de las más conocidas que podemos encontrar en el mercado ahora mismo no es otra que Kaspersky.

Antes de empezar a analizar el programa de seguridad debemos indicar que Kaspersky es una firma de seguridad de origen ruso. Eso significa que la compañía forma parte del FSB (Federal Security Service) ruso, lo cual implica que es responsable de proporcionar inteligencia en tiempo real al país soviético, así como datos de identificación de los sistemas de sus clientes. Además, toda la infraestructura del Ministerio de Defensa ruso se encuentra alojada en la infraestructura de Kaspersky. Y, por si fuera poco, el máximo responsable de la empresa, Eugene Kaspersky, se ha negado a condenar las acciones militares del ejército ruso en Ucrania.

No podemos afirmar que Kaspersky sea un mal antivirus, porque no lo es. Pero sí está llevando a cabo prácticas inmorales por las cuales desaconsejamos su uso.

Dejando de lado estos detalles, y volviendo a la imparcialidad, vamos a ver todo lo que nos ofrece este programa de seguridad.

| Protección | Precio | Licencia | ¿Gratis? | Firewall | Sistemas | Web |

|---|---|---|---|---|---|---|

| 6/6 | AV: 29.95€ IS: 49.95€ TS: 59.95€ | 1 año 1, 2, 3, 4, 5, 10 dispositivos | Si | Propio | Windows macOS Android iOS | www.kaspersky.es |

Kaspersky: principales características

Como la mayoría de las soluciones de seguridad que podemos encontrar hoy en día en el mercado, Kaspersky es mucho más que un simple antivirus. Dependiendo de la edición que elijamos, tendremos unas funciones de seguridad u otras. Vamos a verlas en detalle.

Anti-Virus: esta es la edición más sencilla, solo disponible para Windows, que tiene un coste de 29.95 euros al año. Y, con ella, tendremos acceso a lo siguiente:

- Antivirus. Su motor antivirus, uno de los más potentes del mercado, es capaz de analizar a fondo nuestro PC y detectar todo tipo de amenazas, incluso antes de que estas pongan en peligro la seguridad del ordenador. Es capaz de protegernos tanto del malware general como del spyware y del temido ransomware.

- Antiphishing. Nos protege de los sitios web peligrosos, así como de los correos electrónicos creados para robar nuestra identidad y nuestro dinero.

- Rendimiento optimizado. Una serie de funciones gracias a las cuales podremos hacer que nuestro ordenador funciones de la forma más rápida y fluida posible.

Internet Security. Una versión más completa que la anterior, para Windows, macOS y Android, que, por 49.95 euros al año, además de todo lo incluido en la versión Anti-Virus, nos incluye lo siguiente:

- Protección de pagos. Nos permite proteger nuestras transacciones en línea. Analiza si la web donde vamos a comprar es de fiar, y, además, protege lo datos de nuestras cuentas con cifrados de grado bancario.

- Virtual Private Network (VPN). Gracias a esta función vamos a poder ocultar nuestra identidad cuando nos conectamos a Internet para evitar posibles amenazas y mejorar nuestra privacidad. Dispondremos de 300 MB diarios para navegar seguros.

- Bloqueo de Pop-Ups. Se encarga de bloquear todo tipo de anuncios emergentes que pueden aparecer en las webs o en nuestro sistema operativo.

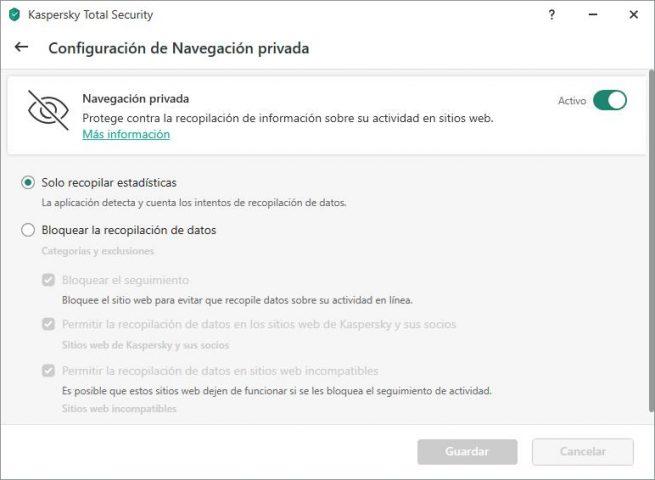

- Navegación privada. Se encarga de bloquear todos los elementos de rastreo de empresas de Internet y redes sociales para evitar que nos sigan por la red y mejorar, aunque sea un poco, nuestra privacidad general.

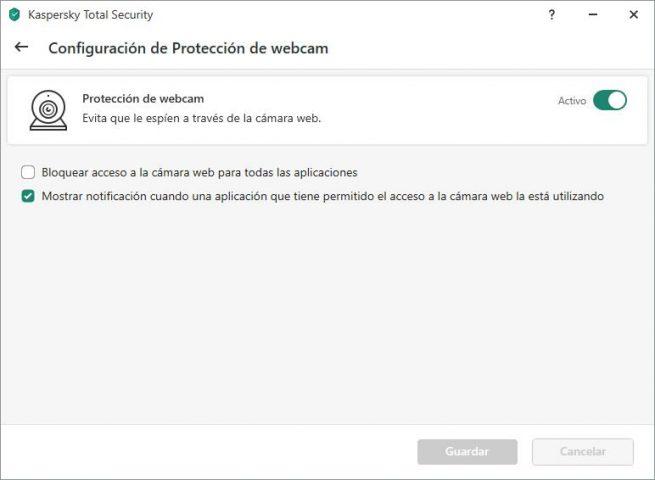

- Protección de webcam. Para evitar que nos puedan espiar a través de la cámara, este módulo se encarga de bloquearla y solo activarla cuando realmente la vayamos a necesitar.

- Control parental. Si tenemos menores en casa que usan las nuevas tecnologías, el control parental es esencial para garantizar que solo visitan webs recomendadas para su edad y protegerlos de los peligros que se esconden en la red.

- Gestión del tiempo de uso. Permite establecer límites de uso frente a la pantalla para evitar que los menores pasen más tiempo del debido delante del ordenador o del móvil.

Total Security. Esta es la versión más completa de todas, disponible para Windows, macOS, Android y iOS. Por 59.95 euros al año tendremos, además de todo lo anterior, los últimos escudos de seguridad para poder navegar de la forma más segura posible:

- Localización de menores a través de GPS. Si llevan un móvil, es posible tenerlos localizados en todo momento y conocer su ubicación en un mapa.

- Copia de seguridad. Con esta función podremos hacer copias de seguridad de los datos más importantes. Podemos guardar nuestros datos en los 2 GB de almacenamiento que nos ofrece la compañía, o vincular otro servicio de almacenamiento en la nube, como Dropbox.

- Gestor de contraseñas. Una base de datos segura y blindada donde guardar todo lo relacionado con nuestra seguridad online. Logins, contraseñas, datos bancarios…

Otras características muy interesantes que también encontraremos dentro de esta suite de seguridad son, entre otras:

- Rescue Disk. Si hemos llegado tarde a la infección, y nuestro ordenador no responde, podemos crear un disco de arranque que nos permita recuperar su correcto funcionamiento.

- Cifrado y destructor de datos. Si queremos evitar que otras personas puedan acceder a nuestros datos tenemos dos opciones. La primera, cifrarlos usando algoritmos militares, y la segunda destruirlos para evitar que puedan ser recuperados por herramientas forenses.

- Modo juego. Otra función muy importante hoy en día en un antivirus es el modo juego. Gracias a él podremos estar protegidos mientras jugamos online sin tener problemas de conexión ni rendimiento. Un modo especial, y silencioso, gracias al cual estaremos protegidos sin interrupciones.

Kaspersky Security Cloud

Por último, hay que indicar que también disponemos de una versión gratuita de este antivirus, llamada Security Cloud – Free, la cual utiliza la protección en la nube para protegernos de todo tipo de virus y malware en cualquier dispositivo (Windows, macOS, Android, iOS). Además, dentro de la serie «Security Cloud», también encontraremos dos versiones más de pago, para aquellos que busquen una protección integral basada en la nube:

Security Cloud – Personal. Por 69.95 euros al año podemos proteger 3 dispositivos en una única cuenta de usuario. Y las medidas de seguridad que encontraremos, además de la protección antivirus, son:

- Seguridad adaptable. Se ajusta automáticamente a nuestro estilo de vida para ofrecernos, en todo momento, la mejor protección posible.

- VPN. Nos permite usar una conexión VPN automáticamente cuando la red Wi-Fi es pública o no es segura.

- Administrador de contraseñas. Protege las contraseñas y los documentos clave, y los mantiene sincronizados con todos los dispositivos.

- Protección de privacidad. Evita que las redes sociales, y otros sitios web, rastreen toda nuestra actividad.

- Verificación de cuentas. Detecta posibles robos de cuentas para avisarnos de brechas de seguridad y recordarnos que cambiemos nuestras contraseñas.

- Análisis de redes Wi-Fi. Vigila la red Wi-Fi doméstica y nos avisa cuando se conecta un nuevo dispositivo para ayudarnos a pillar a los intrusos.

- Pago seguro. Capa de seguridad adicional para proteger los pagos de compras y todo lo relacionado on la banca online.

- Limpieza y optimización. Mejora notablemente el rendimiento de los dispositivos mediante la limpieza de elementos basura e inútiles, así como con actualizaciones automáticas de los programas instalados.

Security Cloud – Family. Esta es la versión recomendada para familias. Por 139.99 euros al año podremos proteger hasta 10 dispositivos diferentes, cada uno con su propia cuenta de usuario. La protección que nos brinda, además de las opciones anteriores, es la siguiente:

- Protección para toda la familia. Nos permite compartir la protección con todos los miembros de la familia, y compartir con ellos las herramientas específicas que queramos.

- Protección para niños. Nos permite controlar y proteger a los menores para saber lo que hacen en el ordenador y tener controlados los sitios web que visitan.

Cómo funciona Kaspersky

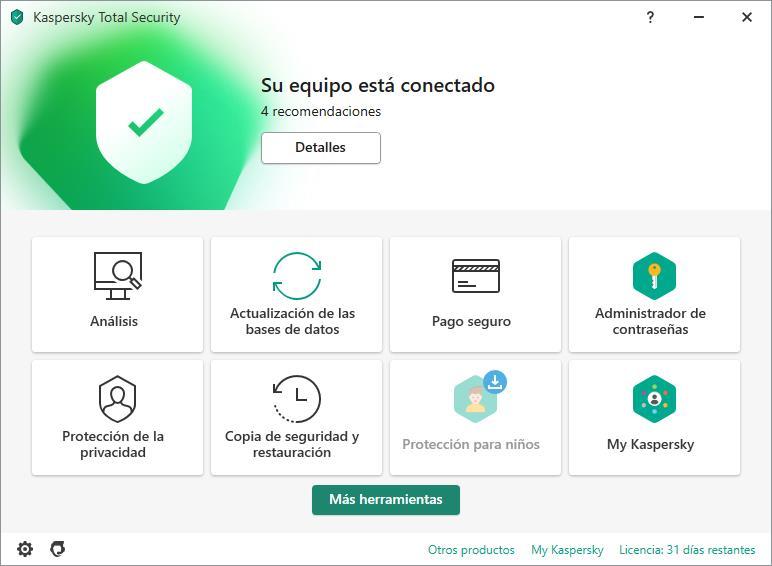

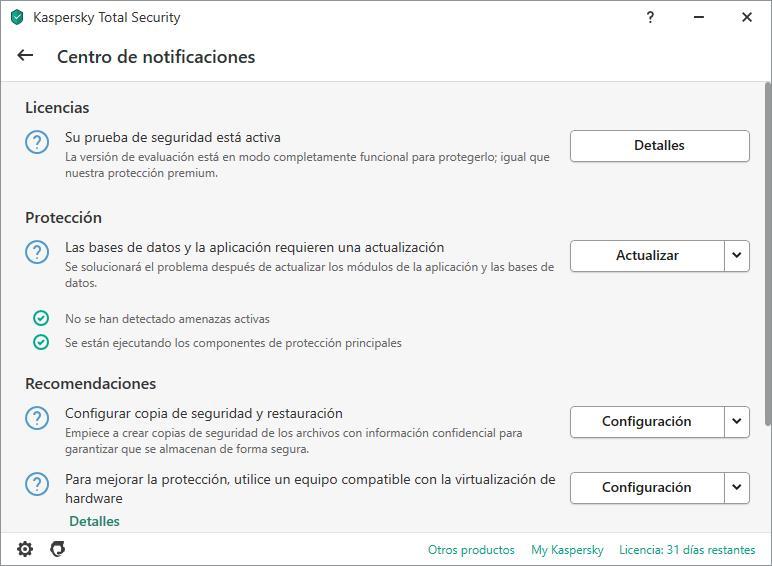

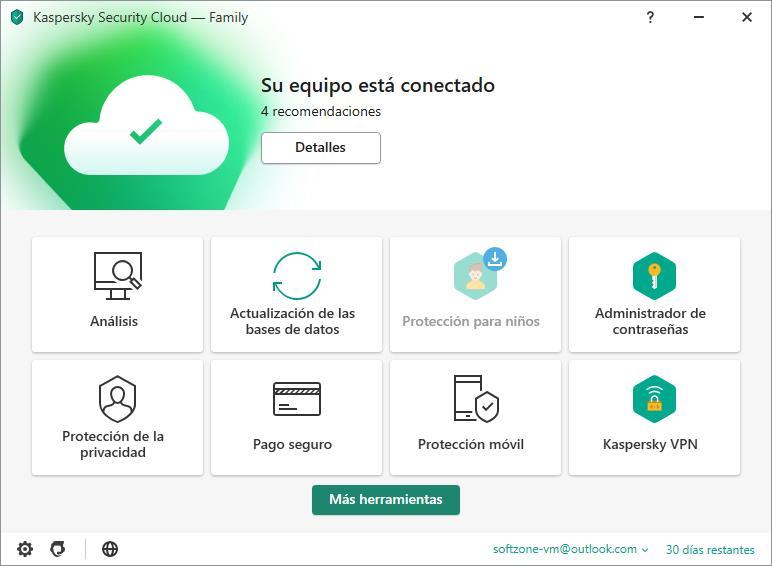

Una vez instalado el programa de seguridad, lo primero que veremos será un resumen sobre la protección de nuestro ordenador. El propio antivirus nos indicará si el equipo es seguro o, de lo contrario, tenemos recomendaciones que nos puedan ayudar a reforzar la seguridad general del PC.

Dentro del propio centro de notificaciones del programa podremos encontrar todas las recomendaciones, y todos los avisos, que nos permitirán blindar la seguridad del PC usando este antivirus. Por ejemplo, podremos ver que nos falta una actualización de la base de datos de virus, o que algunos de los escudos de seguridad no están correctamente activados o configurados.

Protección de malware

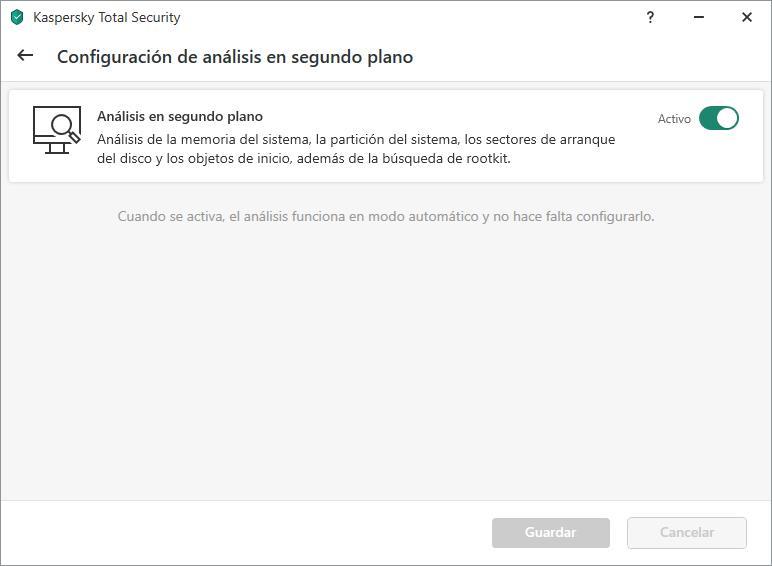

Kaspersky, como la mayoría de los antivirus del mercado, cuenta con un motor de protección en tiempo real que nos permite estar protegidos frente a todas las amenazas que puedan llegarnos a través de Internet. Este motor está funcionando siempre en segundo plano, protegiendo a los usuarios en tiempo real de todas las amenazas. Se encarga, por ejemplo, de analizar los archivos que llegan a nuestro PC, o los programas que instalamos, para evitar que se cuele alguna amenaza en el sistema.

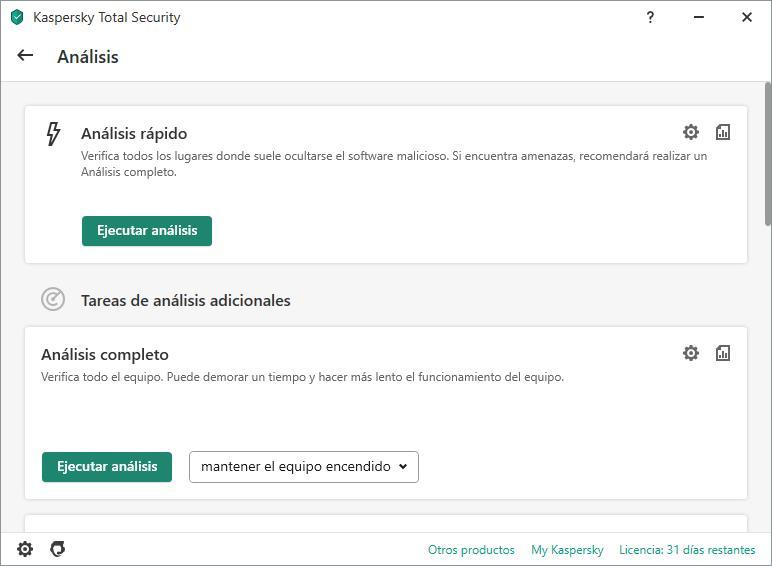

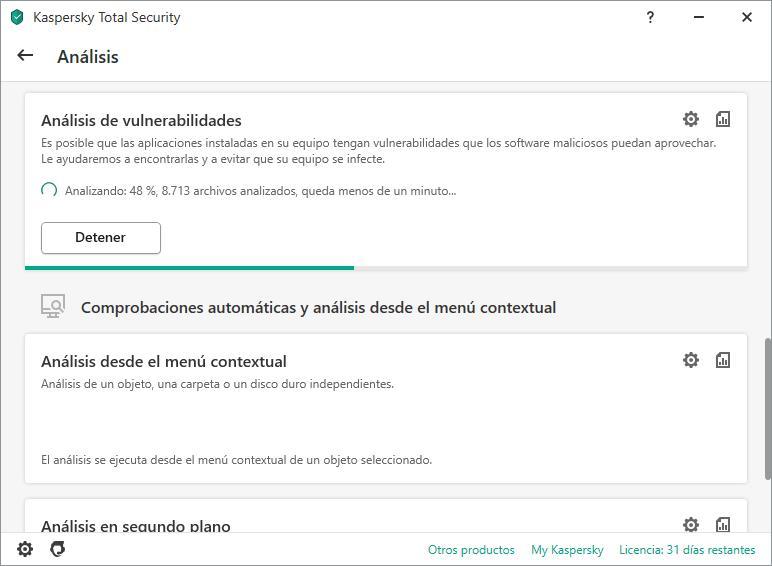

También podemos analizar el sistema manualmente en busca de amenazas usando los distintos tests bajo demanda que nos ofrece:

- Análisis rápido. Busca virus y malware en las rutas más comunes donde se suele alojar.

- Análisis completo. Analiza todos los elementos del sistema y todos los discos duros.

- Análisis selectivo. Nos permite elegir dónde queremos buscar amenazas.

- Análisis de unidades extraíbles. Permite analizar tan solo los discos duros externos y los pendrives conectados al PC.

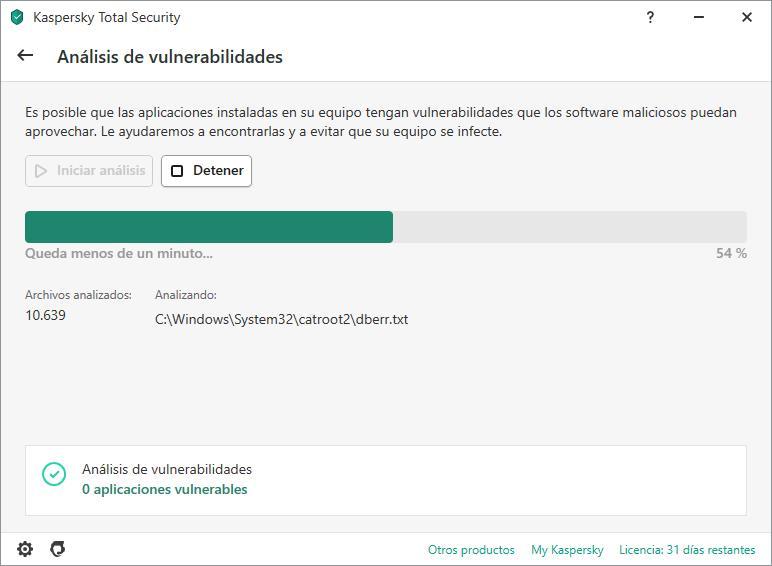

También cuenta con otras herramientas adicionales para analizar el PC, como, por ejemplo, un analizador de vulnerabilidades que nos permite buscar posibles brechas de seguridad en el PC y ponerlas solución.

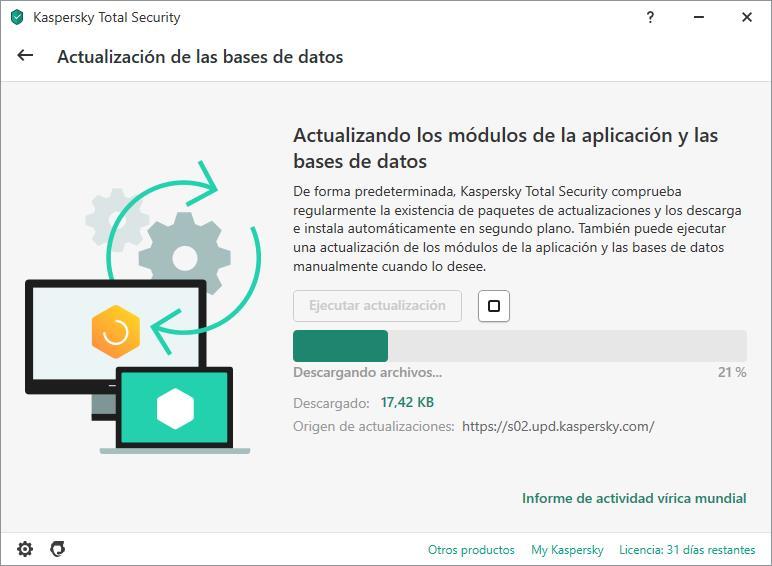

Por supuesto, este antivirus se actualiza automáticamente de forma periódica para asegurarnos de tener siempre la última versión de la base de datos de virus. Pero, si lo preferimos, podemos lanzar un análisis manual de la base de datos de amenazas desde el menú principal del software.

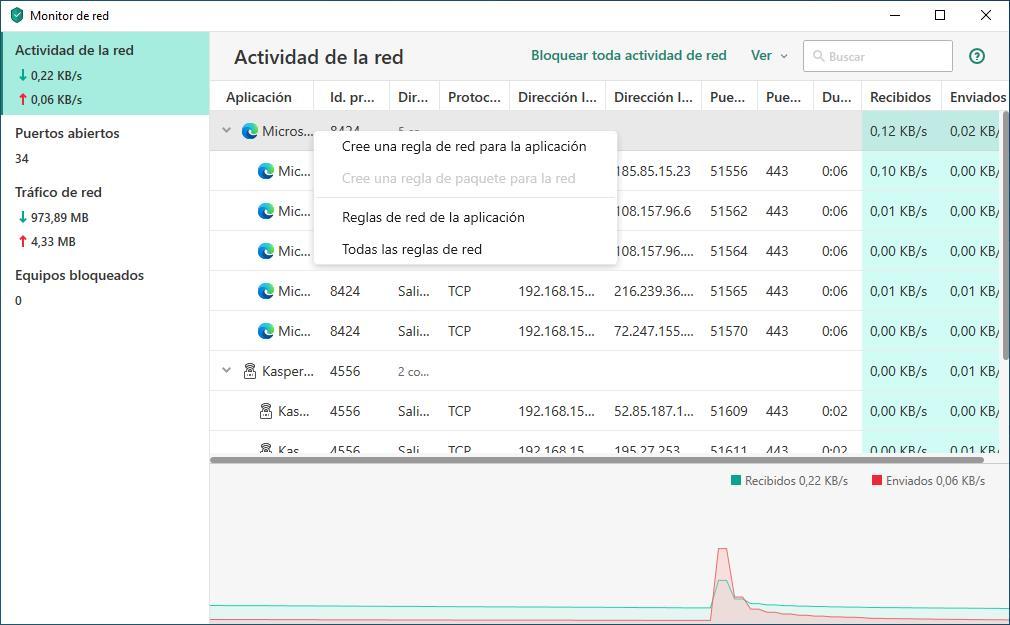

Por último, aunque algo escondido, también vamos a encontrarnos con el monitor de red. Esta herramienta no es otra que el propio firewall de Kaspersky, un escudo que se encarga de analizar todas las conexiones del PC y bloquear todo aquello que pueda ser peligroso. Con este monitor podemos tener controladas todas las conexiones, y crear reglas fácilmente para bloquear aquellas que no queramos que se establezcan.

Protección de la privacidad

Además de protegernos de todas las amenazas que podemos encontrar en la red, Kaspersky nos protege también de los intentos de las grandes empresas de Internet (como Amazon, Facebook, Google, Microsoft, etc) de rastrearnos allá donde vayamos. Para ello, cuenta con una serie de funciones y herramientas que, o bien nos permiten tener control sobre distintos elementos del PC, como la webcam, o bien se encargan de bloquear todo aquello que pueda utilizarse para extraer información sobre nosotros.

En la interfaz principal del programa vamos a encontrar un apartado llamado «Protección de la privacidad». Y dentro de él encontraremos varias opciones como, por ejemplo, la posibilidad de bloquear el uso de la webcam o si queremos activar la navegación privada.

Además, podemos elegir el comportamiento de cada uno de estos escudos. En el caso de la privacidad al navegar, por ejemplo, incluso podremos elegir si queremos bloquear todo tipo de recopilación de datos, o permitir la recopilación de información estadística.

Otra opción que encontraremos para poder navegar de forma más privada y segura es el VPN. La red privada virtual de este software de seguridad nos permite reenviar nuestro tráfico a través de unos servidores seguros, ocultando todo lo que pueda usarse para identificarnos. Podemos usar 300 MB al día gratis, o pagar 25 euros al año para tener tráfico ilimitado.

Nuestros datos son, también, uno de los elementos más importantes y que mejor debemos proteger para evitar que caigan en malas malos. Y Kaspersky aquí nos ofrece dos opciones. La primera de ellas es usar una herramienta de cifrado que nos va a permitir cifrar los datos para evitar que, si nos los roban, puedan acceder a su contenido, y la segunda es una herramienta que nos va a permitir destruir los datos que borramos de manera que no puedan ser recuperados de ninguna manera, ni siquiera usando software de recuperación forense.

Funciones de protección para menores

Aunque no se instala por defecto, la suite Kaspersky cuenta también con varias funciones adicionales que nos permiten controlar la actividad de los más pequeños de manera que podamos protegerles de las amenazas que se esconden en la red.

Así, Kaspersky nos va a permitir controlar todo el tráfico del menor en Internet para protegerlo de posibles amenazas, controlar el tiempo que usa el PC para evitar que pase demasiado tiempo sentado delante de la pantalla y, además, tenerlo localizado vía GPS.

El módulo protección para niños se va a encargar de todas estas tareas, tanto de proteger el PC cuando lo use un menos, como de permitirnos saber qué ha hecho con el ordenador mientras estaba conectado. Además, podemos proteger la configuración con una contraseña para evitar que el menor pueda cambiarla y saltarse las restricciones.

Otras funciones

Además de todo lo anterior, dentro de la suite ofimática también nos vamos a encontrar con otras muchas herramientas que nos van a permitir mejorar tanto la seguridad como el funcionamiento general del PC.

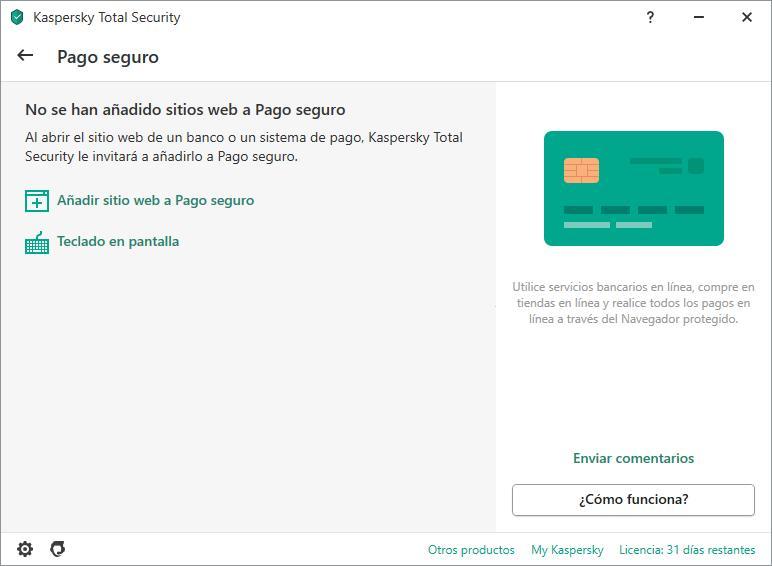

Pago seguro

Esta herramienta nos va a permitir guardar, de forma segura, nuestros datos bancarios para agilizar las compras por Internet. Al guardar esta información dentro de Kaspersky evitamos que si otra persona tiene acceso al ordenador pueda acceder a esta información y poner en peligro la integridad de nuestros datos. Una función esencial si solemos comprar por Internet, tanto habitualmente como esporádicamente, y no queremos correr riesgos.

Dentro del módulo de pago seguro podemos encontrar un «teclado en pantalla», que nos va a permitir introducir datos en el ordenador con el teclado y evitar que si tenemos un malware o un keylogger instalado, este pueda capturar las pulsaciones del teclado normal.

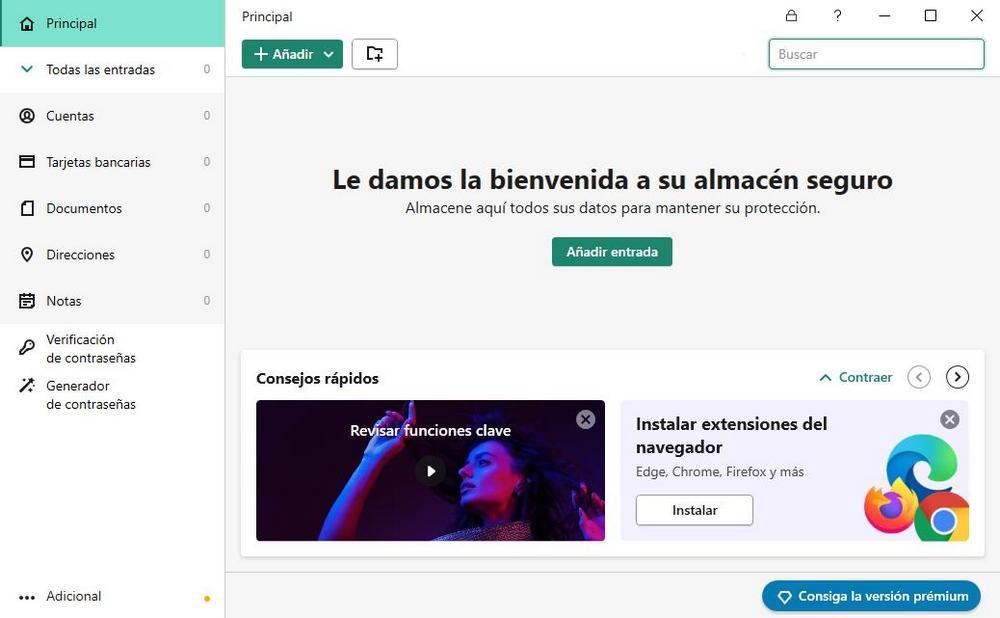

Administrador de contraseñas

El administrador de contraseñas de Kaspersky es un espacio seguro dentro del cual podemos guardar todo tipo de información sensible con la certeza de que nada ni nadie puede acceder a los datos.

Este baúl seguro se protege con una contraseña maestra, y nos permite guardar todo tipo de información en su interior, no solo contraseñas. Además, cuenta con una extensión, que podemos instalar en los navegadores web, para poder acceder a nuestras claves desde ellos de forma rápida y sencilla. Una gran herramienta para mantener nuestros logins lejos del alcance de los piratas informáticos y podamos, también, usar contraseñas aleatorias y seguras sin miedo a olvidarlas.

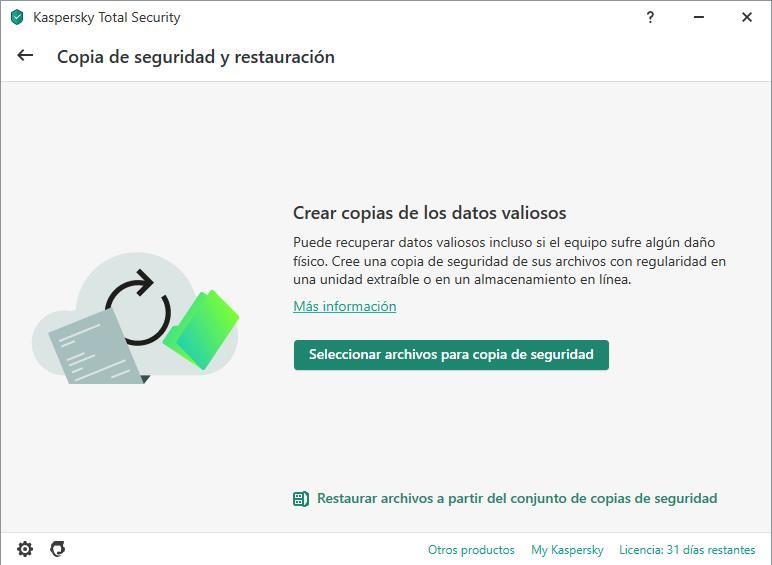

Copia de seguridad

Esta es otra de las herramientas adicionales que podemos encontrar dentro de la suite de Kaspersky. Como su nombre indica, gracias a ella vamos a poder realizar copias de seguridad de nuestros datos más importantes para que, en caso de que ocurra un problema, podamos recuperarlos.

Las copias de seguridad son totalmente personalizables, por lo que podemos elegir lo que queremos copiar, omitir aquello que no nos interesa, y proteger estas copias como queramos. Además, esta misma herramienta nos permitirá restaurar las copias de seguridad rápidamente para recuperar los archivos perdidos.

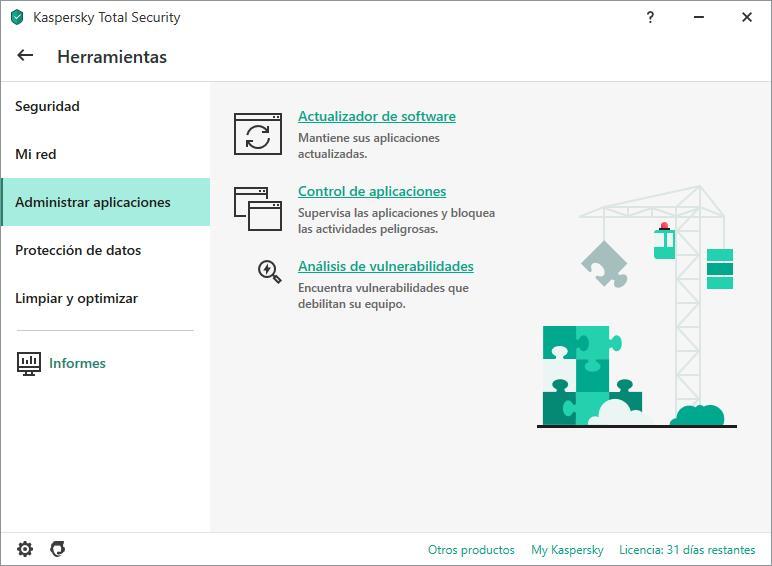

Administrar aplicaciones

Dentro de este apartado vamos a encontrarnos también con una serie de herramientas que nos van a permitir tener controladas todas las aplicaciones de nuestro PC.

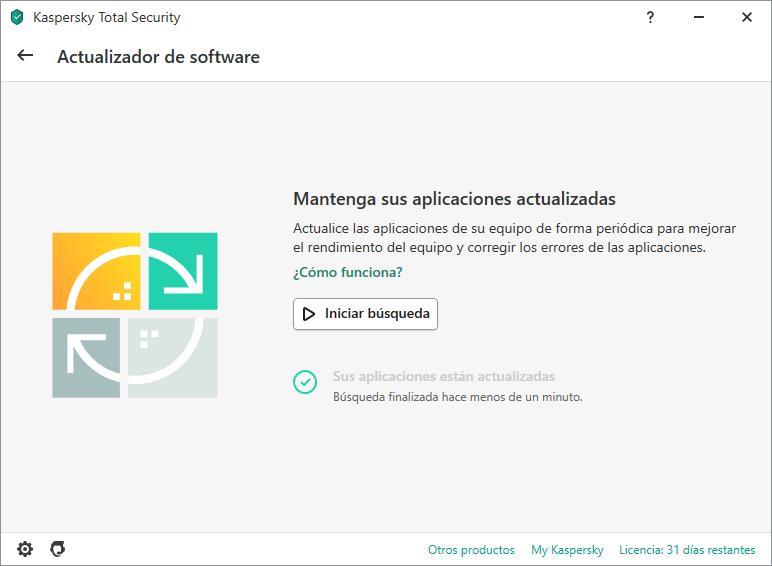

La primera de ellas, como su nombre indica, nos va a permitir analizar todas las aplicaciones que tenemos instaladas para saber si estamos usando la última versión de las mismas o tenemos instalado software obsoleto, y desactualizado, que pueda suponer un peligro para nuestra seguridad.

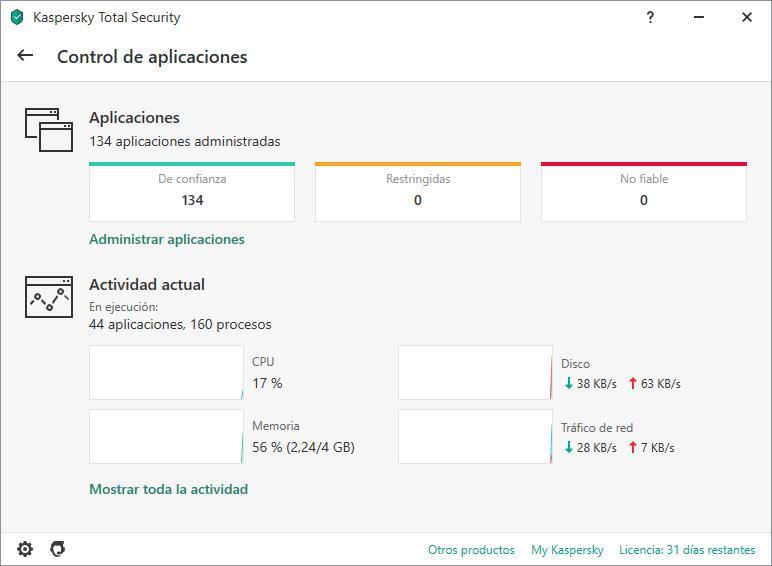

La segunda de las herramientas de análisis de software es la de control de aplicaciones. Esta herramienta nos va a permitir ver todas las aplicaciones que tenemos instaladas en el PC y administrar sus permisos de manera que permitamos, o no, que se ejecutan en el PC. También nos permite ver en detalle los procesos del sistema, y tener controladas todas las aplicaciones que se ejecutan o no.

Por último, la tercera de las herramientas relacionadas con los programas del PC nos va a permitir analizar el ordenador en busca de vulnerabilidades. Para ello, analiza todos los ejecutables que tenemos almacenados en el disco duro y, si detecta que alguno de ellos contiene fallos de seguridad, por el motivo que sea, nos avisará y nos dará recomendaciones para poder protegernos de posibles ataques.

Limpiar y optimizar

Como no podía ser menos, Kaspersky no solo nos protege de los peligros que se esconden en la red, sino que también nos ayuda a limpiar y optimizar nuestro ordenador para que este pueda funcionar a la perfección como el primer día.

Aunque no es que estemos ante el limpiador y optimizador de Windows más completo del mercado, cubre la mayoría de las necesidades que puede tener cualquier usuario medio. De esta forma, por ejemplo, nos va a permitir eliminar todo aquel software que no utilizamos y que está ocupando espacio, borrar los archivos temporales del sistema, las cookies y datos que puedan ser usados para rastrearnos, y más. Además, nos permite configurar el navegador para poder navegar mejor, y limpiar todos los restos que pueden quedar en Windows Update y que puedan causar problemas al actualizar el PC.

¿Cómo de seguro es?

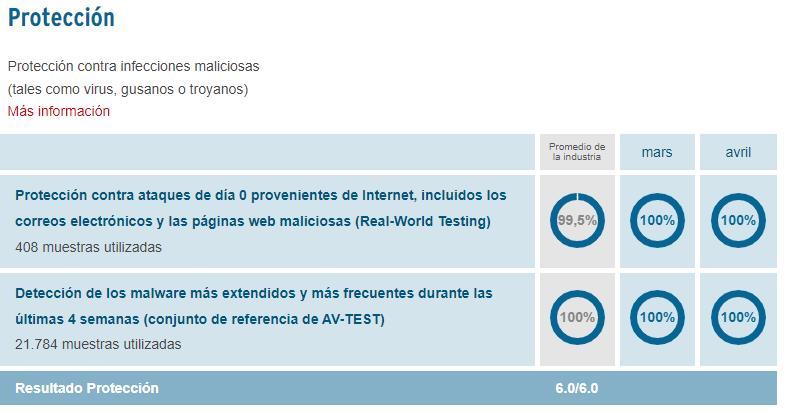

Ya hemos podido ver que el antivirus Kaspersky es una solución integral para todo lo relacionado con nuestra seguridad y privacidad, pero ¿realmente es eficiente? Para averiguarlo, lo primero que vamos a hacer es ver los resultados que ha obtenido en la conocida plataforma AV-Test. Las últimas pruebas de seguridad, que datan de abril de 2022, nos muestran cómo Kaspersky obtiene una nota perfecta de 6 sobre 6, consiguiendo así una puntuación perfecta en seguridad, rendimiento y usabilidad.

Si entramos a ver los resultados de las pruebas en detalle podemos ver que tanto en marzo como en abril ha conseguido detectar y bloquear el 100% de las amenazas comunes y el 100% de los ataques con malware de día cero. Desde luego, en cuanto a protección no podemos echarle nada en cara.

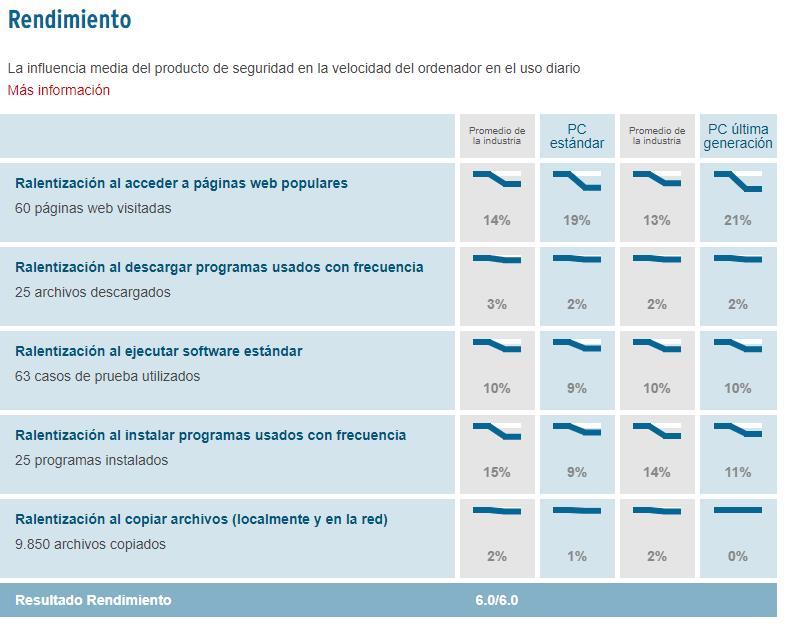

En cuanto al rendimiento del PC, aunque no es demasiado, sí podemos ver que este antivirus ralentiza el equipo por encima de la media al realizar algunas tareas, como visitar webs populares, aunque por lo general suele estar dentro de la media, o por debajo de ella, por lo que tampoco vamos a tener problemas.

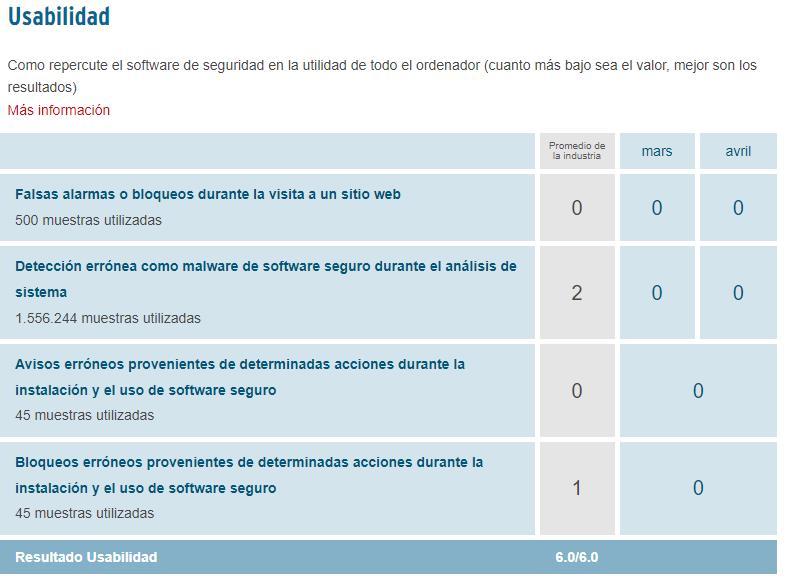

A la hora de ver la usabilidad de Kaspersky, podemos ver que no tiene falsos positivos ni bloquea archivos por error. Estamos, sin duda, ante uno de los mejores programas antivirus en cuanto a falsos positivos se refiere.

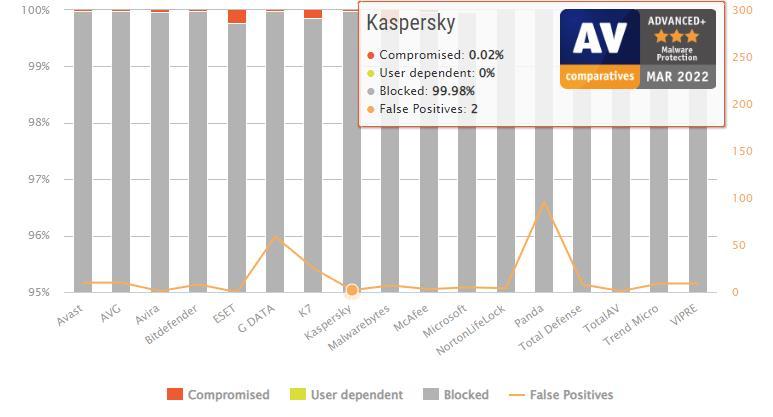

Si queremos una segunda opinión sobre la seguridad de esta firma, podemos echar un vistazo a los resultados obtenidos en los tests de protección de AV-Comparatives, otra de las plataformas dedicadas al análisis de la protección de los antivirus. Las últimas pruebas de seguridad tienen como fecha marzo de 2022, y en ellas podemos ver cómo Kaspersky ha sido capaz de detectar el 99.98% de todas las amenazas, y devolvernos tan solo dos falsos positivos.

Descargar e instalar Kaspersky

A la hora de descargar un software tan crítico como un antivirus debemos asegurarnos de estar bajándolo de un sitio web de confianza. Y el mejor sitio para ello es hacerlo desde su página web. De no hacerlo, estaremos poniendo en grave riesgo la seguridad de nuestro ordenador.

Todas las versiones del antivirus de Kaspersky para uso personal y doméstico podemos encontrarlas en la página principal del antivirus. Además, todas ellas tendrán una versión de prueba de 30 días durante los cuales podremos hacer uso ilimitado de todas sus funciones para comprobar si realmente se ajusta a lo que buscamos.

Haciendo clic en el botón «Prueba gratuita de 30 días» podemos bajar la versión de prueba sin tener que pagar. Nos pedirá tan solo nuestra dirección de correo para poder bajar la última versión del antivirus a nuestro PC. Y si queremos pagar directamente, podemos hacerlo desde el botón «Comprar ahora«. Iremos directamente a la plataforma de venta de este antivirus y podremos comprar allí la licencia del antivirus que hayamos elegido.

Debemos estudiar bien nuestras necesidades para elegir la licencia que mejor se adapte a nuestras necesidades. Nuestra recomendación es apostar por la Internet Security, ya que es la edición estándar para todo el mundo, mientras que, si vamos a proteger otros dispositivos (como smartphones), entonces mejor deberíamos dar una oportunidad a la edición Total Security.

Descargar Kaspersky Security Cloud Free

Aunque los productos más conocidos y utilizados de Kaspersky son de pago, esta firma de seguridad ofrece también un antivirus mucho más sencillo que se puede utilizar de formas gratuita.

Hasta hace poco, este antivirus era conocido como Kaspersky Free Antivirus, pero ahora mismo la firma de seguridad ha renovado su gama de productos y este ha pasado a formar parte de Security Cloud. Concretamente, este antivirus se llama «Kaspersky Security Cloud – Free«. Podemos descargar este antivirus gratis para usarlo en nuestro ordenador desde la siguiente web. Simplemente debemos hacer clic sobre «Descargar ahora» y, en la nueva página web que nos aparecerá, volver a pulsar sobre el mismo botón.

Cuando se descargue la última versión de este antivirus, la instalamos en nuestro ordenador y listo. Ya podemos empezar a navegar seguros por Internet gracias al excelente antivirus de Kaspersky.

Lo mejor y lo peor

Sin duda, estamos ante uno de los mejores antivirus del mercado. Un software de seguridad que lleva décadas protegiéndonos de todo tipo de amenazas. Y, como era de esperar, se nota. Se trata de un antivirus que tiene actualizaciones muy frecuentes de las bases de datos para poder estar al día, y tiene un impacto muy pequeño sobre el rendimiento del PC como ya hemos visto. Además, es muy fácil de usar, apenas tiene falsos positivos, y nos ofrece, además de la protección estándar, una gran cantidad de herramientas y funciones adicionales para poder tener la mejor protección posible.

Sin embargo, no todo es bueno. Y es que este programa de seguridad es de los más caros que podemos comprar. Además, no destaca por nada que pueda justificar su precio. Y eso, sin tener en cuenta que está directamente relacionado con los servicios secretos rusos, algo con lo que, ahora mismo, es mejor no jugar.

Kaspersky Security Cloud: una alternativa en la nube

Como ya hemos explicado, la firma de seguridad rusa nos ofrece otra opción para proteger nuestro ordenador: Kaspersky Security Cloud. Como su nombre indica, esta alternativa está basada en la nube, lo que nos permite controlar mucho mejor la protección del PC al mismo tiempo que reducimos el uso de recursos y las actualizaciones contínuas de la base de datos. Además, esta edición tiene un antivirus gratis, el cual vamos a poder bajar e instalar para poder contar con una protección básica contra amenazas.

Como podemos ver, la interfaz es prácticamente idéntica a la del antivirus Internet Security, con apenas algunos cambios menores. Eso se debe a que, exceptuando el funcionamiento interno del motor, todo lo demás es prácticamente lo mismo: mismos escudos, mismos programas, mismas herramientas… todo. La diferencia es que, si vamos a proteger más dispositivos y ordenadores, esta edición nos permite hacerlo mucho mejor, y administrar la seguridad de todos ellos desde la nube.

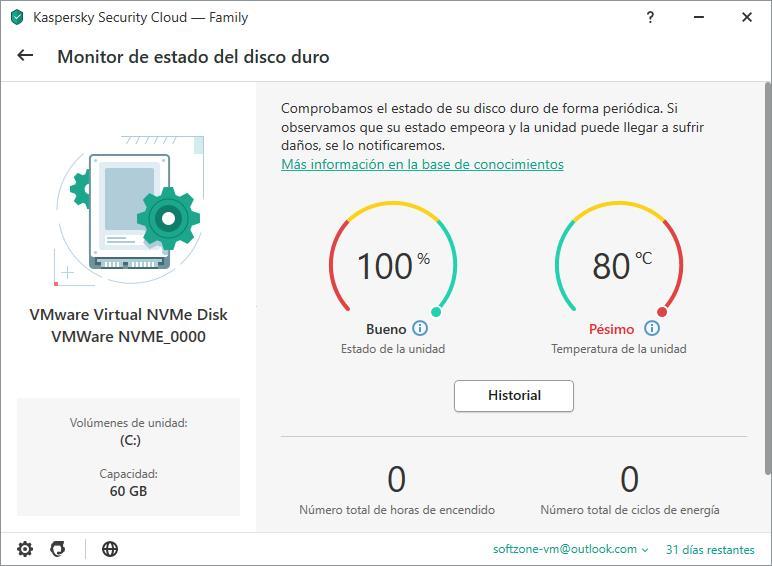

Una de las funciones que sí podemos encontrar en exclusiva en esta versión es el monitor del disco duro, la cual nos va a permitir conocer el estado de salud del disco y nos avisará cuando este vaya a fallar para poder guardar nuestros datos.

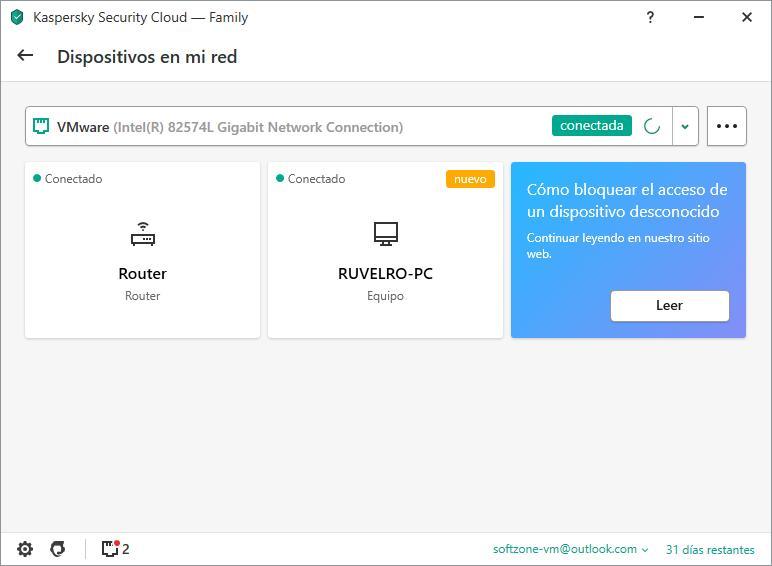

Y otra de las funciones exclusivas que encontramos no es otra que la de «Dispositivos de mi red«. Gracias a ella vamos a poder analizar en profundidad el estado de la red local, detectando todos los equiopos y dispositivos conectados a ella y pudiendo detectar posibles intrusos.

Por lo demás, todas las funciones que encontraremos en esta edición las tendremos también en la Internet Security. Por tanto, debemos pensar, ¿nos merece la pena? ¿Cuál se adapta mejor a nuestras necesidades?

Cómo descargar Security Cloud

En caso de que queramos una protección de última generación y mucho más integral, entonces debemos elegir la protección en la nube de Kaspersky, o lo que es lo mismo, Kaspersky Security Cloud. Security Cloud nos ofrece una protección mucho más completa con todo tipo de herramientas de seguridad para proteger nuestro PC y nuestros datos. Además del motor antivirus en la nube, también tendremos acceso a los sistemas de protección para nuestros móviles, un gestor de contraseñas, un VPN y mucho más.

Podemos acceder a la web de este producto desde el siguiente enlace. También podemos descargar una versión de prueba de 30 días de esta suite de seguridad, así como comprar la licencia que mejor se adapte a nuestras necesidades.

La principal diferencia entre Kaspersky Security Cloud y el antivirus clásico de esta firma de seguridad es que esta nueva versión «Cloud» se controla mediante cuentas. De esta forma podemos centralizar la seguridad de todos nuestros dispositivos (móviles, ordenadores, tablets, etc) desde un solo lugar y con una única licencia. Además, gracias al motor Cloud de Kaspersky, estaremos siempre protegidos contra las nuevas amenazas desde el minuto cero.